Rapport de stage : Supervision système d'information SOFTNET

Telechargé par

Brivy Ndandala

Ministère de l’Enseignement Supérieur, de la Recherche Scientifique et de

l’Innovation

(MESRSI)

--------------------

Secrétariat Général

---------------------

Université NAZI BONI (U.N.B)

--------------------

École Supérieure d’Informatique (E.S.I)

---------------------

Période de stage : du 20 Août 2018 au 18 Novembre 2018

Auteurs : PAMOUSSO Djibril Pierre Clavair & NIKIEMA Amadou

Maître de Stage

Manager du département

Réseaux et télécom à SOFTNET

Année académique : 2017-2018

Superviseur

M. ZOUGMORE Téeg-

Wendé, Enseignant à l’ESI

Option : Ingénierie Réseaux et Systèmes (IRS)

RAPPORT DE STAGE DE FIN DE CYCLE

THEME : « Étude et mise en place d'un outil de

supervision du système d’information de SOFTNET »

I

I

AVANT-PROPOS

L’université NAZI BONI (UNB) auparavant Université Polytechnique de Bobo-Dioulasso

(UPB) a été créée le 23 mai 1997 par le décret n°97-254/PRES/PN/MESSRS. C’est un

établissement public de l’État à caractère scientifique, culturel et technique, chargé de

l’enseignement supérieur et de la recherche scientifique. Située à une dizaine de kilomètres de

Bobo-Dioulasso, elle est constituée de nos jours de :

• L’École Supérieur d’Informatique (ESI) ;

• Institut de Développement Rural (IDR) ;

• Institut Universitaire de Technologie (IUT) ;

• Institut des Sciences de la santé (INSSA) ;

• L’UFR des Sciences et Technologie (UFR/ST) ;

• L’Unité de Formation et de Recherche en Lettre Moderne, Sociologie et Histoire

(UFR/LSH) ;

• L’Institut des Médias ;

• L’UFR des Sciences Juridiques, Politique, Économiques et de Gestion (SJPEG)

• Le Centre Universitaire Polytechnique de Gaoua et de Banfora

L’École Supérieure d’Informatique (ESI) créée en 1991 comprend deux (02) cycles à savoir le

cycle des Ingénieurs de Travaux en Informatique (CITI) et le Cycle des Ingénieurs de Conception

en Informatique (CICI).

Le premier cycle comprend deux (02) filières qui sont L’Analyse et Programmation (AP) et

Réseaux et Maintenance Informatique (RéMI). Ces deux filières sont devenues de nos jours

Ingénierie des Systèmes d’Information (ISI) et Ingénierie des Réseaux et Systèmes (IRS). La

formation pour chacune de ces filières s’étend sur trois (03) ans à la fin de laquelle un stage d’au

moins trois (03) mois est obligatoire en entreprise. Pour l’IRS, le stage consiste à réaliser un

rapport avec la maintenance et le réseau informatique.

C’est à cet effet que nous avons été reçus à SOFTNET pour notre stage de fin de cycle tenu du

20 Août 2018 au 18 Novembre 2018. A l’issu de ce stage, nous avons élaboré ce présent rapport

qui englobe le déroulement du projet.

II

II

REMERCIEMENTS

Au terme de ce stage qui s’achève sur une note de satisfaction de notre part, et nous l’espérons

aussi de la part de la structure d’accueil. Il est important de remercier un certain nombre d’acteurs

qui ont contribué à l’aboutissement du travail.

• Nous remercions M. BORO Issa grâce à qui nous avons obtenu ce stage à SOFTNET ;

• De l’administration de l’Université NAZI BONI (UNB) en particulier celle de l’École

Supérieure d’Informatique (ESI) ;

• De tout le corps enseignant de l’ESI, pour avoir assuré notre formation ;

• La grande Famille ZERBO à Gounghin ;

• De tous ceux ou toutes celles qui ont contribué d’une manière ou d’une autre à la

réalisation de ce stage.

• De tous les agents de SOFTNET pour l’encadrement, les conseils, le partage

d’expériences et de ressources divers durant ces trois (03) mois au sein de l’Agence

particulièrement à M. NAKOULMA et M. TRAORE qui nous amenais fréquemment sur

le terrain pour nous apprendre bien de chose dans la maintenance des équipements et

aussi M. SAGA qui nous aidais dans notre travail.

Nous adressons tout particulièrement nos sincères remerciements à :

M. OUEDRAOGO Maxime, Manager du département Réseaux et télécom à

SOFTNET qui ont été notre encadrant et part son expérience dans le domaine nous a pousser

à toujours effectuer le meilleur choix.

M. ZOUGMORE Téeg-Wendé, enseignant à l’ESI, notre superviseur pour ses encouragements,

sa disponibilité ; ses remarques pertinentes et enrichissantes.

III

III

RESUME

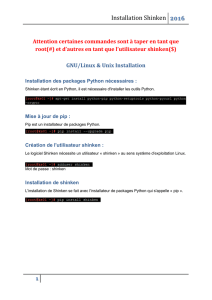

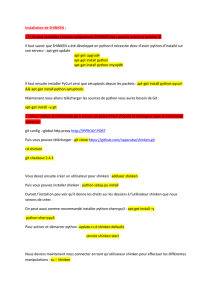

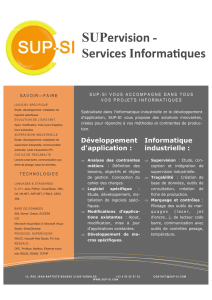

Pour assurer la disponibilité permanente de leur infrastructure informatique, les entreprises ont

rapidement compris que la supervision était devenue une ressource-clé. Reçus le 20 août 2018,

SOFTNET nous a confié la mise en place d’un outil de supervision de son système d’information

à travers un stage de 03 mois, une solution qui va permettre la supervision complète de son parc

informatique. Ainsi la solution SHINKEN a été retenue. Nous l’avons choisi après une étude

comparative des outils de supervision qu’on trouve sur internet. Certains critères qui ont été

considérés sont : logiciel libre, grandes performances, adaptabilité et fonctionnalités. L’outil

déployé permet de contrôler tout type de système d’information. Cette solution peut se voir

améliorée par l’ajout d’un système d’alerte et aussi une jointure avec le serveur asterisk afin

d’avoir un système de notification très performante. En somme, l'objectif de ce stage est de

coupler la puissance de SHINKEN au système d’information de SOFTNET que ces derniers

pourront proposer à ses clients.

IV

IV

ABSTRACT

To ensure the continued availability of their IT infrastructure, businesses quickly realized that

supervision had become a key resource. Received on August 20, 2018, SOFTNET entrusted us

with the implementation of a monitoring tool for its information system through an internship of

03 months, a solution that will allow the complete supervision of its computer park. So, the

SHINKEN solution was chosen. We chose it after a comparative study of the supervision tools

found on the internet. Some criteria that have been considered are: free software, great

performance, adaptability and features. In short, the aim of this internship is to combine the

power of SHINKEN with the SOFTNET information system that they can offer to their clients.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

81

81

82

82

83

83

84

84

85

85

86

86

87

87

88

88

89

89

90

90

91

91

92

92

93

93

94

94

95

95

96

96

97

97

1

/

97

100%