Cours de mathématiques : Algèbre, Statistiques, Probabilités

Telechargé par

Arouna M. KABORE

Cours de mathématiques

Formation continue

Laurent Thomann

2

Table des matières

1 Algèbre de Boole 7

1.1 Définitions........................................ 7

1.1.1 La somme logique (OR) . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7

1.1.2 Le produit logique (AND) . . . . . . . . . . . . . . . . . . . . . . . . . . . 8

1.1.3 L’inversion logique (NOT) . . . . . . . . . . . . . . . . . . . . . . . . . . . 9

1.1.4 La somme logique exclusive (XOR) . . . . . . . . . . . . . . . . . . . . . . 9

1.2 Propriétésdérivées ................................... 10

1.3 Expressionsbooléennes................................. 12

1.4 Application aux circuits logiques . . . . . . . . . . . . . . . . . . . . . . . . . . . 13

1.5 Application à l’analyse d’argumentation . . . . . . . . . . . . . . . . . . . . . . . 14

2 Statistiques 15

2.1 Quelques éléments de statistique descriptive . . . . . . . . . . . . . . . . . . . . . 15

2.2 Étude et représentation d’une variable qualitative . . . . . . . . . . . . . . . . . . 16

2.2.1 Diagrammeenbâton.............................. 16

2.2.2 Diagramme circulaire . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

2.3 Étude et représentation d’une variable quantitative . . . . . . . . . . . . . . . . . 18

2.3.1 Étude d’une variable à valeurs discrètes . . . . . . . . . . . . . . . . . . . 18

2.3.2 Étude d’une variable à valeurs continues . . . . . . . . . . . . . . . . . . . 19

2.3.3 Représentations................................. 20

2.4 Régressionlinéaire ................................... 21

2.4.1 Introduction................................... 21

2.4.2 Covariance ................................... 23

2.4.3 Méthode des moindres carrés . . . . . . . . . . . . . . . . . . . . . . . . . 25

2.5 Ajustement non-linéaire . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27

2.5.1 Ajustement de la forme y=aln x+b.................... 27

2.5.2 Ajustement de la forme y=bax........................ 27

3 Probabilités 29

3.1 Dénombrement ..................................... 29

3.1.1 Arrangements et combinaisons . . . . . . . . . . . . . . . . . . . . . . . . 29

3.1.2 Combinaisons.................................. 30

3.2 Probabilités....................................... 31

3.2.1 Expériences aléatoires . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31

3.2.2 Événements................................... 32

3.2.3 Calculs de probabilités . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32

3.2.4 Variables aléatoires discrètes . . . . . . . . . . . . . . . . . . . . . . . . . 33

3.2.5 Variables aléatoires continues . . . . . . . . . . . . . . . . . . . . . . . . . 36

3.3 Loidesgrandsnombres ................................ 39

3

4TABLE DES MATIÈRES

3.4 Application aux intervalles de confiance . . . . . . . . . . . . . . . . . . . . . . . 40

3.4.1 L’intervalle de confiance de la moyenne d’une loi normale quand l’écart-

typeestconnu ................................. 40

3.4.2 Intervalle de confiance pour un sondage . . . . . . . . . . . . . . . . . . . 42

3.5 Application aux tests d’hypothèses . . . . . . . . . . . . . . . . . . . . . . . . . . 43

3.5.1 Principes généraux des tests . . . . . . . . . . . . . . . . . . . . . . . . . . 43

3.5.2 Test de la moyenne d’une loi normale dont l’écart-type est connu . . . . . 44

3.5.3 Test d’une proportion . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45

4 Applications de l’arithmétique 47

4.1 Divisioneuclidienne .................................. 47

4.2 Cribled’Eratosthène .................................. 48

4.3 Systèmesdenumération ................................ 48

4.3.1 Écriture en base décimale . . . . . . . . . . . . . . . . . . . . . . . . . . . 48

4.3.2 Écritureenbinaire............................... 49

4.3.3 Écriture en base b............................... 51

4.3.4 Écriture en base hexadécimale (base 16) . . . . . . . . . . . . . . . . . . . 51

4.4 Congruences, calcul modulo n............................. 52

4.5 Règlesdedivisibilité .................................. 54

4.5.1 Divisibilitépar2 ................................ 54

4.5.2 Divisibilitépar5 ................................ 54

4.5.3 Divisibilitépar3 ................................ 55

4.5.4 Divisibilitépar9 ................................ 55

4.6 Application 1 : Génération de nombres pseudo-aléatoires . . . . . . . . . . . . . . 55

4.7 Application 2 : Calcul de la clé d’un RIB . . . . . . . . . . . . . . . . . . . . . . . 57

4.8 Application 3 : Vérification d’un numéro de billet en euros . . . . . . . . . . . . . 58

4.9 Application 4 : Chiffrement affine . . . . . . . . . . . . . . . . . . . . . . . . . . . 59

4.10 Application 5 : Cryptographie RSA . . . . . . . . . . . . . . . . . . . . . . . . . . 59

5 Systèmes linéaires 65

5.1 Introduction....................................... 65

5.1.1 Exempleintroductif .............................. 65

5.1.2 Équationsdedroites .............................. 65

5.1.3 Systèmes .................................... 65

5.2 Résolution par substitution . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 66

5.3 Méthode du pivot de Gauss . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 67

5.3.1 Systèmeséchelonnés .............................. 67

5.3.2 Opérations sur les équations d’un système . . . . . . . . . . . . . . . . . . 67

5.4 Quelques rappels sur les matrices . . . . . . . . . . . . . . . . . . . . . . . . . . . 69

5.4.1 Définition .................................... 69

5.4.2 Matrices particulières . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 69

5.4.3 Addition de matrices . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 70

5.4.4 Multiplication de matrices . . . . . . . . . . . . . . . . . . . . . . . . . . . 70

5.4.5 Piègesàéviter ................................. 71

5.4.6 Matriceidentité................................. 72

5.4.7 Inverse d’une matrice . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 72

5.4.8 Déterminant d’une matrice carrée . . . . . . . . . . . . . . . . . . . . . . . 73

5.5 Algorithmedusimplexe ................................ 73

5.5.1 Résolution graphique . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 74

5.5.2 Présentation de l’algorithme du simplexe . . . . . . . . . . . . . . . . . . . 74

TABLE DES MATIÈRES 5

5.5.3 Complexité de l’algorithme du simplexe . . . . . . . . . . . . . . . . . . . 77

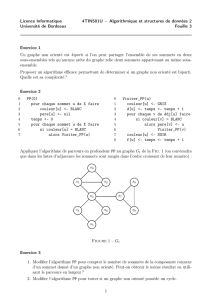

6 Graphes et arbres 79

6.1 Graphesorientés .................................... 79

6.1.1 Définitions ................................... 79

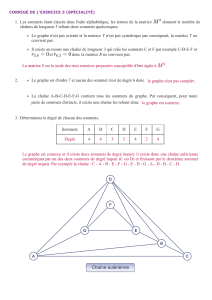

6.1.2 Matriced’adjacence .............................. 80

6.2 Graphesnonorientés.................................. 81

6.2.1 Vocabulaire................................... 81

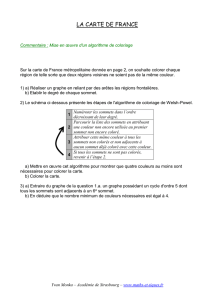

6.3 Problèmes de coloration de graphes . . . . . . . . . . . . . . . . . . . . . . . . . . 82

6.3.1 Coloration de sommets . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 82

6.3.2 Coloration d’arêtes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 84

6.4 Arbre recouvrant de poids minimum . . . . . . . . . . . . . . . . . . . . . . . . . 85

6.4.1 Introduction................................... 85

6.4.2 Algorithme de Kruskal . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 86

6.4.3 AlgorithmedePrim .............................. 88

6.4.4 Complexité des algorithmes précédents . . . . . . . . . . . . . . . . . . . . 90

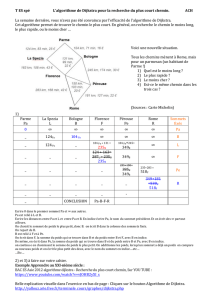

6.5 Algorithme de plus court chemin . . . . . . . . . . . . . . . . . . . . . . . . . . . 91

6.5.1 Introduction et définitions . . . . . . . . . . . . . . . . . . . . . . . . . . . 91

6.5.2 Algorithme de Bellman-Ford-Moore . . . . . . . . . . . . . . . . . . . . . . 91

6.5.3 Exemple du voyageur de commerce . . . . . . . . . . . . . . . . . . . . . . 96

6.5.4 Modélisation des problèmes de plus court chemin . . . . . . . . . . . . . . 98

6.6 Algorithme de recherche de flot maximal . . . . . . . . . . . . . . . . . . . . . . . 101

6.6.1 Présentation du problème . . . . . . . . . . . . . . . . . . . . . . . . . . . 101

6.6.2 Unexemple................................... 103

6.6.3 Algorithme de Ford-Fulkerson . . . . . . . . . . . . . . . . . . . . . . . . . 104

7 Initiation aux chaînes de Markov et applications 109

7.1 Introduction....................................... 109

7.2 Théorème de Chapman-Kolmogorov . . . . . . . . . . . . . . . . . . . . . . . . . 110

7.3 Comportement asymptotique des chaînes de Markov . . . . . . . . . . . . . . . . 111

7.4 Application à l’algorithme PageRank de Google . . . . . . . . . . . . . . . . . . . 113

8 Tests du khi-deux 117

8.1 Principes des tests statistiques . . . . . . . . . . . . . . . . . . . . . . . . . . . . 117

8.2 Quelques résultats de probabilité . . . . . . . . . . . . . . . . . . . . . . . . . . . 118

8.3 Test d’ajustement d’une loi empirique à une loi de probabilité théorique . . . . . 120

8.4 Testd’indépendance .................................. 121

A Fonctions logarithme, exponentielle et puissance 123

A.1 Fonctionlogarithme .................................. 123

A.2 Fonctionexponentielle ................................. 123

A.3 Fonctionpuissance ................................... 124

Références 125

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

81

81

82

82

83

83

84

84

85

85

86

86

87

87

88

88

89

89

90

90

91

91

92

92

93

93

94

94

95

95

96

96

97

97

98

98

99

99

100

100

101

101

102

102

103

103

104

104

105

105

106

106

107

107

108

108

109

109

110

110

111

111

112

112

113

113

114

114

115

115

116

116

117

117

118

118

119

119

120

120

121

121

122

122

123

123

124

124

125

125

126

126

127

127

1

/

127

100%