Ministère de l’Enseignement Supérieur et de la Recherche Scientifique

Université Abderrahmane Mira de Béjaïa

Faculté des Sciences Exactes

Département d’Informatique

Mémoire de Fin de Cycle

En Vue de l’Obtention du Diplôme de Master en Informatique

Option : Administration et sécurité des reseaux

Thème :

Audit et definition d’une politique de

sécurité. Cas d’etude SONATRACH DP.

Réalisé par :

Mlle BORDJAH Dahia BOUDJADI Amel

Devant le jury composé de :

Président : MrK.KABYL, Université de Béjaia.

Examinateur : MrN.SALHI, Université de Béjaia.

Examinateur : MRA.BAADACHE Université de Béjaia.

Encadreur : MRM.HAMMOUMA, Université de Béjaia.

Juin 2013

Remerciements

Nous tenons à exprimer nos vifs remerciements et notre profonde gratitude à l’ensemble du

personnel de la SONATRACH DP, de l’université de Bejaia, et à tous ceux qui ont contribué à la

réalisation de ce travail.

Nos remerciements vont également à nos promoteurs Mr LAMINI Rabeh et Mr HAMMOUMA

Moumen pour leurs conseils judicieux, ainsi qu’à l’ensemble du corps enseignant de l’université de

Bejaïa.

Un grand merci va à nos familles, pour leur soutien permanent et indéfectible.

Un merci pudique à nos amis, nos collègues en Master 2 et à tous ceux qui ont contribué à la concré-

tisation de cette œuvre.

Nous rendons grâce à Dieu, le tout puissant et miséricordieux, de nous avoir donné le courage et

la patience pour mener à bien et à terme ce modeste travail.

Dédicaces

Je dédie ce modeste travail :

à mes parents, à mes grands parents,

à mes deux frères Fayçal et Fouad ,à ma sœur Assia,

à toute ma famille de prés et de loin , à mes collègues,

à tous mes amis,

à Sabrina, Hamida, Dalal, Asma, Kahita, kahina, Maya, Nassima, Ma binome Amel, Youyou

à ceux que j’ai pas pu citer.

Dahia

Je dédie ce modeste travail :

à mes parents.

Amel

i

Table des matières

Table des matières ii

Liste des Abréviations iii

Liste des figures v

Liste des tableaux vi

Introduction Générale 1

1 Présentation de l’oraganisme d’accueil 3

1.1 Introduction....................................... 3

1.2 Présentation de la SONATRACH . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3

1.3 Présentation de la SONATRACH "Division Production" . . . . . . . . . . . . . . . . 4

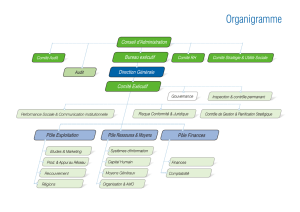

1.3.1 Organigramme de l’entreprise . . . . . . . . . . . . . . . . . . . . . . . . . 4

1.3.2 Définition et rôle de chaque service au sein de l’entreprise . . . . . . . . . . 4

1.4 Présentation de la structure concernée par l’étude "Division Informatique" . . . . . . 6

1.4.1 Organigramme de la "Division Informatique" . . . . . . . . . . . . . . . . . 7

1.4.2 Description et rôle du centre informatique . . . . . . . . . . . . . . . . . . . 7

1.5 Définition de l’architecture réseau et système . . . . . . . . . . . . . . . . . . . . . 8

1.5.1 Présentation des équipements réseaux . . . . . . . . . . . . . . . . . . . . . 9

1.5.2 Définition des différents types de support . . . . . . . . . . . . . . . . . . . 13

1.5.3 Autres équipements réseaux . . . . . . . . . . . . . . . . . . . . . . . . . . 14

1.6 Conclusion ....................................... 15

2 Attaques et Politique de Sécurité 16

2.1 Introduction....................................... 16

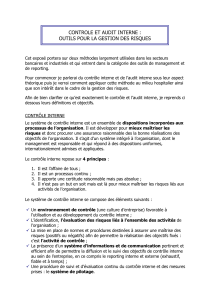

2.2 Notions de politique de sécurité . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

2.2.1 définition de la sécurité informatique . . . . . . . . . . . . . . . . . . . . . 16

2.2.2 Définition d’une politique de sécurité . . . . . . . . . . . . . . . . . . . . . 17

2.2.3 Objectifs d’une politique de sécurité . . . . . . . . . . . . . . . . . . . . . . 17

2.3 Les différents types d’attaques . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 18

2.3.1 Anatomie d’une attaque . . . . . . . . . . . . . . . . . . . . . . . . . . . . 18

2.3.2 Lesattaquesréseaux .............................. 19

ii

2.3.3 Les attaques applicatives . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22

2.3.4 LeDénideservice ............................... 23

2.3.5 Lesvirus .................................... 24

2.3.6 LeschevauxdeTroie.............................. 25

2.3.7 Ingénieriesociale................................ 25

2.4 les techniques de parade aux attaques . . . . . . . . . . . . . . . . . . . . . . . . . 25

2.4.1 Contrôle des connexions réseau avec les pare-feu . . . . . . . . . . . . . . . 26

2.4.2 Contrôle des connexions réseau avec Les N-IPS . . . . . . . . . . . . . . . . 26

2.4.3 Contrôle d’accès au réseau avec le NAC . . . . . . . . . . . . . . . . . . . . 26

2.4.4 Contrôle des attaques par déni de service . . . . . . . . . . . . . . . . . . . 27

2.4.5 Assurer l’authentification des connexions distante . . . . . . . . . . . . . . . 27

2.4.6 Assurer la confidentialité des connexions . . . . . . . . . . . . . . . . . . . 27

2.5 Conclusion ....................................... 28

3 Audit de sécurité et application de la méthode EBIOS 29

3.1 Introduction....................................... 29

3.2 Présentationd’unaudit ................................. 29

3.2.1 Délimitation du besoin et des objectifs de l’audit . . . . . . . . . . . . . . . 29

3.2.2 les principes de l’audit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 30

3.2.3 Types d’audit existants . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 30

3.3 Présentation de l’audit de la sécurité informatique . . . . . . . . . . . . . . . . . . . 31

3.3.1 Intérêt et nécessité de l’audit . . . . . . . . . . . . . . . . . . . . . . . . . . 31

3.3.2 Cycle de vie d’un audit de sécurité . . . . . . . . . . . . . . . . . . . . . . . 31

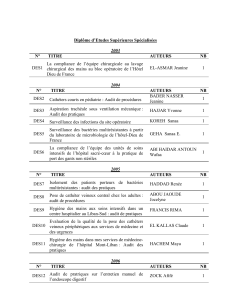

3.4 les principales normes d’audit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32

3.4.1 Présentation de la famille ISO 27000 . . . . . . . . . . . . . . . . . . . . . 32

3.4.2 Présentation de la norme ISO 27001 . . . . . . . . . . . . . . . . . . . . . . 32

3.4.3 Présentation de la norme ISO 27002 . . . . . . . . . . . . . . . . . . . . . . 33

3.5 Les différentes méthodes employées par l’audit informatique . . . . . . . . . . . . . 33

3.5.1 LaméthodeCOBIT............................... 33

3.5.2 LaméthodeMEHARI ............................. 34

3.5.3 LaméthodeEBIOS............................... 34

3.5.4 MéthodeFeros ................................. 35

3.5.5 MéthodeMarion ................................ 35

3.5.6 Critères de choix d’une méthode d’audit informatique . . . . . . . . . . . . 36

3.6 Démarcheadoptée ................................... 36

3.6.1 Présentation de la démarche EBIOS . . . . . . . . . . . . . . . . . . . . . . 36

3.6.2 Déploiement de la démarche EBIOS . . . . . . . . . . . . . . . . . . . . . . 37

3.7 conclusion........................................ 62

iii

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

81

81

82

82

83

83

84

84

85

85

86

86

87

87

88

88

89

89

90

90

91

91

92

92

93

93

94

94

95

95

96

96

97

97

98

98

99

99

100

100

101

101

102

102

103

103

104

104

105

105

106

106

107

107

108

108

109

109

110

110

111

111

112

112

113

113

114

114

115

115

116

116

117

117

118

118

119

119

120

120

121

121

122

122

123

123

124

124

1

/

124

100%