Sciences Numériques et Technologies Formation des professeurs

!

" #

$%&'

()

*##(+#,#+

" -#

.

/

Contenus Capacités attendues

!

+

)+0#

+#

)++

#

Séan

ce Activité Conditions

%102+

+

+

$10

+

.3 +%4

Sciences Numériques et Technologies Formation des professeurs

5

6*

()-768 ,#

*9,#

6 #

)

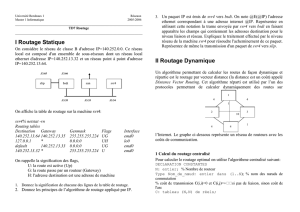

Séance 1: Le protocole IP et le routage.

:

;8 +

#

<+

+=5"5>+"

+#

Séance 2 : Le protocole TCP

:

) 9"

# +

.3 +$4

Sciences Numériques et Technologies Formation des professeurs

)%

Durée : %&'

Organisation : %+$? #

(5

4%!$' "6"++

#

%+* ",

%+* ",

%+"*2,*

",

% 6"* ",

)@+A*B' 6!

,* ",

"5

*"0 -!*

C", ,

*9,+#

+5

• ++*

",# @A

+#

•++*

,#

•+ !

+#

•;D#

%# 1+5 +"" *

6"5E,#

$# 1+5;

" 5 "

65 +"5F

"F#G*+ =>

D 9,#

*+" "

,

9

*H+,#

/ + +"

++#* I

,

&# /+ 6

*+5F"+5F

5F+G,

?# +5+ 6

6 5.!

.3 +&4

Sciences Numériques et Technologies Formation des professeurs

+ *

JD,

◦/+

◦/+" "5

:.K!*

6 ,K

!+!

!.#

◦+"9

*!+

+,#

◦6 D!

D6*

,+#

: 6

+*6

,

B# /traceroute fr.wikipedia.org

*5traceroute fr.wikipedia.org )

#)%

.3 +?4

Sciences Numériques et Technologies Formation des professeurs

)$

Durée : %&'

Organisation : $+%$ #

(5

4%!$' "6

%+* ",

%+* ",

)@+A* ",

"5

*"0 -!

,*9

,+#

%# / 9" !#

!+ +!

+ ! #

$# /6

+ "#

&# /6 +

"8 55F

+ 5F-

L*%

" #:"

' +! $

+,#

* "2

II ,

?# /traceroute fr.wikipedia.org*5traceroute

fr.wikipedia.org ) #

B# K5*

D,#M

*+5F%,*

5F$,

.3 +B4

6

6

1

/

6

100%