République Algérienne Démocratique et populaire

République Algérienne Démocratique et populaire

Ministère de l’Enseignement Supérieur et de la Recherche

Scientifique

UNIVERSITE DES SCIENCES ET DE LA TECHNOLOGIE D’ORAN

MOHAMMED BOUDIAF

Faculté de Mathématique et Informatique

Département d’Informatique

Mémoire

Pour l’obtention du diplôme de magistère en Informatique

Thème

Présenté par

: Bendida Aissam

Dirigé par

: Prof. Chouarfia Abdallah

Devant la commission d’examen composée de :

P

Pr

ré

és

si

id

de

en

nt

t

M

Mm

me

e

H

H.

.

B

Be

el

lb

ba

ac

ch

hi

ir

r

P

Pr

ro

of

f

U

US

ST

TO

O-

-M

MB

B

R

Ra

ap

pp

po

or

rt

te

eu

ur

r

M

M.

.

A

A.

.

C

Ch

ho

ou

ua

ar

rf

fi

ia

a

P

Pr

ro

of

f

U

US

ST

TO

O-

-M

MB

B

E

Ex

xa

am

mi

in

na

at

te

eu

ur

r

M

M.

.

B

B.

.

Y

Ya

ag

go

ou

ub

bi

i

P

Pr

ro

of

f

U

Un

ni

iv

ve

er

rs

si

it

té

é

d

d'

'O

Or

ra

an

n

E

Ex

xa

am

mi

in

na

at

tr

ri

ic

ce

e

M

Mm

me

e

M

M.

.

N

No

ou

ur

re

ed

dd

di

in

ne

e

M

MC

C-

-A

A

U

US

ST

TO

O-

-M

MB

B

E

Ex

xa

am

mi

in

na

at

tr

ri

ic

ce

e

M

Mm

me

e

L

L.

.

Z

Za

ao

ou

ui

i

M

MC

C-

-A

A

U

US

ST

TO

O-

-M

MB

B

Année universitaire 2014-2015

Orthogonalité de persistance dans les

applications orientées aspect

REMERCIEMENTS

Je présente mes sincères remerciements pour mon directeur de mémoire , Monsieur le

Professeur Chouarfia Abdallah

pour son aide et ses conseils très avisés tout au long

de ma formation.

Je lui témoigne ma profonde gratitude et ma reconnaissance. Son expérience et ses

compétences ont facilité mon travail et m’ont profondément marqué.

Je tiens à remercier très sincèrement l’ensemble des membres du jury qui me font le

grand honneur d’avoir accepté de juger mon travail.

Je remercie madame Belbachir Hafida Professeur à université de science et

technologie d'Oran pour l’honneur qu’elle me fait en acceptant la présidence de ce

jury. Qu’elle trouve donc ici l’assurance de ma profonde gratitude.

Je tiens à exprimer toute ma reconnaissance à Monsieur Belabbas Yagoubi

Professeur à l’université d'Oran et madame Noureddine Myriam Maître de

conférence à l’université de science et technologie d'Oran, ainsi que madame Zaoui

Lynda Maitre de conférence à l’université de science et technologie d'Oran , pour

avoir accepté d’être examinateurs de ce travail et pour le temps qu’ils ont investi à

l’évaluer malgré leurs nombreuses obligations.

Aussi, je remercie tout particulièrement mes parents pour leur encouragement et leur

soutien.

A ma femme et mon fils.

A mes sœurs et mes frères.

A toute ma famille.

A tous mes amis (es).

Avec toute mon affection.

R

Ré

és

su

um

mé

é

L

La

a

c

co

ou

uc

ch

he

e

d

de

e

p

pe

er

rs

si

is

st

ta

an

nc

ce

e

d

do

oi

it

t

a

as

ss

su

ur

re

er

r

l

l’

’o

op

pt

ti

im

mi

is

sa

at

ti

io

on

n

d

de

es

s

i

in

nt

te

er

ra

ac

ct

ti

io

on

ns

s

a

av

ve

ec

c

l

la

a

b

ba

as

se

e

d

de

e

d

do

on

nn

né

ée

es

s.

.

A

A

c

ce

et

t

e

ef

ff

fe

et

t,

,

p

pl

lu

us

si

ie

eu

ur

rs

s

t

te

ec

ch

hn

ni

iq

qu

ue

es

s

p

pe

eu

uv

ve

en

nt

t

ê

êt

tr

re

e

m

mi

is

se

es

s

e

en

n

œ

œu

uv

vr

re

e

p

po

ou

ur

r

r

ré

éd

du

ui

ir

re

e

l

le

e

n

no

om

mb

br

re

e

e

et

t

l

la

a

c

co

om

mp

pl

le

ex

xi

it

té

é

d

de

es

s

a

ac

cc

cè

ès

s

a

au

u

s

su

up

pp

po

or

rt

t

d

de

e

p

pe

er

rs

si

is

st

ta

an

nc

ce

e.

.

L

Le

e

t

tr

ra

av

va

ai

il

l

p

pr

ré

és

se

en

nt

té

é

d

da

an

ns

s

c

ce

e

p

pa

ap

pi

ie

er

r,

,

s

s’

’i

in

nt

té

ér

re

es

ss

se

e

à

à

l

l’

’u

ut

ti

il

li

is

sa

at

ti

io

on

n

d

de

e

m

mé

ém

mo

oi

ir

re

e

c

ca

ac

ch

he

e

p

po

ou

ur

r

é

év

vi

it

te

er

r

l

le

es

s

r

re

eq

qu

uê

êt

te

es

s

r

re

ed

do

on

nd

da

an

nt

te

es

s

e

et

t

l

l'

'u

ut

ti

il

li

is

sa

at

ti

io

on

n

o

op

pt

ti

im

ma

al

le

e

d

de

es

s

r

re

es

ss

so

ou

ur

rc

ce

es

s

d

da

an

ns

s

u

un

n

r

ré

és

se

ea

au

u

N

No

ou

us

s

p

pr

ro

op

po

os

so

on

ns

s

u

un

n

s

sy

ys

st

tè

èm

me

e

d

de

e

c

ca

ac

ch

hi

in

ng

g

d

de

e

r

re

eq

qu

uê

êt

te

e

q

qu

ui

i

p

pe

er

rm

me

et

t

d

de

e

t

tr

ra

ai

it

te

er

r

l

le

e

p

pr

ro

ob

bl

lè

èm

me

e

d

d’

’i

in

nv

va

al

li

id

da

at

ti

io

on

n

d

du

u

c

ca

ac

ch

he

e,

,

e

en

n

c

ca

as

s

d

de

e

m

mo

od

di

if

fi

ic

ca

at

ti

io

on

n

d

d’

’u

un

ne

e

t

ta

ab

bl

le

e,

,

e

et

t

d

do

on

nc

c

à

à

é

év

vi

it

te

er

r

q

qu

ue

e

l

le

es

s

r

ré

és

su

ul

lt

ta

at

ts

s

d

de

es

s

r

re

eq

qu

uê

êt

te

es

s

e

en

n

r

re

el

la

at

ti

io

on

n

a

av

ve

ec

c

c

ce

et

tt

te

e

t

ta

ab

bl

le

e

d

de

ev

vi

ie

en

nn

ne

en

nt

t

p

pé

ér

ri

im

mé

és

s.

.

N

No

ou

us

s

m

mo

on

nt

tr

ro

on

ns

s

q

qu

u’

’i

il

l

e

es

st

t

p

po

os

ss

si

ib

bl

le

e

d

de

e

t

ti

ir

re

er

r

d

de

e

l

la

a

p

pr

ro

og

gr

ra

am

mm

ma

at

ti

io

on

n

o

or

ri

ie

en

nt

té

é

a

as

sp

pe

ec

ct

t

e

en

n

o

of

ff

fr

ra

an

nt

t

d

de

es

s

c

ca

ap

pa

ac

ci

it

té

és

s

d

d’

’a

aj

jo

ou

ut

te

er

r

d

dy

yn

na

am

mi

iq

qu

ue

em

me

en

nt

t

l

le

e

c

co

od

de

e

d

du

u

c

ca

ac

ch

he

e

à

à

l

l’

’a

ap

pp

pl

li

ic

ca

at

ti

io

on

n

a

af

fi

in

n

d

d’

’é

év

vi

it

te

er

r

l

le

e

g

go

ou

ul

lo

ot

t

d

d’

’é

ét

tr

ra

an

ng

gl

le

em

me

en

nt

t

c

cr

ré

éé

é

p

pa

ar

r

l

l’

’u

ut

ti

il

li

is

sa

at

ti

io

on

n

d

d’

’u

un

n

c

ca

ac

ch

he

e.

.

E

En

n

p

pl

lu

us

s

l

la

a

r

ré

éu

ut

ti

il

li

is

sa

at

ti

io

on

n

l

le

e

c

co

od

de

e

d

de

e

c

ca

ac

ch

he

e

d

da

an

ns

s

d

de

es

s

c

co

on

nt

te

ex

xt

te

es

s

a

ap

pp

pl

li

ic

ca

at

ti

if

fs

s

d

di

if

ff

fé

ér

re

en

nt

ts

s.

.

M

Mo

ot

ts

s

c

cl

lé

és

s

:

:

p

pe

er

rs

si

is

st

ta

an

nc

ce

e,

,

c

ca

ac

ch

he

e

d

de

e

r

re

eq

qu

uê

êt

te

e,

,

l

la

a

p

pr

ro

og

gr

ra

am

mm

ma

at

ti

io

on

n

o

or

ri

ie

en

nt

t

a

as

sp

pe

ec

ct

t,

,

A

As

sp

pe

ec

ct

tJ

J.

.

Table des matières

Introduction générale ............................................................................................................... 7

Objectifs de mémoire ........................................................................................................... 8

Plan du mémoire ................................................................................................................... 8

Chapitre I : Etude de la persistance ..................................................................................... 10

1. La problématique de la persistance objet .................................................................... 10

2. Différentes approches pour la persistance objet ......................................................... 12

3. Principe de la persistance transparente ....................................................................... 13

4. Rôle et obligations de la couche de persistance ........................................................... 15

4.1 L’outil de projection du modèle objet ................................................................... 15

5. Fonctionnalités attendues dans un Framework de persistance ................................. 19

5.1 La couche de persistance facilement manipulable ................................................ 19

5.2 Mapping objet relationnel ....................................................................................... 20

5.3 Chargement du graphe objet .................................................................................. 20

5.4 Gestion de différentes bases de données ................................................................. 21

5.5 Concurrence .............................................................................................................. 21

5.6 Transactions .............................................................................................................. 22

5.7 Cache objet ................................................................................................................ 22

6. La gestion cycle de vie et accès aux objets.................................................................... 23

6.1 Cache objet transactionnel : .................................................................................... 23

7. L’externalisation de la Persistance des objets dans un aspect ................................... 24

7.1 Distribution et Persistance avec AOP (Distribution and Persistence in AOP) ... 24

7.2 La Persistance comme un Aspect (Persistence as an Aspect) .............................. 26

7.3 Java Aspect Components (JAC) ............................................................................ 27

8. Concepts et techniques de cache ................................................................................... 28

8.1 Notion de cache ......................................................................................................... 28

8.2 La politique de remplacement ................................................................................ 29

8.3 Anomalie de Belady .................................................................................................. 30

8.4 Les travaux de gestion de cache de donnée ........................................................... 30

9. Conclusion ....................................................................................................................... 31

Chapitre II: Présentation de la Programmation orientée aspect ...................................... 32

1. Introduction .................................................................................................................... 32

2. Problèmes résolus par la programmation orientée aspect ......................................... 33

2.1. Fonctionnalités transversales ................................................................................. 33

2.2. Dispersion du code .................................................................................................. 34

3. Découverte du monde des Aspects ................................................................................ 35

3.1. Historique ................................................................................................................. 35

3.2. Principe de POA ...................................................................................................... 35

3.3. Quelques concepts de la programmation orientée aspect .................................... 36

4. Aperçus sur le langage AspectJ ..................................................................................... 40

4.1 Aspects dans AspectJ ............................................................................................... 40

4.2 Points de jonction dans AspectJ .............................................................................. 40

4.3 Coupes dans AspectJ ................................................................................................ 43

4.4 Codes Advices ........................................................................................................... 44

4.5 Introspection de point de jonction .......................................................................... 45

4.6 Mécanisme d’introduction ....................................................................................... 45

4.7 Héritage dans la POA .............................................................................................. 46

7. Conclusion ....................................................................................................................... 46

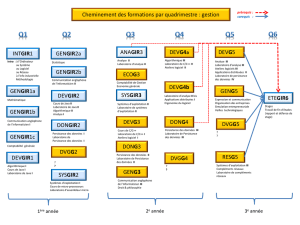

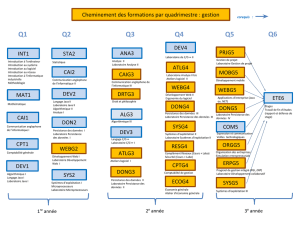

Chapitre

I

II

II

I

: approche proposée .......................................................................................... 47

1 .Introduction .................................................................................................................... 47

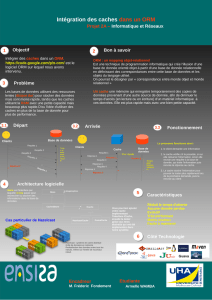

2. Le cache sémantique ...................................................................................................... 48

3. Stratégie de mise en cache ............................................................................................ 49

4. Intérêt de mettre la fonction de mise en cache comme aspect................................. 53

4 .Conclusion ....................................................................................................................... 55

Chapitre IV: Etude de cas ..................................................................................................... 56

1. Introduction .................................................................................................................... 56

2. coupes relatives à la persistance .................................................................................... 57

3. Résultats du test .............................................................................................................. 60

4. Conclusion et perspectives ............................................................................................. 61

Référence bibliographique ................................................................................................ 63

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

1

/

65

100%

![Les signes d alerte pour un trouble du langage crit [ PDF - 44 Ko ]](http://s1.studylibfr.com/store/data/009166457_1-82764d4eeb3f178afcacb7008d295878-300x300.png)