NOMBRES PREMIERS et CRYPTOGRAPHIE Jean Cailliez

NOMBRES PREMIERS

NOMBRES

PREMIERS

et

CRYPTOGRAPHIE

CRYPTOGRAPHIE

Jean Cailliez

Jean

Cailliez

HISTORI

Q

UE

Q

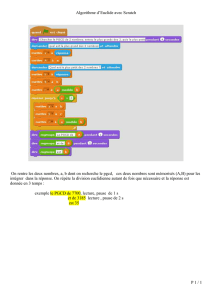

•CodedeCésar:permutationetsubstitution

(d lhbé )

(

co

d

emonoa

l

p

h

a

bé

tique

)

•Analysedesfréquencesd’apparition (Al‐Kindi9ème siècle)

•CodedeVigenère(codepolyalphabétique16ème siècle)

li lifié

exemp

l

es

i

mp

lifié

alphabetordinaire:abcdefghijklmnopqrstuvwxyz

lhb hiff é 1fhijkl bd

a

l

p

h

a

b

etc

hiff

r

é

1

:

f

g

hijkl

mnopqrstuvwxyza

b

c

d

e

alphabetchiffré2:jklmnopqrstuvwxyzabcdefghi

f ’ è

codageen

f

onctiondurangd

’

apparitionducaract

è

re

Code déchiffré par Babbage en 1854

Code

déchiffré

par

Babbage

en

1854

ERE INDUSTRIELLE

ERE

INDUSTRIELLE

Machinesàcrypterélectro‐mécaniques

Enigma

Sherbius1923:machinemuniederotorsutiliséeàdesfins

commerciales

hé l’ é ll d 1928 d

rac

h

et

é

epar

l’

arm

é

ea

ll

eman

d

een

1928

enyapportant

d

es

améliorations

passage de 3rotors actifs à 5 rotors au cours de la 2de

passage

de

3

rotors

actifs

à

5

rotors

au

cours

de

la

2de

guerremondiale

carnet de codes associé (indiquant la position initiale des

carnet

de

codes

associé

(indiquant

la

position

initiale

des

rotorsetmodifiéechaquejour)

le principe consistant àchanger de substitution àchaque

le

principe

consistant

à

changer

de

substitution

à

chaque

frapped’uncaractère

ERE MODERNE

ERE

MODERNE

•SystèmeDES(DataEncryptionStandart)

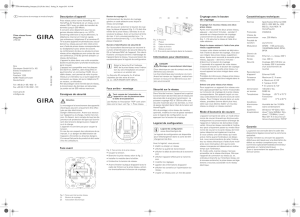

•DiffieetHellman1975

cryptageasymétrique

échangedeclés

•

Système RSA

1978

•

Système

RSA

1978

cryptageasymétrique

systèmeà2clés:publiqueetprivée

•

Cryptage par courbe elliptique

1980 :Koblitz Lenstra

•

Cryptage

par

courbe

elliptique

1980

:

Koblitz

,

Lenstra

Cryptage asymétrique

Cryptage

asymétrique

AveutenvoyeràBunmessageconfidentiel

clé

publique

A B

publique

message

crypté

Bdécrypteavecsacléprivée

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

1

/

18

100%