Détection d'une sous porteuse noyée dans une porteuse plus large - application/pdf

1

Table des matières

Résumé ……………………………………………………………………………………………...4

Partie I : Détection du signal intrus

Introduction générale………………………………………………………………………………...5

Organisation du document…………………………………………………………………………...5

Problématique………………………………………………………………………………………..6

1- Chaine de transmission numérique. ………………………………………………………8

1.1 Introduction…………………………………………………………………………...8

1.2 La source de message …………………………………………………………………9

1.2.1 Définition d‟une source à valeurs discrètes………………………………………….9

1.3 Le codage de source…………………………………………………………………..10

1.4 Le codage de canal……………………………………………………………………10

1.5 L‟émetteur…………………………………………………………………………….11

1.6 Canaux de transmissions………………………………………………………………12

1.6.1 Canal de transmission à temps discret………………………………………………12

1.6.2 Exemples de canaux de transmission à temps discret………………………………12

1.6.3 Propriétés des canaux de transmission réels………………………………………...14

1.6.3.1 lignes de transmis………………………………………………………………….14

1.6.3.2 Canaux Radioélectriques………………………………………………………….14

1.6.3.3Transmissions en milieu urbain …………………………………………………...15

1.6.3.4 Canaux multitrajets………………………………………………………………..16

1.7 Le Récepteur ………………………………………………………………………….16

2- Transmission en bande de base ………………………………………………………….17

2

2.1 Les codes en ligne……………………………………………………………………..17

2.1.1 Principe des codes en ligne…………………………………………………………..17

2.1.2 Critère de choix d‟un code en ligne………………………………………………….19

2.1.3 Densité spectrale de puissance d‟un code en ligne…………………………………..20

2.1.4 Puissance d‟un code en ligne……………………………………………………………..21

2.1.4 Energie moyenne par symbole……………………………………………………….21

2.2 Calcule de la probabilité d‟erreur……………………………………………………...22

2.3 Seuil optimale………………………………………………………………………….24

2.4 Probabilité d‟erreur minimale………………………………………………………….25

2.5 Interférences Entre Symboles (IES)…………………………………………………...26

2.6 Condition d‟absence d‟IES- Critère de Nyquist……………………………………….27

3- Détection du signal bande étroite………………………………………………………....29

3.1 Estimation de la densité spectrale de puissance………………………………………..29

3.2 Description de la méthode……………………………………………………………..31

3.3 Teste de détection……………………………………………………………………...32

Π-Partie : Estimation du rythme symbole

Problématique

Π.1 Introduction…………………………………………………………………………….38

Π.2 Modulation d‟amplitude en quadrature…………………………………………………39

Π.3 Conclusion………………………………………………………………………………40

Chapitre2 Estimation de la période symboles……………………………………………….41

II.2.1 Introduction…………………………………………………………………….41

II.2.2 Estimation par détection de fréquences cycliques…………………………………….41

II.3 Procédure d‟estimation de en utilisant une nouvelle méthode……………………..43

II.3.1 Principe général de la méthode……………………………………………………….43

3

II.3.2 Calcul de la période symbole…………………………………………………………44

II.4 Complémentarité des deux méthodes…………………………………………………..47

II.5 Présence d‟un résidu de fréquence porteuse……………………………………………48

II.6 Conclusion……………………………………………………………………………...49

PartieIII : résultats et discussion

III.1 Simulation……………………………………………………………………………..50

III.2 Deuxième méthode de détection……………………………………………………...56

Résultats et simulation de la Partie II…………………………………………………….59

Introduction…………………………………………………………………………………59

III.3 Contexte de simulations………………………………………………………………..59

III.4 Résultats obtenus et analyse……………………………………………………………61

III.5) Qualification de l‟estimateur…………………………………………………………..66

III.6) Conclusion…………………………………………………………………………….66

Conclusion générale……………………………………………………………………...67

Bibliographie………………………………………………………………………………68

4

Résumé :

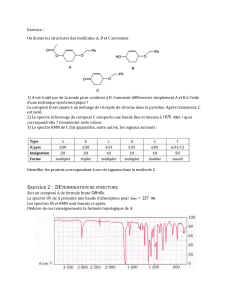

Dans le cadre de surveillance du spectre des fréquences, nous nous proposons

d‟élaborer des méthodes de reconnaissance automatiques des signaux à spectre étroit

cachés dans des signaux à spectre large en présence du bruit, sans aucune connaissance

a priori sur le système de transmission (sur le signal intrus).

Il s‟agit de mettre au point des méthodes de détection de signaux qui ont la

propriété d‟être très discrets , de synchroniser le signal en aveugle ; puis de déterminer

la séquence aléatoire émise et ses caractéristiques (la période symbole du signal, la

largeur de bande…) afin de retrouver les symboles du signal informatif à l‟aide d‟un

récepteur classique.

La première partie de notre travail consiste d‟abord à détecter la présence ou

non d‟un signal opportuniste qui se sert de notre bande de fréquence pour émettre.

La deuxième partie est consacrée à extraire les informations que contient le

signal détecté (estimation du rythme symboles, bande de fréquence, reconnaissance de

modulation, la séquence émise etc…..)

Mots clefs : Transmissions à spectre étalé, Surveillance du spectre, Détection de sous-

porteuse, détection, Synchronisation aveugle d‟un signal à bande étroite.

Keywords: Spread spectrum transmissions, Spectrum surveillance, detection of sub-

carrier, Blind synchronization, detection of narrowband signals.

5

Partie I : Détection du signal intrus

1- Introduction:

Dans l‟étude de nombreux systèmes, en télécommunication, un problème revient

très souvent :

Celui de la détection. Il s‟agit de décider, à partir d‟un signal reçu la présence ou

l‟absence du signal.

Les solutions apportées à ce problème sont pratiquement toutes basées sur le

rapport de vraisemblance. De nombreux ouvrages traitent ce problème, on peut citer

comme livre de référence celui de van trees[1]. La multitude de récepteurs obtenus

vient des modèles du signal, du bruit, et du mode de perturbation (i.e bruit additif ou

multiplicatif). Si le signal est connu la solution optimale est le « filtre adapté ». En

fonction du degré de connaissance à priori sur le signal, on obtient des structures

différentes de récepteurs. Par exemple, si seulement quelques paramètres du signal

sont inconnus on forme habituellement le test du rapport de vraisemblance généralisé

(“Generalized Likelhood Ratio Test“ (GLR)) où les paramètres estimés sont utilisés

dans le rapport de vraisemblance. Dans notre cas nous n‟avons aucune information sur

le signal et en plus du bruit nous avons un autre signal qui est présent tout au long de

la durée d‟observation et qui a un spectre plus large, qui cache le spectre du signal

qu‟on veut intercepter donc c‟est un peux plus complexe.

2-organisation du document :

Notre document est devisé en deux grandes parties, dans la première le chapitre

1 est introductif destiné à la description d‟une chaine de communication, le chapitre 2

sera consacré à la transmission en bande de base, tendis que dans le chapitre 3 nous

aborderons les différents estimateurs de la densité spectrale des signaux et en

particulier des signaux télécom. La deuxième partie est consacré à l‟extraction de

l‟information à partir du signal détecté et enfin la troisième partie sera consacré à la

description des méthodes utilisées et à la présentation des différents résultats obtenus.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

1

/

69

100%