Difficulté - grandnancy.eu

Les P r a t i q u e s

Difficulté :

N’ayez plus peur des différentes menaces qui peuvent

infecter votre ordinateur !

PROTEGEZ

VOTRE ORDINATEUR

Téléchargez

et installez un

logiciel

Gérez vos

photos

numériques

Appropriez

vous Internet

2

Synopsis :

Apprenez à identifier les différents types de menaces qui peuvent

mettre en danger votre ordinateur et vos données personnelles, et

découvrez les moyens les plus adaptés pour vous en prémunir !

3

TABLE DES MATIERES

I. Virus, vers et chevaux de Troie .......................... 4

1. Les virus .................................................... 4

2. Les vers ..................................................... 4

3. Les chevaux de Troie ..................................... 6

II. L’antivirus................................................... 7

III. Les logiciels espions ....................................... 8

1. Spyware ..................................................... 8

2. Adware ...................................................... 8

3. Les anti-malware .......................................... 8

IV. Les failles de sécurité ..................................... 9

1. Qu’est ce que c’est ? ..................................... 9

2. Les mises à jour ........................................... 9

V. Limites et prévention .................................... 10

1. Le centre de sécurité de Windows .................... 10

2. Les bons réflexes ........................................ 10

4

I. Virus, vers et chevaux de Troie

1. Les virus

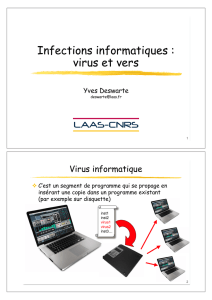

Un virus est un programme informatique

écrit dans le but de se propager à d'autres

ordinateurs en s'insérant dans des

programmes légitimes appelés « hôtes ».

Il peut aussi avoir comme effet,

recherché ou non, de nuire en perturbant

plus ou moins gravement le

fonctionnement de l'ordinateur infecté.

Il peut se répandre à travers tout moyen

d'échange de données numériques comme

Internet, mais aussi les cédéroms, les

clefs USB...

Tchernobyl ou CIH est connu pour avoir

été un des virus les plus destructeurs.

Il détruisait l'ensemble des informations

du système attaqué et parfois il rendait la

machine inutilisable. Il a sévi de 1998 à

2002.

Ce virus doit son nom à son

déclenchement le 26 avril, date anniversaire de l'explosion de la

centrale nucléaire de Tchernobyl qui eut lieu le 26 avril 1986.

2. Les vers

Un ver, contrairement à un virus informatique, n'a pas besoin d'un

programme hôte pour se reproduire. Il exploite les différentes

ressources de l'ordinateur qui l'héberge pour assurer sa reproduction.

L'objectif d'un ver n'est pas seulement de se reproduire. Le ver a aussi

habituellement un objectif malicieux, par exemple :

espionner l'ordinateur où il se trouve,

5

offrir une porte dérobée à des pirates informatiques,

détruire des données sur l'ordinateur où il se trouve ou

y faire d'autres dégâts,

envoyer de multiples requêtes vers un serveur

Internet dans le but de le saturer (déni de service).

Des vers peuvent être intégrés dans un

courriel ou sur une page HTML. Ces vers

sont activés par les actions de l'utilisateur

qui croit accéder à des informations lui

étant destinées.

La plupart du temps, les vers utilisent des

failles de logiciels pour se propager. Ces

failles sont habituellement corrigées par les éditeurs de logiciel dès

que les vers apparaissent. En téléchargeant les versions les plus

récentes de ces logiciels dès qu'elles apparaissent, on peut réduire

grandement la probabilité d'être infecté par des vers informatiques.

Exemple de ver : « I love you » est le

nom d'un ver informatique, apparu pour

la première fois le 4 mai 2000. Ce ver

tire son nom de la pièce jointe au

courrier électronique qui le transporte,

nommé Love-Letter-for-you.txt.vbs. Il

s'est répandu en quatre jours sur plus de

3,1 millions de machines dans le monde.

Ce script cherche sur les disques locaux,

mais aussi sur ceux accessibles via le

réseau, tous les fichiers ayant une certaine extension (fichiers scripts,

images, textes, pages HTML, etc.) et remplace leur contenu par le

code source du ver (le script). Les fichiers légitimes sont donc perdus.

Il change la page d'accueil d'Internet Explorer de manière à

télécharger un cheval de Troie.

Une fois installé, il utilise le carnet d'adresses d'Outlook ou Outlook

Express pour s'envoyer lui-même à tous les contacts de l'utilisateur du

logiciel.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

1

/

12

100%