C=Fax T="Text(24)" P=No M=No N="Fax" Z=false

2008

Kn3ckes

Exia

05/02/2008

Merise

Merise

2008

2

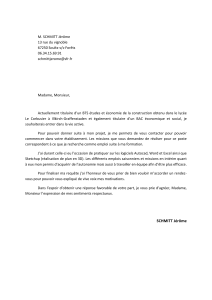

CER SCHMITT Mathieu

Définition des mots-clés

- REVERSE-ENGINEERING :

La rétro-ingénierie (traduction littérale de l'anglais reverse engineering), également appelée rétro

conception, ingénierie inversée ou ingénierie inverse, est l'activité qui consiste à étudier un objet

pour en déterminer le fonctionnement interne ou sa méthode de fabrication.

- BDD MYSQL :

MySQL est un serveur de bases de données relationnelles SQL développé dans un souci de

performances élevées. Il est multi-thread, multi-utilisateurs.

Merise

2008

3

CER SCHMITT Mathieu

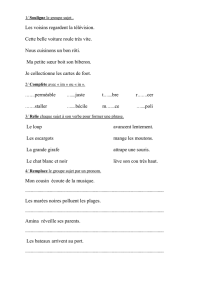

Axes de recherches

Les bases du « R-E »

Définition

Le but de l'ingénierie inverse des données est d'obtenir un modèle logique de données à partir d'une

implémentation physique existante.

La démarche d'ingénierie inverse permet soit:

- de créer une documentation qui n'existe pas;

- de compléter une documentation qui n'est pas synchrone avec la réalité.

Exemple d’application

Merise

2008

4

CER SCHMITT Mathieu

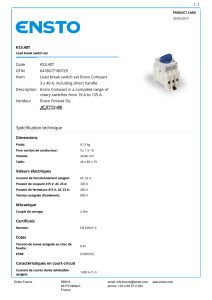

Le reverse engineering avec PowerAMC

Le reverse engineering est le processus qui consiste à générer un MPD, ou des objets de MPD, à

partir d'une structure de base de données.

Vous pouvez générer un MPD depuis une structure de base de données de deux façons différentes :

Génération d'un

MPD

Description

A l'aide d'un

fichier de script

Vous effectuez le reverse engineering de fichiers de script SQL qui contiennent les

instructions de création. Il s'agit généralement du script utilisé pour générer la

base de données, mais cette opération peut impliquer d'autres scripts

Via une source de

données ODBC

Vous effectuez le reverse engineering de la structure d'une base de données

existante, en spécifiant une source de données ODBC ainsi que des informations

de connexion

Power Designer permet de procéder au reverse engineering de plusieurs fichiers de script

simultanément pour créer un MPD.

Vous pouvez placer dans un nouveau MPD le contenu d'une base de données sur laquelle vous

effectuez un reverse engineering. La source de données peut être constituée par un ou plusieurs

fichiers script, ou bien par une source de données ODBC.

Pour effectuer le reverse engineering d'une base de données via ODBC :

Sélectionnez File-->Reverse engineer-->Database.

La boîte de dialogue Choix du SGBD s'affiche.

Cliquez sur le bouton radio Share.

Sélectionnez un SGBD dans la liste déroulante.

Merise

2008

5

CER SCHMITT Mathieu

Figure 2.14 : Reverse Enfineering : Choix du SGBD

Cliquez sur OK.

La boîte de dialogue Reverse engineering d'une base de données s'affiche.

Cliquez sur le bouton radio Using an ODBC source et sélectionnez une source de données ODBC.

Figure 2.15 : Reverse Engineering : source ODBC

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

1

/

16

100%

![[à supprimer] L`électronique analogique : le Trigger de Schmitt http](http://s1.studylibfr.com/store/data/005256093_1-d077aa204d9605ab9cd0c07f9fc1007a-300x300.png)