audit des systèmes d`information

Liing logo Athéna

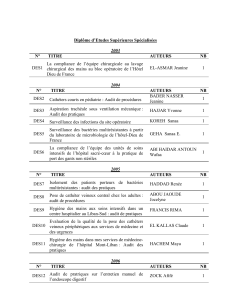

AUDIT

DES SYSTÈMES

D’INFORMATION

AUDIT DES SYSTÈMES

D’INFORMATION - NIVEAU 1

Public

concerné

Auditeurs internes

Auditeurs externes

RSSI

Consultants informatiques

Ingénieurs / Consultants en sécurité

informatique

Analystes de sécurité

Programme

1- Le système d’information dans

l’entreprise

2- Principes et concepts généraux

de l’audit des SI

3- Audit de la fonction informatique

4- Audit des projets informatiques

5- Introduction à la sécurité des

systèmes d’information

6- Principes et concepts généraux de

l’audit de la sécurité des systèmes

d’information

7- Différents types d’audits de

la sécurité des systèmes

d’information

Objectifs

Acquérir les notions de base de

l’audit des systèmes d’information

Acquérir les notions de base de

l’audit de la sécurité des systèmes

d’information

Moyens

Exposés théoriques

Méthode participative

Exercices pratiques d’illustration

traités, corrigés et discutés en

groupe

Support de formation

Audit des systèmes d’information

Formation Certiante

Public

concerné

Auditeurs internes

Auditeurs souhaitant réaliser et

diriger des audits de certication

de Systèmes de Management de la

Sécurité de l’Information (SMSI)

Membres d’une équipe de sécurité

de l’information

Experts techniques souhaitant se

préparer à une mission en sécurité

de l’information

Objectifs

Acquérir l’expertise pour réaliser

un audit interne ISO/IEC 27001

en suivant les lignes directrices de

l’ISO 19011

Acquérir l’expertise pour réaliser un

audit de certication ISO/IEC 27001

en suivant les lignes directrices de

l’ISO 19011 et les spécications de

l’ISO 17021 et l’ISO 27006

Acquérir l’expertise nécessaire pour

gérer une équipe d’auditeurs de SMSI

Comprendre le fonctionnement

d’un Système de Management de

la Sécurité de l’Information selon

l’ISO/IEC 27001

Programme

1- Introduction au concept de

Système de Management de la

Sécurité de l’Information (SMSI) tel

que déni par l’ISO/IEC 27001

2- Planication et initialisation d’un

audit ISO/IEC 27001

3- Conduire un audit ISO/IEC 27001

4- Clôturer et assurer le suivi d’un

audit ISO/IEC 27001

AUDIT D’UN SMSI SELON

LA NORME ISO 27001

Moyens

Exposés théoriques

Méthode participative

Exercices pratiques d’illustration trai-

tés, corrigés et discutés en groupe

Support de formation

AUDIT DES SYSTÈMES

D’INFORMATION - NIVEAU 3

Public

concerné

Auditeurs internes

Auditeurs externes

RSSI

Ingénieurs / Consultants

informatiques

Consultants en sécurité informatique

Analystes de sécurité

Objectifs

Pratiquer certaines techniques

d’audit présentées lors de la

formation « Audit des systèmes

d’information – Niveau 1 »

Se familiariser avec certains

outils d’audit de la sécurité de

l’infrastructure réseau

Se familiariser avec certains

outils d’audit de la sécurité de

l’infrastructure système

Se familiariser avec certains

outils d’audit de la sécurité des

infrastructures mobiles

Se familiariser avec certains

outils d’audit de la sécurité des

applications

Moyens

Exposés théoriques

Méthode participative

Laboratoire de test

Travaux pratiques

Support de formation

Flash disque contenant les outils

opensource utilisés dans les

travaux pratiques

Programme

1- Audit de la sécurité de

l’infrastructure réseau

a. Présentation de l’audit de la

sécurité de l’infrastructure réseau

b. Lab Audit de la sécurité de

l’infrastructure réseau

2- Audit de la sécurité de

l’infrastructure système

a. Présentation de l’audit de la sécu-

rité de l’infrastructure système

b. Lab Audit de la sécurité de

l’infrastructure système

3- Audit de la sécurité des applications

a. Présentation de l’audit de la

sécurité des applications

b. Lab Audit de la sécurité des

applications

4- Audit de la sécurité des

infrastructures mobiles

a. Présentation de l’audit de la sécu-

rité des infrastructures mobiles

b. Lab Audit de la sécurité des

infrastructures mobiles

Audit des systèmes d’information

Public

concerné

Auditeurs internes

Auditeurs externes

RSSI

Consultants informatiques

Consultants en sécurité informatique

Analystes de sécurité

Programme

1-Tests d’intrusion internes

a. Présentation des tests

d’intrusion internes

b. Lab Collecte d’information

(Tests d’intrusion internes)

c. Lab Attaques sur les serveurs

Mysql

d. Lab Attaque sur les serveurs

Apache/Tomcat

e. Lab Attaque sur les contrôleurs

de domaine

f. Lab Attaque ARP Poisonning

2-Tests d’intrusion externes

a. Présentation des tests

d’intrusion externes

b. Lab Collecte d’information

(Tests d’intrusion externes)

c. Lab Attaque sur les applications

web

d. Lab Attaques sur le protocole

SNMP

Objectifs

Pratiquer certaines techniques

d’audit présentées lors de la

formation « Audit des systèmes

d’information – Niveau 1 »

Se familiariser avec certains outils

d’audit

Acquérir les connaissances

et techniques de base de

déroulement des tests d’intrusion

Apprendre à tester et pénétrer des

systèmes d’information

Maîtriser plusieurs outils de sécurité

offensive

Moyens

Exposés théoriques

Méthode participative

Laboratoire de test

Travaux pratiques

Support de formation

Flash disque contenant les outils

opensource utilisés dans les

travaux pratiques

AUDIT DES SYSTÈMES

D’INFORMATION - NIVEAU 2

PRÉPARATION

À LA CERTIFICATION CISA

Public

concerné

Auditeurs des Système d’Information

Objectifs

S’approprier les domaines, le

vocabulaire et les notions du

programme sur lequel porte

l’examen

S’entraîner au déroulement de

l’épreuve et acquérir les stratégies

de réponse au questionnaire

Moyens

Exposés théoriques

Méthode participative

Exercices pratiques d’illustration trai-

tés, corrigés et discutés en groupe

Simulation partielle de l’examen

Support de formation

Programme

1- Processus d’audit des SI

2-Gouvernance des SI

3- Gestion du cycle de vie des

systèmes et de l’infrastructure

4-Fourniture et support des services

5- Protection des avoirs

informatiques

6- Plan de continuité et plan de

secours informatique.

Audit des systèmes d’information

Public

concerné

Auditeurs internes

Auditeurs externes

Consultants en sécurité informatique

Programme

1-Introduction aux tests d’intrusion

2-Collecte passive d’informations

3-Collecte active d’information

4-Identication des vulnérabilités

5-Exploitation des vulnérabilités

6- Tests d’intrusion sur les

applications web

7- Elaboration d’un rapport de tests

d’intrusion

Objectifs

Comprendre les risques et les

dangers liés à la cybercriminalité

Acquérir les connaissances

et techniques de base de

déroulement des tests d’intrusion

Apprendre à tester et pénétrer des

systèmes d’information

Maîtriser plusieurs outils de sécurité

offensive

Moyens

Exposés théoriques

Méthode participative

Laboratoire de test

Travaux pratiques

Support de formation

Flash disque contenant les outils

opensource utilisés dans les

travaux pratiques

INTRODUCTION AUX TESTS

D’INTRUSION

1

/

4

100%