Cartes à puce et clients légers : Sécurisé et

La dépendance croissante entre les systèmes informatiques et les services du Cloud

rend la sécurisation des données internes et externes essentielle. Les clients légers

IGEL utilisés avec les cartes à puce offrent une protection fiable contre le piratage, le vol

de données et autres menaces.

Cartes à puce et clients légers :

Sécurisé et pratique

2/6

nées, applications spéci ques d’entreprise telles que SAP ou

CRM, les ‘salles virtuelles’ sécurisées et l’intranet, tout cela de-

mande aux utilisateurs de gérer des objets physiques tels que

les clés traditionnelles, des cartes à puces ou des jetons mais

aussi augmente le nombre de mots de passe, codes PIN ou ID

d’accès. Stressés ou incapables de tout retenir, les utilisateurs

font souvent la grave erreur de noter leurs mots de passe sur

des supports non protégés tels que leur téléphone privé ou leur

répertoire par exemple.

De nombreux secteurs affectés utilisent des clients

légers…

Il est particulièrement important que les organisations traitant

d’informations critiques de l’entreprise ou d’informations per-

sonnelles sensibles puissent prendre les mesures adéquates

pour protéger ef cacement les données d’authenti cation

contre l’espionnage ou le vol, que ce soit des menaces venant

de l’intérieur ou de l’extérieur. Les secteurs principalement af-

fectés sont les banques, les assurances, les mutuelles santé,

les cabinets comptables et aussi les institutions médicales

IGEL UD3 avec

carte à puce

Beaucoup d’entreprises ne font pas encore assez pour

prévenir la criminalité informatique et ne parviennent pas

à rassurer leur personnel lorsqu’il s’agit de sécurité infor-

matique. Telle était la conclusion d’une enquête menée par

l’association allemande BITKOM. Plus d’un cinquième des

employés interrogés ont déclaré que leur employeur n’avait

mis en place aucun règlement visant à prévenir la crimi-

nalité informatique tandis qu’un autre cinquième déclarait

n’être pas familiarisé avec les règlements en vigueur.

L’informatique dans les sociétés – un livre ouvert ?

Les résultats sont vraiment alarmants. En effet, 40% des em-

ployés ne connaissent pas les procédures correctes pour gérer

les paramètres de sécurité tels que les mots de passe ou sup-

ports externes de données (clés USB). A la lumière de ce fait,

l’infrastructure informatique d’une entreprise peut rapidement

devenir compromise. Même si les départements informatiques

luttent contre les virus, chevaux de Troie, vers, phishing ou pira-

tage, ils prennent généralement en compte le vol possible de

données internes dans leur stratégie, pourtant la sécurisation

des mots de passe demeure une question très problématique

dans de nombreuses organisations. L’association nom de

l’utilisateur / mot de passe n’est souvent pas suf sante pour

s’assurer que des données critiques gardent une protection

able contre des accès non autorisés. Des règlements dras-

tiques concernant la politique des mots de passe pourraient

être une option raisonnable même si cela reste hasardeux vu

les problèmes associés aux environnements informatiques

complexes.

Le chaos des mots de passe trop nombreux

Des risques accrus, la complexité toujours plus grande de l’uti-

lisation des matériels informatiques ainsi que l’accès à distance

aux réseaux d’entreprise rendent les procédures d’identi ca-

tion de plus en plus compliquées. Les différentes applications

et les services du Cloud requièrent des autorisations d’accès

clairement dé nis. Les clients de messagerie, bases de don-

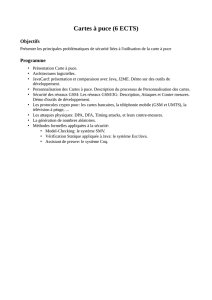

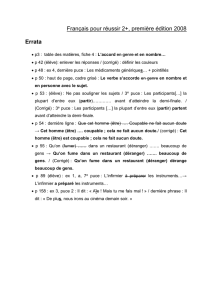

EXEMPLES D’APPLICATION

Universités

Banques

Mutuelles santé

Administrations

TV à la demande

—

Carte de credit

Carte de santé

Carte d‘identité

Carte de decodeur

Carte d‘accès

—

Carte d‘assurance santé

—

—

APPLICATION CARTE PROCESSEUR CARTE MEMOIRE

3/6

quelles qu’elles soient puisqu’elles possèdent un nombre de

données important sur les patients. Toutefois les autres dépar-

tements spéci ques, la comptabilité générale, la recherche &

développement, les ressources humaines et les départements

vente sont aussi affectés. A n de centraliser le stockage des

données et de fournir un moyen simple et ef cace de régle-

menter l’utilisation des supports de stockage locaux, tels que

les clés USB par exemple, les sociétés font de plus en plus

appel à des environnements de Cloud Computing sur clients

légers qui leur offrent des avantages sécurité signi catifs par

rapport à un environnement PC. Les clients légers sont des

périphériques peu onéreux, à haut rendement énergétiques et

qui ne stockent pas les données localement. De plus la mé-

moire en lecture seule et le système d’exploitation empêchent

les infections par virus, chevaux de Troie et autres logiciels mal-

veillants.

… en association avec des cartes à puce

Pour parer aux risques liés aux mots de passe, les cartes à

puce sont maintenant une solution technique reconnue dans le

monde entier. Ces cartes en plastique format cartes de crédit

contiennent généralement une puce et du hardware logique,

une installation mémoire et même un microprocesseur. Com-

paré aux cartes à piste magnétique, ces « mini-ordinateurs »

peuvent être utilisés dans une plus large gamme de situations.

Ils peuvent également être lus jusqu’à 100 000 fois ce qui signi-

e qu’ils durent bien plus longtemps. Ils ne sont pas affectés

par les champs magnétiques et grâce à une protection intégrée

contre les surtensions ils sont également à l’abri des décharges

électriques. Pour utiliser les cartes à puce, un périphérique de

lecture est nécessaire. Il peut être intégré dans le boîtier du

périphérique ou être connecté au périphérique via un dispositif

USB ou un port série. Le lecteur de carte à puce fournit l’éner-

gie nécessaire au microprocesseur de la carte à puce via des

drivers spéci ques et avec les applications qu’il contrôle.

Intelligent et programmable

La propriété la plus importante d’une carte à puce est son ‘in-

telligence’ c’est à dire sa programmabilité. Par exemple, elle

peut contenir des clés non-lisibles, qui pourront être utilisées

pour des applications spéci ques s’exécutant sur la carte à

puce elle-même. Les procédures d’authenti cation modernes

utilisent le mécanisme «challenge/response». Cela implique de

fournir la réponse correcte pour une nouvelle requête à chaque

fois. Toutefois, cette solution ne peut être générée à l’aide de

touches appropriées et est calculée directement par un pro-

gramme sur la carte à puce. En principe, les cartes à puce ont

suf samment d’intelligence et de mémoire pour faire face aux

processus de sécurité les plus complexes tels que des procé-

dures d’authenti cation et d’identi cation ainsi que des techno-

logies de cryptage sophistiquées. En fonctions des exigences

particulières de chacun, les cartes à puce offrent différents

niveaux de performance.

Cartes mémoire et processeur

Le modèle de base des cartes à puce, peu onéreux, est ap-

pelé carte mémoire (également connue sous le nom carte

synchrone). Il s’agit essentiellement d’une mémoire intelligente

(c’est à dire permettant la réécriture multiple) dont les cellules

sont accessibles de manière séquentielle par le lecteur via

une interface appropriée. Les cartes mémoires peuvent être

copiées et sont donc utilisées dans des situations où des don-

nées doivent juste être stockées et non dans des cas où les

données doivent être protégées contre une lecture abusive ou

une manipulation non autorisée. Le type de carte à puce le

plus intelligent est la carte processeur (également appelé carte

à puce asynchrone) et fonctionne différemment. Le micropro-

cesseur intégré dans la carte en matière plastique utilise des

procédures de chiffrement a n d’empêcher tout accès non au-

torisé aux données stockées. Des exemples typiques incluent

des cartes ‘à valeur intégrée’ (l’équivalent de votre portefeuille),

des cartes santé ou des cartes d’identité contenant des don-

nées personnelles et des cartes de décodeur qui contiennent

un certi cat pour décrypter les signaux de télévision.

Client léger & carte à puce : Sécurisé et ef cace

Les cartes à puce les moins chères sont généralement le pre-

mier choix quand il s’agit d’octroyer à différentes personnes

un accès rapide, sécurisé et facile à des données centralisées.

Ces cartes permettent aux médecins ou personnel soignant

dans les hôpitaux, par exemple, d’accéder aux données des

patients auxquelles ils ont accès via le système d’information

de l’hôpital et sa base de données. Qui plus est, ils peuvent le

faire à partir de différents endroits de l’hôpital via une procé-

dure d’authenti cation simple et rapide. On retrouve les mêmes

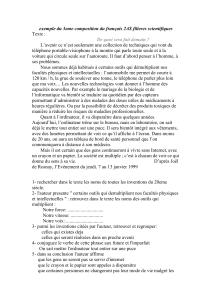

SÉLECTION DE SOLUTIONS CARTES À PUCE SUPPORTÉS PAR IGEL

FOURNISSEUR SOLUTION

A.E.T. Europe B.V.

Aladdin

IGEL Technology

Gemalto

HID

NEC

Reiner SCT

SecMaker

S-Trust

SafeSign

Aladdin eToken et

Smartcard

IGEL Smartcard

Gemalto .NET

Omnikey

SafeSign

cyberJack

NetID

SafeSign, Signature

numérique simple et

signature numérique

complexe

4/6

avantages dans les bibliothèques où les visiteurs peuvent uti-

liser librement les clients légers mis à disposition et accéder

aux informations disponibles à des utilisateurs spéci ques, par

exemple aux bases de données de paiement. Et comme les

clients légers sont adaptés à la plupart des scénarios, plusieurs

fabricants de clients légers intègrent désormais des lecteurs

de cartes à puce dans leurs modèles. IGEL Technology est

considéré comme un pionnier dans ce domaine. Ses modèles

IGEL UD3, UD5 et UD9 sont disponibles en option avec un

lecteur intégré. Grâce à une interface PC/SC (Personal Compu-

ter/Smartcard), les lecteurs intégrés peuvent être utilisés avec

tous les types de cartes à puce et une large gamme de solu-

tions. Tous les modèles IGEL supportent de nombreux lecteurs

externes PC/SC.

Ef cace et sécurisée : la carte à puce IGEL

IGEL propose également sa propre carte à puce en option,

vous offrant une solution à faible coût pour l’authenti cation,

l’authenti cation unique ou l’authenti cation en session itiné-

rante. La carte à puce IGEL est basée sur une carte mémoire

sur laquelle une variété d’informations comme les données

d’authenti cation des utilisateurs peuvent être stockées. Avant

d’être publiée, chaque carte est con gurée par l’administrateur

réseau. Par exemple, une carte peut être mise en place pour

permettre à un utilisateur d’accéder à un certaine nombre de

sessions spéci ques à l’utilisateur sans avoir à entrer un mot de

passe à chaque fois. Grâce à une telle carte, un certain nombre

de solutions pratiques et ef caces peuvent être mises en place

pour des scénarios fréquents. Cela inclut notamment le lance-

ment automatique des applications sur serveur distant ou des

applications du Cloud lorsque la carte à puce IGEL est insé-

rée ou le verrouillage du client léger lorsque la carte est retirée.

Les sessions ICA, RDP ou PCoIP sont interrompues dans le

processus. Un économiseur d’écran incluant une ‘log-in box’,

invitant l’utilisateur à se connecter de nouveau par l’insertion de

la carte à puce et d’un code PIN.

Haute sécurité pour cartes processeurs

Les plus fréquentes utilisations des cartes processeurs sont

par exemple la lecture des cartes électroniques de santé

(cartes Vitale) via des claviers Cherry avec lecteur de carte inté-

gré, ou les cartes électroniques d’identité, comme par exemple

les cartes d’identité allemandes avec preuve électronique

d’identité, le registre hollandais UZI ou les cartes électroniques

d’identité eID en Belgique. Dans le secteur nancier, DESKO

ainsi que les claviers Cherry avec lecteur de carte à puce inté-

gré sont très courants. Dans les universités, des lecteurs de

cartes externes et des cartes processeurs réglementent géné-

ralement les accès aux centres informatiques, aux imprimantes

réseau et aux bibliothèques. Les différents groupes utilisant un

serveur distant sur l’architecture informatique (étudiants, pro-

fesseurs, scienti ques ou visiteurs extérieurs) possèdent des

autorisations d’accès différentes aux bases de données, appli-

cations virtualisées, postes de travail ou fonctions d’impres-

sion. L’authenti cation par certi cats des groupes d’utilisateurs

concernés a lieu soit sur une base authenti cation carte à puce

pure, ou, dans le cas d’une double authenti cation pour des

raisons évidentes de sécurité renforcée, avec en plus un code

PIN, entré directement via un terminal, séparé du périphérique.

aLa carte à puce IGEL et autres cartes mémoire sont

fréquemment utilisées dans les sessions d’itinérance. Lorsque

la carte est enlevée du lecteur, la connexion établie avec les

applications au niveau central, les desktops (Microsoft Remote

Desktop Services, Citrix XenApp / XenDesktop, VMware View

etc.) ou les autres services du Cloud peut être simplement

résiliée et reprise ensuite sur n’importe quel terminal du

réseau. Cela permet au personnel soignant, bibliothécaires ou

autres utilisateurs de se déplacer librement dans l’entreprise

tout en conservant une utilisation rapide et immédiate de leur

session personnelle sur tous les clients légers de l’entreprise.

SMART POUR LA MOBILITÉ : SESSION D’ITINÉRANCE

aL’association d’un client léger IGEL et d’un pack non

manipulable et haute sécurité „Mobile Security Device

genucard“ est idéale pour fournir un accès informatique

distant, extra-sécurisé via une carte à puce. La connexion

et l’alimentation se font via USB tandis que la carte à puce

prend en charge l’authentification et la gestion des clés. Un

pare-feu intégré assure une transmission VPN sécurisée des

données via DSL, ISDN, UMTS ou WLAN. Le ‘Mobile Security

Device genucard’ est homologué par le Bureau Fédéral pour la

Sécurité des Données (Federal Office for Information Security

(BSI)) pour l’envoi de données confidentielles sous forme

cryptée. Il est certifié, répondre aux exigences de la VS-NfD,

‘OTAN Restricted’ et aux paliers de confidentialité ‘Restreint UE’

lorsqu’il est utilisé en association avec les clients légers IGEL.

De plus, le Mobile Security Device genucard permet également

une gestion absolument sécurisée des clients légers. Et enfin,

le genucard supporte le logiciel d’administration d’IGEL,

l’Universal Management Suite (UMS), livré en standard avec

chaque client léger.

DES POSTES DE TRAVAIL ITINÉRANTS HAUTEMENT SÉCURISÉS

5/6

PKI, la signature électronique et l’authenti cation simple

Les cartes processeurs sont également utilisées pour une

authenti cation sécurisée dans une infrastructure clé publique

(PKI). Contrairement au cryptage traditionnel, où les deux

phases dans la procédure d’authenti cation nécessitent la

même clé, les codes de cryptage et de décryptage de la pro-

cédure clé publique sont différents. Le processus de chiffre-

ment nécessite une clé privée et une clé publique. Et comme

une clé publique est accessible à tous, des informations cryp-

tées peuvent être envoyées à n’importe quel individu et ensuite

décryptées à nouveau en utilisant la clé privée de l’individu.

Cette procédure permet la mise en place d’un processus de

signature numérique a n de créer des signatures ‘infalsi ables’.

La signature numérique garantit que les documents sont au-

thentiques et fournit également la base d’une authenti cation

unique sécurisée et rapide («single sign-on» (SSO)). Avec les

solutions SSO, les utilisateurs doivent seulement prouver leur

identité une fois pour accéder à toutes les applications et res-

sources auxquelles ils ont droit. Naturellement, des mesures

doivent être prises pour s’assurer que la clé privée reste con -

dentielle. Et bien évidemment, le système est bien mieux pro-

tégé lorsqu’elle est enregistrée sur une carte à puce plutôt

qu’avec un mot de passe.

Carte à puce – simplement plus sûr

Les clients légers IGEL sont idéaux dans les situations où un

système de carte à puce et une authenti cation sécurisée à

deux facteurs avec composant d’appartenance (carte) et com-

posant de connaissance (PIN ou mot de passe) sont utilisés.

Une authenti cation simple et une session itinérante peuvent

aussi aider à assurer une plus grande productivité pendant le

travail au jour le jour. La solution carte à puce adaptée dépend

largement du niveau de sécurité requis. Et même si aucun sys-

tème n’est sécurisable à 100% (les cartes mémoires peuvent

être copiées et les cartes processeurs peuvent être transmises

à des tiers), une sécurisation par carte à puce demande de plus

gros efforts pour réussir un accès non autorisé. De plus, une

solution carte à puce n’est pas très onéreuse et peut rapide-

ment être rentabilisée. D’autant qu’il est plus que juste ennuyeux

pour la réputation d’une entreprise lorsque des mots de passe

notés sur un bout de papier sont trouvés et utilisés à mauvais

escient. Cela peut même conduire devant les tribunaux.

6

6

1

/

6

100%