page de garde.docx

République Algérienne Démocratique et Populaire

Ministère de l’Enseignement Supérieur et de la Recherche Scientifique

Université Mouloud Mammeri de Tizi-Ouzou

MEMOIRE DE MAGISTER

En Automatique

Option : Automatique des Systèmes Continus et Productiques

Présentée par :

Hayet HARROUCHE

Thème :

Synthèse de superviseur basée sur les réseaux

de Petri

Jury :

MELAH Rabah, Maître de Conférences Classe A, UMMTO, Président

DJENNOUNE Saïd, Professeur, UMMTO, Rapporteur

MAIDI Ahmed, Maître de Conférences Classe A, UMMTO, Examinateur

KARA Redouane, Maître de Conférences Classe A, UMMTO, Examinateur

PDF created with pdfFactory Pro trial version www.pdffactory.com

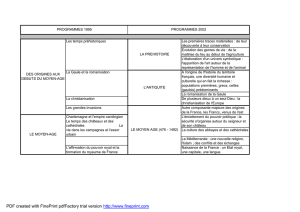

Table des Matières

Introduction générale 1

Chapitre 1 : Généralités sur les systèmes à événements discrets

1 Introduction 5

2 Différents modèles des systèmes à événements discrets 6

2.1 Langages et Automates 6

2.1.1 Langages 6

2.1.1.1 Définitions de base 6

2.1.1.2 Opérations sur les langages 7

2.1.1.3 Langage régulier 8

2.1.2 Automates 8

2.1.2.1 Définitions 8

2.1.2.2 Représentation 9

2.1.2.3 Langage reconnu par un automate 10

2.1.2.4 Langage généré et langage marqué 10

2.1.2.5 Accessibilité et co-accessibilité 10

2.1.2.6 Automate non bloquant et émondé 10

2.1.2.7 Théorème de Kleene 11

2.1.2.8 Composition d’automates 12

2.2 Réseaux de Petri 15

2.2.1 Définition 15

2.2.2 Franchissement d’une transition 16

2.2.3 Equation fondamentale 16

2.2.4 Propriété d’un Rdp 17

2.2.5 Eléments de modélisation 17

2.2.6 Les classes de Réseaux de Petri 20

PDF created with pdfFactory Pro trial version www.pdffactory.com

2.2.7 Réseaux de Petri particuliers 21

2.3 Algèbre des dioïdes 23

2.3.1 Définitions 23

2.3.2 Résolution d’équations dans les dioïdes 24

2.3.3 Fonctions compteurs et fonctions dateurs 24

2.3.4 Evaluation des performances et optimisation 25

3 Conclusion 25

Chapitre 2 : Méthodes de synthèse de commande des SED

1 Introduction 26

2 Synthèse de commande basée sur les automates et langages 26

2-1 Concept de supervision 26

2-2 Notion de contrôlabilité 27

2.2 1 Evénements contrôlables et événements incontrôlables : 27

2.2.2 Condition de contrôlabilité 28

2.3 Définition formelle d’un superviseur 28

2-4 Existence d’un superviseur 29

2-5 Langage suprême contrôlable 29

2.5.1 Algorithme de Kumar 30

2-6 Synthèse du superviseur 30

3 Synthèse de superviseur basée sur les Réseax de Petri 32

3.1 Synthèse de la commande par les invariants de marquages 33

3.1.1 Principe des invariants de places (P-invariants) 33

3.1.2 Description de la méthode 33

3.1.3 Transformation du RdP 36

3.2 Synthèse de superviseur basée sur la théorie des régions 40

3.2.1 Description de la méthode 40

3.2.2 Synthèse du contrôleur 40

4 Conclusion 44

PDF created with pdfFactory Pro trial version www.pdffactory.com

Chapitre 3 : Synthèse de superviseur en présence de transitions non

contrôlables.

1 Introduction 45

2 Supervision en présence de transitions non contrôlables 45

2.1 Définitions 47

2.2 Proposition 3.1 :(Moody et al, 1996) 48

2.3 Théorème 3.1 : (Basile et al, 2006) 48

3 Algorithme de paramètrisation linéaire des moniteurs 49

4 Application sur un système manufacturier 53

5 Conclusion 67

Chapitre 4 : Supervision par invariance.

1 Introduction 68

2 Absence de transitions non contrôlables 69

2.1 Position du problème 69

2.2 Synthèse de superviseur basée sur l’invariance positive 69

2.2.1 Définitions 70

2.2.2 Résultats 71

2.3 La synthèse du superviseur 75

3 Présence de transitions non contrôlables 77

4 Conclusion 78

Conclusion générale 79

Bibliographie 80

PDF created with pdfFactory Pro trial version www.pdffactory.com

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

81

81

82

82

83

83

84

84

85

85

86

86

87

87

88

88

89

89

90

90

91

91

92

92

93

93

94

94

1

/

94

100%