PDF du chapitre - OpenEdition Books

Marcello Vitali-Rosati et Michael E. Sinatra (dir.)

Pratiques de l’édition numérique

Presses de l’Université de Montréal

Chapitre 8. Les protocoles d’Internet et du web

Jean-Philippe Magué

Éditeur : Presses de l’Université de

Montréal

Année d'édition : 2014

Date de mise en ligne : 26 septembre 2014

Collection : Parcours numérique

http://books.openedition.org

Référence électronique

MAGUÉ, Jean-Philippe. Chapitre 8. Les protocoles d’Internet et du web In : Pratiques de l’édition numérique

[en ligne]. Montréal : Presses de l’Université de Montréal, 2014 (généré le 28 juin 2016). Disponible sur

Internet : <http://books.openedition.org/pum/327>. ISBN : 9782821850729.

Ce document est un fac-similé de l'édition imprimée.

CHAPITRE 8

Les protocoles d’Internet

et du web

Jean-Philippe Magué

Nous avons armé l’importance d’Internet et du web

dans les changements de modèles de circulation des

connaissances. Ce manuel propose une conception de

l’édition numérique comme l’ensemble des pratiques

qui structurent aujourd’hui la production et la circulation

des contenus et, dans ce sens, nous ne cesserons de

le répéter, c’est le développement du web – et non du

numérique en général – qui doit être au centre de notre

attention. Voilà pourquoi il est indispensable d’appro-

fondir, d’un point de vue plus technique, les dispositifs

concrets sur lesquels se base l’échange de données via

Internet et la circulation des documents sur le web. Ce

chapitre introduit le sujet des protocoles d’échange de

données et d’informations, du protocole TCP/IP, sur lequel

est basé Internet, au protocole HTTP, qui permet le par-

tage des documents sur le web.

Pratiques de lʼed. num.final.indd 129 2014-02-14 11:23

130 Pratiques de l’édition numérique

Des conventions aux protocoles

Envoyer une lettre à un ami est une action relativement

banale. Il convient tout d’abord d’écrire la lettre, de l’insérer

dans une enveloppe, de noter l’adresse de l’ami en question

sur l’enveloppe, d’y coller un timbre et de la glisser dans une

boîte aux lettres. L’enveloppe sera alors récupérée par la

poste, qui l’acheminera à l’adresse qui y est indiquée, celle

de l’ami destinataire.

À bien y regarder, aussi banale que soit cette action, elle

repose sur la mobilisation d’un nombre non négligeable de

« conventions » que chacun des acteurs impliqués doit res-

pecter. L’expéditeur indique l’adresse sur l’enveloppe d’une

manière très codifiée (que l’on inscrive « la troisième mai-

son à gauche après l’école » et l’on est certain que la lettre se

perdra), et colle le timbre en haut à droite de l’enveloppe et

pas ailleurs. Les divers employés du service postal qui mani-

puleront la lettre doivent respecter l’ensemble des processus

liés à leur fonction qui feront que la lettre passera correcte-

ment de centre de tri en centre de tri jusqu’à la boîte aux

lettres du destinataire. Quant à ce dernier, il faudra qu’il

sache interpréter tout un ensemble d’autres conventions

utilisées par l’expéditeur pour écrire sa lettre : la date qui

figure certainement en haut à droite est la date de rédaction

(éventuellement accompagnée d’un lieu) et le nom indiqué

tout en bas de la lettre est la signature, le nom de l’expédi-

teur. La langue même dans laquelle est rédigée la lettre est

une convention entre l’expéditeur et le destinataire.

C’est parce que cet entremêlement de conventions

est respecté par l’ensemble des acteurs qui constituent

la chaîne allant de l’expéditeur au destinataire que la

Pratiques de lʼed. num.final.indd 130 2014-02-14 11:23

Les protocoles d’Internet et du web 131

communication entre ces derniers est possible. Il en va

de même sur Internet lorsque, par exemple, on envoie un

courrier électronique ou qu’un navigateur affiche une

page d’un site web : la communication a alors lieu entre

deux ordinateurs (celui de l’expéditeur et celui du destina-

taire dans le cas d’un courrier électronique, le serveur du

site web et le poste de l’utilisateur dans le cas d’une page

web), et cette communication est possible parce qu’un

ensemble de conventions sont respectées. Pour des com-

munications entre machines, on n’utilise pas le terme

de convention mais celui de « protocole », et ce sont ces

protocoles (ou du moins une partie d’entre eux) qui seront

détaillés dans ce chapitre.

Les protocoles d’Internet

Pour permettre à deux ordinateurs d’échanger des infor-

mations entre eux, il faut un lien physique entre ces deux

ordinateurs (éventuellement sans fil). Si on relie non pas

deux, mais plusieurs ordinateurs qui vont pouvoir s’échan-

ger des informations, on construit un réseau informatique.

Internet est un réseau de réseaux, c’est-à-dire un ensemble

de technologies qui permettent à plusieurs réseaux de s’inter-

connecter de manière à permettre l’échange d’informations

entre ordinateurs connectés non seulement au même

réseau, mais aussi sur des réseaux différents. Par exemple,

les ordinateurs dans une bibliothèque universitaire sont

connectés, certainement par un câble Ethernet1, au réseau

1. Ethernet est la technologie standard pour connecter un ordinateur

à un réseau avec un câble. Mais nous n’entrerons pas ici dans le détail des

normes et protocoles des matériels physiques qui constituent Internet.

Pratiques de lʼed. num.final.indd 131 2014-02-14 11:23

132 Pratiques de l’édition numérique

interne de l’université. Chez un particulier, l’ordinateur

familial sera plutôt connecté au réseau de son fournisseur

d’accès à Internet, notamment par ADSL2. Le réseau de

l’université comme le réseau du fournisseur d’accès à

Internet sont connectés à d’autres réseaux, eux-mêmes con-

nectés à d’autres réseaux. Pris ensemble, tous ces réseaux

forment Internet.

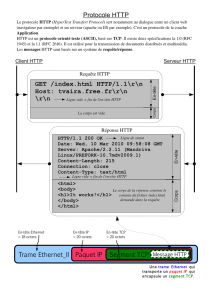

Pour gérer la transmission de données sur ce réseau de

réseaux, deux protocoles sont utilisés et constituent le fon-

dement d’Internet : IP, pour Internet Protocol, et TCP, pour

Transfert Control Protocol.

Le protocole IP

La métaphore postale permet de saisir le rôle du protocole

IP : les deux éléments indispensables pour permettre l’envoi

d’une lettre d’un expéditeur à un destinataire sont l’adresse

du destinataire et un service postal qui acheminera la lettre

jusqu’au destinataire. Il en va de même de la transmission

de données sur Internet : le protocole IP permet d’attribuer

une adresse unique à chaque ordinateur (nommée « adresse

IP ») et fournit les mécanismes pour acheminer les données

à bon port.

Certains ordinateurs des réseaux qui constituent Internet,

les « routeurs », ont pour fonction d’aiguiller les données de

l’expéditeur au destinataire. L’expéditeur encapsule les infor-

mations dans un « paquet IP » qui contient, outre les don-

nées à transférer, un certain nombre d’informations, dont

2. Asymmetric Digital Subscriber Line, une technologie permettant de

se connecter à un réseau informatique via l’infrastructure des réseaux

téléphoniques.

Pratiques de lʼed. num.final.indd 132 2014-02-14 11:23

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

1

/

16

100%