File - M2

RÉALISÉ PAR:

AYARI MAHER

CHALWATI HAITHEM

HAMDOUN EMIR

HAFSI RAMZI

HAMMAMI OMAR

SQL Injection

Institut Supérieur d’Informatique

1

2012/2013

SOMMAIRE

2

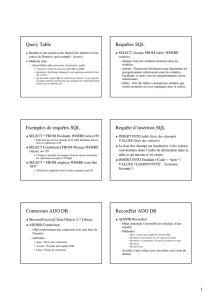

Qu’est ce qu‘un SQL injection?

Les menaces.

Technique d’exploitation.

Contre-mesure.

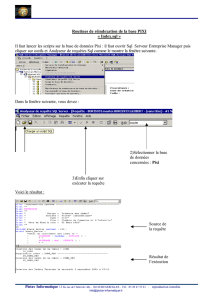

Démonstration.

Qu’est ce qu‘un SQL injection?

Insertion ou "modification" d'une requête SQL via

l'entrée des données en provenance d’un client d’une

application .

Consiste à placer des instructions SQL dans le champ

de saisie de l'utilisateur.

=>Principalement l’entrée d'utilisateur est utilisé dans

la construction d'une requête SQL afin de contrôler

une base de données.

3

Sources d’injection

Injection via les inputs utilisateurs.

Chaine de caractères malicieuse dans les formes web.

Injection via les cookies.

Modification des champs des cookies pour contenir du code

malicieux.

Injection via les variables des serveurs.

Les entêtes sont manipulés pour contenir du code malicieux.

4

But

Extraction des informations.

Ajout ou modification des informations.

Effectuer des dénis de service.

Contourner l'authentification.

Exécution des commandes à distance.

5

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

1

/

14

100%