Notez - uOttawa

2

Survol des SGBDs

Chapitre 1

3

Objectifs

Survol du cours

Définition d’un SGBD

Motivations pour l’utilisation d’un SGBD

Modèles des données

Requêtes et manipulation des données

Accès simultané aux données

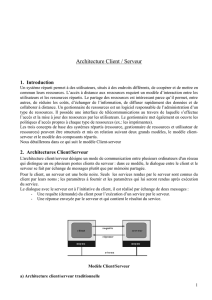

Architecture d’un SGBD

Personnel impliqué dans les SGBDs

4

Survol du Cours

Sujet Référence

Survol des SGBDs et introduction Chapitre 1

Conception: modèle ER Chapitre 2

Modèle relationnel Chapitre 3

Algèbre et calcul relationnels Chapitre 4

Contraintes et requêtes SQL Chapitre 5

Semaine de relâche

Examen de mi-session en classe Chapitres 1--5

Formes normales Chapitre 19

Application des bases de données Chapitre 6

Applications Internet Chapitre 7

Fichiers, disques et indexes Chapitres 8-9

Indexes: arbres et hachage Chapitres 10-11

Design physique Chapitre 20

5

Survol du Cours (Suite)

Manuel (Achetez le!)

Raghu Ramakrishnan and Johannes Gehrke, Database

Management Systems, 3e Edition, McGraw Hill, 2003

Autre référence:

R. Elmasri et S.B. Navathe, Conception et Architecture des Bases

de Données, 4e Edition

Charge de travail et évaluation

Devoirs: 15%

Mi-session: 25% (en classe)

Projet: 20% (En groupe de 3)

Examen Final: 40% (Voir calendrier des examens en temps

opportun)

IL FAUT AVOIR AU MOINS 50% A L‘ENSEMBLE DES EXAMENS

(MI-SESSION + FINAL) ET ASSISTER A AU MOINS 80% DES

CLASSES POUR PASSER LE COURS

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

1

/

28

100%