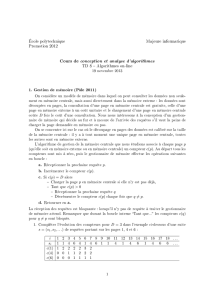

Cours de conception et analyse d`algorithmes

k

O

O A

f

abdabecbcabadbac

a, b, c

A k A

k O

f1f2. . . fm

k

fpfp+1 . . . fq

i, p ≤i≤q fi

` dI

O dF

Omax(`−dI, dF) (`−dI+dF)/2

(L−k)/2L

fi

`

j

i

(k−i−j)/(k−i)

j/(k−i)

` `

k−`

2Pk

j=1 1/j =O(log k)

O

1.75

m n

p1, . . . , pn

α α = 2 α= 2 −1/m

k

1

/

2

100%