D1. Travailler dans un environnement numérique évolutif

D1. Travailler dans un environnement numérique évolutif

D1. Travailler dans un environnement numérique évolutif

Organiser un espace de travail

Organiser un espace de travail

complexe

complexe

L'environnement de travail

L'environnement de travail

Les configurations matérielles sont souvent connectées à Internet ou à un réseau local, ce qui permet de délocaliser

(installer sur des serveurs distants) un certain nombre de ressources et d'applications.

Les services délocalisés :

•les espaces de stockage des données : ex. du serveur Siacre.

•les logiciels de communication et de collaboration (messagerie, forum, agenda)

•éventuellement des logiciels de bureautique en ligne (ex. de Google Documents)

Pourquoi délocaliser les services ?

•L'accès aux services peut se faire de n'importe quel poste de travail connecté à Internet (ordinateur,

téléphone, tablette, etc.).

•La maintenance des applications et la sauvegarde des données sont prises en charge par un prestataire.

On parle de cloud computing (informatique en nuage) : des traitements informatiques traditionnellement localisés

sur des serveurs locaux ou sur le poste client de l'utilisateur sont déportés sur des serveurs distants.

Le poste de travail

Le poste de travail

Les principales caractéristiques d'un ordinateur (fixe ou portable) :

•Le processeur : c'est le composant de l'ordinateur qui exécute les programmes. Sa puissance (exprimée en

GHz) détermine la rapidité des traitements.

•La mémoire vive (RAM) : c'est la mémoire utilisée pour l'exécution des programmes en cours. Exprimée en

Go, elle détermine (avec la puissance du processeur) la rapidité des traitements. C'est une mémoire volatile :

elle s'efface quand on éteint l'ordinateur.

•La capacité de stockage du « disque dur », exprimée en Go (gigaoctet), voire en To (téraoctet) aujourd'hui.

•Le système d'exploitation (en anglais operating system, abrégé OS) : c'est un ensemble de programmes

assurant la liaison entre le matériel (hardware) et les logiciels applicatifs (software). Les OS les plus répandus

sont : Windows (Microsoft), Linux (distribué selon les règles du logiciel libre ; il en existe plusieurs

distributions : Ubuntu, Debian, Red hat, etc.) et OS X (Apple).

•La carte mère : c'est l'élément essentiel d'un micro-ordinateur qui permet l'interconnexion de tous ses

composants.

•La connectique : port USB (Universal Serial Bus), port Ethernet (pour se connecter au réseau), port VGA

(Video Graphics Array, pour se connecter à un écran en analogique), port HDMI (High Definition Multimedia

Interface, pour se connecter à un écran en numérique haute définition).

•Les connexions sans fil : Wi-Fi (connexion haut débit sans fil au réseau), Bluetooth (technologie radio

courte distance utilisée pour faire communiquer des appareils situés à proximité).

Formation C2i Licence Creative Common (BY NC ND) , 2012- PR TICE Marc Boquet Cours Domaine 1

Configuration du poste de travail

Configuration du poste de travail

Utilisateurs

L'OS peut gérer plusieurs utilisateurs et demander une identification au démarrage d'une session.

Après l'identification l'OS ouvre une session spécifique et donne accès aux ressources en fonction du profil de

l'usager (administrateur, usager, invité, etc.)

Si l'ordinateur peut être utilisé par une seule personne qui est alors l'administrateur du poste.

NB : voir le cours sur la gestion des utilisateurs et des droits.

Le panneau de configuration

Le panneau de configuration

Permet de :

•personnaliser l'affichage : résolution, image de fond, veille, lumière, etc.

•gérer les comptes utilisateurs

•paramétrer les périphériques : imprimante, caméra, micro, casque, etc.

Le gestionnaire de fichiers

Le gestionnaire de fichiers

Permet de manipuler les fichiers et les dossiers (naviguer dans l'arborescence des fichiers).

C'est Nautilus (pour Ubuntu), le Finder (sous OS X), l'Explorateur (pour Windows).

On peut paramétrer la présentation des listes de fichiers (miniatures, listes, détails, filtres).

On peut consulter les propriétés des fichiers : les droits d'accès, l'application associée, etc.

Installation d'un périphérique

Installation d'un périphérique

Par exemple d'une imprimante. Cette installation peut nécessiter un pilote ou driver. C'est un programme qui

permet au système d'exploitation de gérer le périphérique. Il peut être fourni sur un CD d'installation livré avec le

périphérique, se télécharger automatiquement sur Internet dans le cas d'un périphérique Plug and Play, ou être déjà

présent dans la configuration par défaut de l'ordinateur.

Le réseau

Le réseau

Installer, mettre à jour, supprimer des applications

Un logiciel est un ensemble de fichiers permettant d'exécuter un programme informatique.

Parmi les logiciels, on distingue :

•les applications : logiciels destinés aux utilisateurs comme le traitement de texte, le navigateur, etc ;

•les logiciels systèmes : logiciels proches de la machine qui permettent aux applications de communiquer avec

le matériel.

Le système d'exploitation (OS) est un logiciel système de base.

Chaque application est développée pour fonctionner avec un système d'exploitation spécifique.

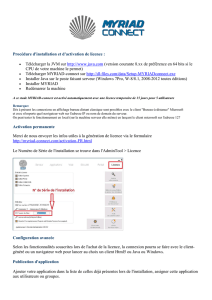

Installation

L'installation d'une application s'effectue :

•soit à partir d'un CD d'installation en suivant la procédure décrite ;

•soit à partir d'un téléchargement sur le web : en général, un fichier exécutable est téléchargé ; son

lancement installe l'application (création d'un dossier, création de raccourci, etc.) ; à la première utilisation de

l'application, certaines questions permettent de personnaliser l'installation

Formation C2i Licence Creative Common (BY NC ND) , 2012- PR TICE Marc Boquet Cours Domaine 1

NB :

•On ne peut installer une application que si on détient les droits d'administrateur de l'ordinateur.

•A l'exécution d'un fichier téléchargé, une confirmation peut être demandée car les fichiers exécutables peuvent

contenir des virus. Une fois l'application installée, on peut supprimer le fichier exécutable téléchargé.

•Lors de l'installation d'un logiciel propriétaire, une clé de licence ou clé d'enregistrement est demandée ; elle est

fournie lors de l'acquisition du logiciel.

Mise à jour

La mise à jour des applications est souvent proposée automatiquement. À partir du moment où l'ordinateur est

connecté à Internet, la mise à jour la plupart des applications installées est proposée si une nouvelle version est

disponible.

Pourquoi est-il TRÈS IMPORTANT de mettre à jour son OS et les applications ?

Régulièrement, des « erreurs de programmation » ou bugs et des « failles de sécurité » sont mises en évidence. Les

mécanismes de mise à jour du système permettent de télécharger et d'installer les correctifs ou compléments.

Suppression d'une application

Suppression d'une application

Il faut utiliser la procédure de désinstallation accessible :

•soit par le menu de l'application,

•soit par le gestionnaire des programmes,

et qui permet d'enlever « proprement » l'application et tous les fichiers associés (menu, raccourci, mention dans

la base de registres…).

Attention, il ne faut surtout pas supprimer directement le dossier de l'application, au risque de provoquer des

comportements inattendus du système.

L'icône qui figure parfois sur le bureau pour lancer l'application n'est qu'un raccourci vers le logiciel ; le supprimer ne

désinstalle pas le logiciel.

Environnements numériques, terminologie

Environnements numériques, terminologie

•ENT (environnement ou espace numérique de travail) : dispositif global fournissant à un usager un point

d'accès à travers les réseaux à l'ensemble des ressources et services numériques en rapport avec son

activité. L'ENT n'offre en lui-même qu'un nombre restreint de services de base. Son rôle principal est

d'intégrer les services et de les présenter aux utilisateurs de manière cohérente, unifiée, personnalisée et

personnalisable.

•Plateforme de travail collaboratif : site regroupant des outils pour travailler à plusieurs à distance

(exemple de Google).

•Plateforme pédagogique (e-learning) : site permettant l'apprentissage à distance (Theleme).

•Réseau social .

•Intranet : réseau informatique à l'usage exclusif d'un organisme utilisant les protocoles et techniques

d'Internet. Si le réseau est ouvert à certains usagers extérieurs, on parle d'extranet.

L'organisation des fichiers

L'organisation des fichiers

Un fichier est une suite d'informations stockées sous forme de blocs de données binaires.

Un dossier contient des fichiers ou d'autres dossiers. Leur imbrication crée une arborescence.

Le chemin d'accès (path) d'un fichier est la liste des dossiers à parcourir pour atteindre ce fichier.

Chemin absolu (si commence à partir de la racine du support), sinon chemin relatif. [cf le cours sur les droits].

Ce path et le nom du fichier définit son unicité (on le désigne ainsi de manière unique).

Formation C2i Licence Creative Common (BY NC ND) , 2012- PR TICE Marc Boquet Cours Domaine 1

L'extension est le suffixe du nom de fichier. Il donne une information sur le type du fichier (.jpg, .tiff, .png, .odt,

.doc, .pdf, .xls, .html, .txt, etc.).

Un raccourci (ou alias ou lien symbolique) est un lien vers un fichier ou un programme. Son icône est souvent

repérable par la présence d'une flèche. La suppression d'un raccourci ne supprime pas le fichier vers lequel il

pointe.

Sécuriser son espace de travail local et

Sécuriser son espace de travail local et

distant

distant

Les risques

Les risques

•La perte des données (toujours au pire moment, évidemment...).

•L'indiscrétion ou l'atteinte volontaire à l'intégrité des données (intrusion).

•La révélation des habitudes de navigation.

•L'attaque du système par un logiciel malveillant ou pirate.

La protection des données

Pour assurer la confidentialité des données, il est possible de protéger un fichier par un mot de passe :

•soit en l'enregistrant avec un mot de passe dans l'application (cf les logiciels de bureautique)

•soit en plaçant le fichier dans un environnement protégé par un mot de passe [cf le cours sur la gestion des

droits des fichiers]

→ comment protéger un fichier en écriture ?

→ voir les fichiers cachés (préfixés par un « . »).

Maîtriser ses traces de navigation sur le web

Maîtriser ses traces de navigation sur le web

•L'historique : dresse la liste des URL consultées permet de reconstituer la navigation.

•Les signets : constituent la liste des URL sauvegardées.

•Le cache du navigateur : contient les fichiers téléchargés par le navigateur pour l'affichage des pages web

(permet d'améliorer les performances en conservant la mémoire des pages déjà visitées).

•Les téléchargements : les fichiers téléchargés par l'internaute et dont on peut retrouver la liste dans

différents contexte (attention à l'utilisation de certains modules complémentaires ou extensions dans le

navigateur).

•Les cookies : sont des petits fichiers texte enregistrés par le navigateur sur le disque dur lors de la

consultation de certains sites. Un cookie facilite et améliore la navigation (permet par exemple de naviguer

entre les différentes pages d'un site en restant identifié ou de mémoriser certains paramètres telle que la

langue de navigation). Les cookies expirent après un certains temps. On peut en consulter la liste...

•Les mots de passe : un navigateur permet d'enregistrer le mot de passe de l'usager. C'est pratique mais

dangereux car on peut très facilement récupérer les mots de passe affichés en clair (cf Firefox : Préférences >

Sécurité > Mots de passe enregistrés...).

Pour éviter tout préjudice, il est possible :

•de configurer son navigateur pour une navigation privée (le navigateur ne retient aucune donnée des sites

visités) ;

•d'effacer ses traces de navigation dans les options du navigateur en fin de consultation (historique, cookies,

etc.) ;

•de refuser ou effacer l'enregistrement des mots de passe.

•penser à utiliser les protocoles sécurisés : revoir HTTPS, FTPS, etc. [cf le cours d'introduction à Internet].

Formation C2i Licence Creative Common (BY NC ND) , 2012- PR TICE Marc Boquet Cours Domaine 1

Les virus (logiciels malveillants)

Les virus (logiciels malveillants)

Un pirate informatique peut désigner :

•une personne qui fait de la contrefaçon d'œuvres numériques ;

•un hacker, qui est un spécialiste dans la maîtrise de la sécurité informatique ;

•un cracker qui est spécialisé dans le cassage des protections de sécurité des logiciels ;

Parmi les hackers, on distingue notamment (cf Wikipédia) :

•Les chapeaux blancs ou White hat : professionnels de la sécurité informatique effectuant des tests

d'intrusions en accord avec leurs clients et la législation afin de qualifier le niveau de sécurité de systèmes.

Certains hackers se considèrent comme white hat alors qu'ils transgressent les lois, leur but étant de prévenir

les responsables des failles de leurs systèmes.

•Les chapeaux noirs ou Black hat : créateurs de virus, cyber-espions, ou cyber-escrocs, agissant la plupart du

temps hors-la-loi dans le but soit de nuire, de faire du profit ou d'obtenir des informations. Les plus

malveillants sont alors appelés crashers.

•Les chapeaux gris ou Grey hat : s'ils n'hésitent pas à pénétrer dans les systèmes sans y être autorisés, ils n'ont

pas de mauvaises intentions. C'est souvent l'exploit informatique qui les motive. Cette catégorie recouvre le

large panel de personnes se situant entre le black hat et le white hat.

Parmi les logiciels malveillants, on distingue :

•le virus de boot : chargé en mémoire au démarrage et prend le contrôle de l'ordinateur.

•le virus d'application : infecte un exécutable et se déclenche à l'exécution de celui-ci.

•le macro virus : infecte les documents bureautiques en utilisant leur langage de programmation.

•Le ver : contrairement au virus, il ne s'implante pas au sein d'un programme et se propage de façon

autonome via les réseaux. Les vers sont conçus par exemple pour saturer les ressources disponibles et casser

certains services.

•le cheval de Troie : logiciel apparemment inoffensif, téléchargé et installé au sein duquel un logiciel

malveillant est dissimulé.

•le spyware (logiciel espion) : logiciel destiné à collecter et à transmettre à des tiers, à l'insu de l'utilisateur,

des données le concernant ou des informations relatives au système qu'il utilise.

La démarche de protection

La démarche de protection

Éviter les « comportements à risques »

•Ne pas ouvrir les fichiers dont on ne connaît pas l'origine, surtout les exécutables (.exe, .sys, .jar).

•Ne pas croire qu'un fichier envoyé par un ami provient forcément de lui [cf cours mail]

•Ne pas installer des logiciels dont on ne connaît pas l'origine. Privilégier les sites officiels tels que Framasoft.

•Mettre à jour son OS et les logiciels pour apporter les correctifs aux failles corrigées.

Installer un antivirus

Un antivirus possède une base de données de signatures virales et scanne les fichiers à la recherche de ces

signatures dans leur code.

L'antivirus analyse tout nouveau fichier entrant, scanne le système de fichiers et met à jour automatiquement sa base

des signatures virales.

Un pare-feu (firewall) est un système permettant de protéger l'ordinateur des intrusions extérieures par le réseau. Il

agit comme un filtre entre le réseau et l'ordinateur.

Formation C2i Licence Creative Common (BY NC ND) , 2012- PR TICE Marc Boquet Cours Domaine 1

6

6

7

7

8

8

1

/

8

100%