Télécharger

Certificat Informatique

et

Internet

D1

Travailler dans un

environnement numérique

évolutif

Joëlle Delacroix correspondant C2I Cnam

•L’environnement de travail sur

l’ordinateur

•Pérenniser et protéger ses

données

Certificat Informatique

et

Internet

D1

Travailler dans un

environnement numérique

évolutif

Joëlle Delacroix correspondant C2I Cnam

•L’environnement de travail sur

l’ordinateur

•L’ordinateur

•Le réseau

•Les fichiers

Certificat Informatique

et

Internet

L’ordinateur

Joëlle Delacroix correspondant C2I Cnam

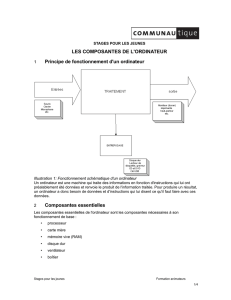

Les différents niveaux de la machine

informatique

oOn distingue généralement trois couches

dans la composition d’une machine

informatique :

nLe matériel « hardware »: il correspond à

la machine physique, notamment

composée du processeur, de la mémoire

centrale et des périphériques, l’ensemble

communiquant par un bus.

nLe logiciel de système d’exploitation :

c’est un ensemble de programmes qui se

place à l'interface entre le matériel et les

logiciels applicatifs. Il permet notamment

à ces logiciels applicatifs d’utiliser les

ressources matérielles de la machine.

Les principaux OS (Operating System)

sont notamment ….

nLes logiciels des utilisateurs « software »

: ce sont des programmes qui permettent

à l’utilisateur de réaliser des tâches sur la

machine.

Cpu mémoire centrale périphériques

Machine Matérielle

Système d’exploitation

Logiciels utilisateurs

-Navigateur (IE, Firefox)

-Traitement de texte, tableur (packoffice, openoffice)

- Messagerie (webmail, outlook, thunderbird)

- Jeux

Les fonctions de l’ordinateur

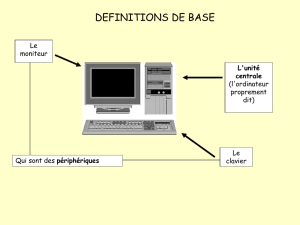

Les composants

oLes fonctions de l’ordinateur sont de permettre

à des utilisateurs (via des logiciels

informatiques) de :

nEffectuer du calcul;

nStocker des données;

nCommuniquer.

oPour cela, l’ordinateur est doté d’un ensemble

de composants physiques

nDes éléments permettant la

communication entre l’ordinateur et l’être

humain : ce sont les périphériques.

nUn élément permettant d’exécuter les

instructions d’un programme : c’est le

processeur (CPU).

nDes éléments permettant de stocker les

données : ce sont les mémoires de

l’ordinateur.

nDes éléments permettant aux différents

composants (périphériques, processeur,

mémoire) de l’ordinateur de

communiquer : ce sont les bus de

l’ordinateur

d'

échange

Mémoire

Centrale

Bus

Processeur

Central

Horloge

Interface d’entrées/sorties

La carte mère de l’ordinateur est le socle permettant la connexion

de l'ensemble des éléments essentiels de l'ordinateur.

Processeur et

son refroidisseur

Barrette de mémoire RAM

Connecteurs

de cartes

d’extensions

Port PS/2 souris

Port PS/2 clavier

Ecran RJ45 (réseau)

USB

Connecteurs audio

Microphone

Parallèle (imprimante)

Le processeur

oLe processeur (CPU, pour Central

Processing Unit) est le cerveau de

l'ordinateur. Il permet de manipuler,

des données et des instructions

codées sous forme binaires.

oLe processeur est un circuit

électronique cadencé au rythme

d'une horloge interne qui envoie des

impulsions, appelées « top ». La

fréquence d'horloge, correspond

nombre d'impulsions par seconde.

Elle s'exprime en Hertz (Hz).

nOrdinateur à 200 MHz à

l’horloge envoie 200 000 000 de

battements par seconde.

Le processeur est un Circuit

électronique composé de millions

de transistors placés dans un

boîtier comportant des

connecteurs d'entrée-sortie

à On appelle ce boitier circuit

intégré ou puce

à Il est surmonté d’un

refroidisseur.

Les mémoires de l’ordinateur

oUne « mémoire » est un composant électronique

capable de stocker temporairement des informations.

oUne mémoire est caractérisée par :

nSa capacité, représentant le volume global d'informations (en

bits) que la mémoire peut stocker (par exemple 1 Goctets, soit

230 octets, soit 230 * 8 bits.

nSon temps d'accès, correspondant à l'intervalle de temps

entre la demande de lecture/écriture et la disponibilité de la

donnée.

Les grandeurs de l’ordinateur

Capacité – bit - octet

1 octet = 8 bits (byte) Avant 1998 Après 1998

Kilooctet (Ko) 210 octets = 1024 octets 1000 octets

Mégaoctet (Mo) 220 octets = 1024 Koctets 1000 Koctets

Gigaoctet (Go) 230 octets = 1024 Moctets 1000 Moctets

La donnée de base manipulée par la machine physique est le bit (Binary Digit) qui ne peut

prendre que deux valeurs : 0 et 1

Ce 0 et 1 correspondent aux deux niveaux de voltage (0-1 et 2-5 volts) admis pour les

signaux électriques issus des composants électroniques (transistors) qui constituent les

circuits physiques de la machine

Les mémoires de l’ordinateur

oL’ordinateur contient différents types de mémoire

Mémoires de masse

100 - 200 Goctets

5 millisecondes

Mémoires Centrales

(RAM : contient les programmes

à exécuter)

Goctets

10 nanosecondes

Mémoires vives : mémoires volatiles :

Mémoires de masse :

mémoires permanentes

Mémoire volatile : le contenu de la mémoire n’existe que si il y a

une alimentation électrique (typiquement les mémoires caches et mémoire centrale)

Mémoire permanente, de masse : mémoire de grande capacité dont

le contenu demeure même sans alimentation électrique (typiquement le disque dur, clé

USB, carte mémoire, CD, DVD)

Nom

Capacité

Temps d’accès

Périphériques de l’ordinateur

oUn périphérique est un matériel électronique pouvant être raccordé à un ordinateur

par l'intermédiaire de l'une de ses interfaces d'entrée-sortie (interface VGA, HDMI,

USB, RJ45.), le plus souvent par l'intermédiaire d'un connecteur. L’interface

d’entrées-sorties est pilotée par un driver (pilote d’entrées-sorties)

oOn distingue habituellement les catégories de périphériques suivantes :

npériphériques de sortie: ce sont des périphériques permettant à l’ordinateur

d’émettre des informations vers l’extérieur, tels qu'un écran, une imprimante..

npériphériques d'entrée : ce sont des périphériques capables uniquement

d'envoyer des informations à l'ordinateur, par exemple la souris, le clavier, etc.

npériphériques d'entrée-sortie : ce sont des périphériques capables d'envoyer

des informations à l'ordinateur et permettant également à l’ordinateur démettre

des informations vers l’extérieur, par exemple le modem, le disque dur

oInterfaces

nUSB : connexion « à chaud » de périphériques

nRJ45 : connexion au réseau local filaire

nVGA : connexion de l’écran

nHDMI : connexion à un écran haute résolution (téléviseur)

Système d’exploitation (SE)

Exécution du BIOS

Configuration physique

de l’ordinateur

Démarrage

de l’ordinateur

Chargement

du SE

•Configuration des périphériques

•Lancement de l’interface graphique

•Gestion des comptes pour ouverture de la session

n Le logiciel de système d’exploitation : c’est un ensemble de programmes qui se

place à l'interface entre le matériel et les logiciels applicatifs. Il permet notamment à

ces logiciels applicatifs d’utiliser les ressources matérielles de la machine et à

l’utilisateur de se connecter.

n Comptes avec des privilèges différents : administrateur ou pas de la machine. Un

utilisateur d’un compte non administrateur ne peut pas installer de nouvelles

applications.

n Une session désigne l’espace de temps durant lequel un utilisateur utilise son

compte.

n Applications/outils de la session : l’explorateur, le panneau de configuration, le

navigateur, la suite bureautique, etc…

Certificat Informatique

et

Internet

Le Réseau

Joëlle Delacroix correspondant C2I Cnam

Architecture client-serveur

oPeer to peer (P2P)

Client 2

Client 1

Serveur

réponse

requête

M 2

M 1

M 3

réponse

requête

oClient - serveur

q Un réseau informatique est un ensemble d'ordinateurs reliés entre eux

grâce à des lignes physiques ou radio et échangeant des informations. On

peut distinguer deux types de réseaux : les réseaux poste à poste (peer to

peer) ou les réseaux de type clients-serveur

Il y a deux types d’ordinateurs : des ordinateurs clients

contactent un ordinateur serveur qui rend des services (par

exemple serveurs de fichiers, serveurs de mails…)

Chaque ordinateur est un peu serveur et un peu client. Cela

signifie que chacun des ordinateurs du réseau est libre de

partager ses ressources.

Réseaux sans fils / filaire

Un réseau filaire est un réseau dans lequel au moins deux terminaux (ordinateur

portable, PDA, etc.) peuvent communiquer en utilisant une liaison filalire.

L’interface est la prise RJ45.

Un réseau sans fil (en anglais wireless network) est un réseau dans lequel au

moins deux terminaux (ordinateur portable, PDA, etc.) peuvent communiquer en

utilisant des ondes radio-électriques (radio et infrarouges) en lieu et place des

câbles habituels.

q Le Bluetooth (IEEE 802.15.1) est un réseau personnel sans fil d'une faible

portée : de l'ordre de quelques dizaines mètres. Ce type de réseau sert

généralement à relier des périphériques à un ordinateur sans liaison filaire

q Le Wifi (IEEE 802.11) est un réseau local sans fil permettant de couvrir

l'équivalent d'un réseau local d'entreprise, soit une portée d'environ une

centaine de mètres.

q Réseau sécurisé (cle wep/wpa) ou non

Protocoles de communication

oUn protocole est une méthode standard qui permet la communication entre des

processus c'est-à-dire un ensemble de règles et de procédures à respecter pour

émettre et recevoir des données sur un réseau.

oDifférents protocoles

nTCP/IP (Transmission Control Protocol/Internet Protocol) : protocole de

transport des données d'un ordinateur à l'autre sur Internet

nHTTP (HyperText Transfer Protocol) : protocole de transfert hypertexte pour

naviguer sur le web (HTTPS pour la version sécurisée) ;

nFTP (File Transfer Protocol) : protocole destiné au transfert de fichiers

informatiques

nSMTP (Simple Mail Transfer Protocol) : protocole utilisé pour transférer le

courrier électronique vers les serveurs de messagerie ;

nPOP3 (Post Office Protocol version 3), IMAP (Internet Message Access

Protocol) : protocoles utilisés par un client de messagerie pour récupérer le

courrier électronique d'un serveur de messagerie ;

oLe débit ou bande passante du réseau est une mesure de la quantité de données

numériques transmises par unité de temps. Exprimé en bits par seconde (bit/s, b/s

ou bps) ou un de ses multiples : kb/s (kilobits par seconde, kbit/s) Le débit est

souvent exprimé en octets par unité de temps au lieu de bits par unité de temps.

Exemple de protocoles :

les protocoles du mail

oLes protocoles du mail sont SMTP pour l’acheminement du courrier, POP et IMAP pour la relève

du courrier par le client de messagerie depuis le serveur de messagerie

oLe message entrant est stocké dans la boite aux lettres électronique sur le serveur de

messagerie.

oL’utilisateur accède à sa boite électronique soit via un client de messagerie (programme

spécifique installé sur son poste), soit via un webmail (interface web de consultation)

mta

mta

destinataire

emetteur

Client

MDA

mta

mta

SMTP

SMTP

Client de messagerie

POP, IMAP

webmail

Serveur

de courrier

Internet

oInternet est un réseau mondial d’interconnexion de réseaux

M1

M2

M1

M2

RVirtuel RVirtuel

R1 R2

R3

q Le protocole de communication entre mes machines M1 et M2 est TCP/IP

q Une machine est identifiée par son adresse IP. C’est une adresse 32 bits, généralement notée sous

forme de 4 nombres entiers (4 octets) séparés par des points, dont les valeurs évoluent entre 0 et 255. Par

exemple, 194.153.205.26

q Une machine est identifiée par son nom symbolique -- DNS (Domain Name Serveur) -- mise en

correspondance d’un nom avec une adresse IP.

q Exemple deptinfo.cnam.fr

Nom de la machine

Domaines

Certificat Informatique

et

Internet

Les fichiers

Joëlle Delacroix correspondant C2I Cnam

Les fichiers, les dossiers

/ಬRUGLQDWHXUGLVSRVHGHGHX[W\SHVGHP«PRLUH

/DP«PRLUHGLWHFHQWUDOHHVWXQH

P«PRLUHYRODWLOH5$0VRQFRQWHQX

VಬHIIDFHORUVTXHOಬRUGLQDWHXUHVWDUU¬W«

/DP«PRLUH GH PDVVHSHUPDQHQWHWHOOH

TXH OH GLVTXH GXU FO« 86% &' '9'

'DQV FHWWH P«PRLUH OHV LQIRUPDWLRQV

VRQW VWRFN«HV GDQV GHV FRQWHQHXUV

DSSHO«VILFKLHUV

8QGRVVLHURXU«SHUWRLUHHVWXQILFKLHU

SDUWLFXOLHUTXLFRQWLHQWGಬDXWUHVILFKLHUV

'ಬDXWUHVW\SHVGHVXSSRUWSHUPDQHQW

VRQWOHVFGURPOHVGYGOHVFO«VXVE

/ಬHQVHPEOHGHVILFKLHUVHWGRVVLHUVGಬXQ

VXSSRUWGHPDVVHDLQVLTXHOHV

RS«UDWLRQVVಬ\UDSSRUWDQWVಬDSSHOOHXQ

6\VWªPHGH*HVWLRQGH)LFKLHUV6*)

d'

échange

Mémoire

Centrale

Bus

Processeur

Central

Horloge

Interface d’entrées/sorties

Disque dur

6

6

7

7

8

8

9

9

10

10

1

/

10

100%