2.3 Réseaux locaux 2.3 Réseaux locaux Des LANs et d`Ethernet en

1

2A – SI

2 - Architecture des systèmes de

communication

2.3 – Réseaux locaux

Stéphane Vialle

Stephane.Vial[email protected]

http://www.metz.supelec.fr/~vialle

Support de cours élaboré avec l’aide de l’équipe pédagogique du cours de SI 2

•Normalisation IEEE 802

•IEEE 802.3 Ethernet

•Principes d’accès au réseau

•Méthode d’accès CSMA/CD

•Format de trame

•Ethernet et ses supports

•Ethernet commuté

•IEEE 802.11 WiFi

•Topologie

•Portées

•Interopérabilité

•Aperçu du token ring (IEEE 802.5)

2.3 Réseaux locaux

3

2.3 Réseaux locaux

•Normalisation IEEE 802

• IEEE 802.3 Ethernet

•Principes d’accès au réseau

• Méthode d’accès CSMA/CD

• Format de trame

• Ethernet et ses supports

• Ethernet commuté

• IEEE 802.11 WiFi

• Topologie

• Portées

• Interopérabilité

•Aperçu du token ring (IEEE 802.5)

Des LANs et d’Ethernet en

particulier

Pourquoi étudier le protocole Ethernet :

• C’est le protocole de réseaux locaux (LAN) le plus

répandu

• Il permet de comprendre les problématiques posées

aux niveaux 1 et 2 du modèle OSI

• Il permet de comprendre les caractéristiques

communes aux réseaux locaux

• Il a su évoluer et se transformer pour devenir un

protocole incontournable dans les réseaux locaux

filaires, sans-fils et même dans les réseaux distants

4

Petit historique

1970: AlohaNet, réseau sans-fil de l’université d’Hawai

• Média partagé « l’ether » entre les participants

1973: Xerox reprend les principes d’Alohanet et invente

Ethernet (10Mbps filaire)

• Ethernet v2 en 1982, ensuite normalisé « 802.3 » en 1983

1985: IBM normalise Token-Ring à 4Mbps (802.5)

1986: FDDI 100Mbps (Fiber Distributed Data Interface)

1995: Naissance de Fast Ethernet (802.3u)

1997: naissance du WIFI (802.11) et généralisation des

commutateurs Ethernet

• Mode Full-duplex, et services complémentaires VLAN, QoS

1998: Naissance de Gigabit Ethernet (802.3z, 802.3ab,…)

2002: Naissance de 10 Gigabit Ethernet (802.3ae)

5

Les caractéristiques des LANs

Caractéristiques communes à tous les LAN

• Réseau multipoint

• Support de la diffusion

• Format d’adresse « MAC »

Caractéristique spécifique

• Méthode d’accès au support partagé

• CSMA/CD pour l’Ethernet d’origine

• Jeton pour Token-Ring et FDDI, …

•…

Evolutivité grâce à un effort de normalisation (IEEE 802)

6

Adresse

de diffusion

Adresse

de diffusion

Adresse

de diffusion

LAN

Trame

2

7

Normalisation IEEE 802

Adresse MAC

Adresses physiques / MAC :

- Adresses des cartes d’interface réseau (NIC)

-Adresses MAC – OSI niveau 2

- Une adresse unique par carte (toutes différentes)

-Adresses NON recyclées (théoriquement)

- Adresse sur 48 bits : 219×1012 adresses possibles

- Adresses pour carte Ethernet ou Token-Ring ou …

Mais certaines cartes

permettent de redéfinir leur

adresse MAC !!!

- Bien pour résoudre des pbs

de licences.

- Mais pose d’autres pbs

Au départ les adresses MAC sont

réparties par fabricants, par tranches:

Mais après rachat d’une autre

société…ça se complique

Normalisation IEEE 802

Adresse MAC

L’adresse physique / MAC est aussi appelée adresse

Ethernet dans le cas de ce réseau

8

Individuelle / Diffusion

Format d ’une adresse MAC (6 octets)

Adresse individuelle : 00-00-0C-12-34-56

Adresse Multicast : 01-80-C2-00-00-00

Adresse broadcast : FF-FF-FF-FF-FF-FF

C:\MONWINDOWS> ipconfig /all

Carte Ethernet Connexion au réseau local :

Adresse physique . . . . . . . : 00-1F-16-F5-B4-7A

…

Carte Ethernet Connexion au réseau sans-fil :

Adresse physique . . . . . . . : 00-B1-42-A3-BF-26

9

Normalisation IEEE 802

Structuration en couches

• Décomposition des couches 1 et 2 du modèle OSI :

– LLC 802.2 : service unifié pour la couche réseau (couche du dessus)

– MAC 802.3 (filaire) ou 802.11 (wifi) : protocole CSMA/CD ou CSMA/CA

– couche physique : plusieurs sous-couches, spécifiques au support, au

système de câblage ou à la bande de fréquence, au codage

MAC : Medium Access Control

LLC : Logical Link Control (optionnel)

Support filaire ou radio

LLC

MAC 802.3 ou 802.11

Couche physique Niv 1

Niv 2

10

2.3 Réseaux locaux

• Normalisation IEEE 802

•IEEE 802.3 Ethernet

•Principes d’accès au réseau

•Méthode d’accès CSMA/CD

•Format de trame

•Ethernet et ses supports

•Ethernet commuté

• IEEE 802.11 WiFi

• Topologie

• Portées

• Interopérabilité

•Aperçu du token ring (IEEE 802.5)

11

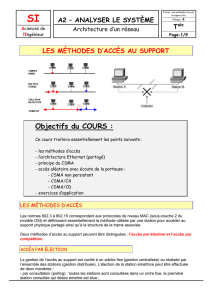

Pb similaire à la prise de parole dans une assemblée

Principes d’accès au réseau

… et des réalisations variées :

• Méthodes aléatoires / émission libre et collisions / à contention

• Méthodes déterministes / circulation de jetons

• et des méthodes hybrides …

Des idées de solutions inspirés de la vie réelle et de l’expérience …

12

Principes d’accès au réseau

Solutions envisagées :

•Présidence:

- un président de séance donne le droit de parole comme il veut

•Plages temporelles:

- chaque orateur doit répartir son discours sur une ou

plusieurs plages temporelles

•Droit de parole planifié:

- un droit de parole circule (jeton) selon un (Token-Ring)

ordre prédéterminé (Token-Bus)

- pour parler il faut avoir le jeton

- à la fin de son discours on passe le jeton

3

13

Solutions envisagées :

•Règle d’impolitesse :

- on prend la parole dés que l’on veut parler !

- si cacophonie :

- on répète en suivant des règles de priorité

- on répète au bout d’un délais aléatoire

•Règle de politesse :

-on ne coupe pas la parole à un orateur (CSMA/CA)

- mais … difficile à réaliser :

- délais de transmission sur les supports

on croit que le support est libre !

- si cacophonie :

- on répète en suivant des règles de priorité (CSMA/CR)

- on répète au bout d’un délais aléatoire (CSMA/CD)

Principes d’accès au réseau Le principe fondateur d’Ethernet

14

Maître

Esclaves

Des protocoles maître - esclave .....

SDLC, HDLC...

..... au premier des réseaux locaux: Ethernet

Méthode d’accès

Topologie en bus

Le premier réseau Ethernet (10 BASE 5) est un bus

physique matérialisé par un câble coaxial

• Pour organiser l’accès au support partagé, il convient

de respecter des règles: la méthode d’accès

CSMA/CD 15

2,5 m Minimum

( sur bandes noires)

Charge 50 Ohms

(isolée) Charge 50 Ohms

(sur terre INFORMATIQUE)

500 m

longueur MAXI d’un segment 10BASE5

100 noeuds MAXI sur un segment 10BASE5

Rayon de cintrage minimal

du câble de 25 cm

Méthode d’accès

Le protocole CSMA/CD

Principe de politesse

Mais une collision est toujours possible

16

J’écoute J’écoute

Je peux émettre J’attends avant d’émettre

Collision

Stratégie LBT :

Listen Before Talk

Méthode d’accès

Le protocole CSMA/CD

Comment être certain de toujours pouvoir détecter une

collision ?

Prenons le cas extrême où deux machines se

trouvent aux extrémités du câble (distance D)

AB

Émission par A

du début de la trame Propagation de la trame

(vitesse V)

Juste avant de recevoir la trame de

A, B émet une trame

Propagation de la

collision (vitesse V)

17

Méthode d’accès

Le protocole CSMA/CD

• Il faut que A émette un minimum de bits (64 octets)

• La longueur maximum du réseau est bornée (RTD max fixé –

Round-Trip Delay time)18

Prenons le cas extrême où deux machines se

trouvent aux extrémités du câble (distance D)

AB

Émission par A

du début de la trame

Propagation de la trame

(vitesse V)

Juste avant de recevoir la trame de

A, B émet une trame

Propagation de la

collision (vitesse V)

A doit encore être en

train d’émettre pour

détecter la collision

4

19

Méthode d’accès

Le protocole CSMA/CD

A

B

C

Pour C

le réseau

est libre

Timeout-A

Timeout-C Time-LBT

A émet

une trame

C émet

une trame

Propagation de

la trame de C :

A détecte

une collision

Pour A

le réseau

est libre

Propagation de

la trame de A :

C détecte

une collision

Après son timeout

A voit le réseau

libre:

il ré-émet sa trame

Après son timeout

C voit le réseau

occupé:

il attend qu’il

soit libre

Fin de propag.

de la trame de

A :

réseau libre, C

émet à nouveau

Chronogramme simplifié

20

Méthode d’accès

Le protocole CSMA/CD

Stratégie LBT :

- Listen Before Talk, émet si la ligne est libre

Protocole CSMA/CD :

- Carrier Sense Multiple Access/Collision Detection

Collision possible / fréquentes :

-Détection : détection de surtensions (signe de collision !!)

-Réaction : tentative de ré-émission après un délai aléatoire…

… en fait :

•Courte émission de « brouillage » pour prévenir les autres

stations qu’une collision a eu lieu

•Attente d’un délai pseudo-aléatoire, exponentiellement

croissant si la collision ne se résout pas…

- Et entre 2 trames : attente d’un délai intertrame …

Méthode d’accès

Le protocole CSMA/CD

21

Ecoute

Emission

et écoute

Support libre

Attente de

trame à émettre

Trame prête

Emission

JAM

Attente

délais

Backoff

Fin de transmission

Sans collision

Détection de Collision

Fin d’émission JAM

Fin de temporisation

Emission d’une

trame en CSMA/CD

Automate plus détaillé

22

Méthode d’accès

Conséquences de CSMA/CD

• Protocole half-duplex par nature (on écoute ce qu’on dit pour

détecter une éventuelle collision)

• Croissance exponentielle du nombre des collisions au-delà du

seuil de saturation

• Seuil de saturation dépendant du trafic (longueur des trames)

• Bande passante exploitable 40%

Mbit/s

010

10 Mbit/s

3 à 4 Mbit/s

Trafic demandé

Charge

du bus

Ex. sur

Ethernet

à 10Mb/s :

23

Ethernet : format de la trame

• Préambule : synchronisation (transmission série asynchrone)

• DA : Adresse destination, SA : Adresse source

• lg : longueur des données, ou type : protocole transporté

• Data : longueur minimale de 46 octets de données pour garantir

le bon fonctionnement du protocole

– Bourrage si nécessaire

• FCS : CRC pour le contrôle des champs DA, SA, lg/type et Data

(CRC : encodage pour le contrôle d’intégrité d’un paquet)

• Taille des trames : entre 72 et 1526 octets

Ethernet et ses supports

• Caractérisé par le triplet X BASE Y

– X: débits

– BASE (bande de base)

– Y : type de support

• 10 BASE 5 et 10 BASE 2 : 10 Mb/s sur câble coaxial

• 10 BASE T : 10 Mb/s sur paires torsadées (twisted pairs)

• 10 BASE F : 10 Mb/s sur fibre optique

• 100 BASE T : 100 Mb/s sur paires torsadées

• 1000 BASE T : 1 Gb/s sur paires torsadées

• 10G BASE T : 10 Gb/s sur paire torsadées

24

5

Ethernet et ses supports

Du bus physique au bus logique

10 BASE 5 et 10 BASE 2 sont deux moutures

anciennes d’Ethernet se basant sur un bus

physique sous forme de câble coaxial

Le Hub, ou répéteur ou concentrateur à

remplacé la topologie physique par une étoile,

tout en conservant la topologie logique en bus

25

10 BASE 2

Hub

Ethernet et ses supports

Hub et 10 BASE T

Nouveau support physique, la

paire torsadée

• UTP (Unshielded Twisted Pair)

• STP (Shielded Twisted Pair)

• FTP (Foiled Twisted Pair)

• Catégories de câble (norme

ISO/IEC IS 11801à

• Ex: Cat 5, bande passante

100MHz

Nouvelle connectique

• RJ45

26

UTP

STP

FTP

Ethernet et ses supports

Hub et 10 BASE T

Nouveau support physique, la paire torsadée

27

Station Ethernet

Interface MDI (Medium Dependant Interface)

Pin Signal Description

1 TX+ Tranceive Data+

2 TX- Tranceive Data-

3 RX+ Receive Data+

4 n/c Not connected

5 n/c Not connected

6 RX- Receive Data-

7 n/c Not connected

8 n/c Not connected

Hub Ethernet

Interface MDI-X

Pin Signal Description

1 RX+ Receive Data+

2 RX- Receive Data-

3 TX+ Tranceive Data+

4 n/c Not connected

5 n/c Not connected

6 TX- Tranceive Data-

7 n/c Not connected

8 n/c Not connected

Ethernet et ses supports

Cascade de hubs

Le nombre maximal de hub en cascade autorisé est limité

par le respect du RTD maximal (51,2µs en 10 BASE) 28

100m

Câble

droit

100m

Câble

croisé

100m

Câble

croisé

100m

100m

Câble

croisé

500 m, 4 hubs max en 10 BASE T

210 m, 2 hubs max en 100 BASE T

Un seul domaine

de collisions

La commutation Ethernet

Du Hub au commutateur

Le commutateur met fin à transmission systématique

par diffusion sur tous les ports.

29

Répéteur (Hub)

Média partagé

Commutateur (switch)

Média commuté

port 1 port 2 port 3

Adresse Port

A1

B2

C3

ABC

La commutation Ethernet

Le commutateur

30

1 2 3 4 5 6

Port 1 - ether1

Port 2 - ether2

Port 3 - ether 3

Port 4 - ether 4

Port 5 - ether 5

... Etc.

ether5

• La trame n’est transmise que sur un seul port de sortie

• Sauf les trames à destination

multicast ou broadcast

• La bande passante globale augmente

avec le nombre de ports

•Auto-apprentissage de

la table de commutation

6

6

7

7

8

8

9

9

1

/

9

100%