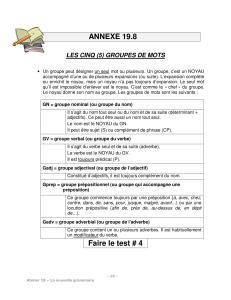

Construction et sécurisation d`un système Linux embarqué

Frédéric AIME

0 950 260 370

Construction et sécurisation d'un

Construction et sécurisation d'un

système Linux embarqué

système Linux embarqué

Différentes approches

●Création d'une distribution “From Scratch”

–Nécessite un investissement intellectuel

–Forte granularité

–Parfaite maîtrise du projet

–Conseillé si LINUX est stratégique

●Choix d'un produit commercial

–Outils graphiques

–Cross compilation

–Support technique

●Mais

–Granularité moindre

–Coût de support parfois élevé

Phases de construction d'un système

●Optimisation de la procédure de démarrage du système

●Réduction drastique de l'utilisation mémoire (utilisation de ucLibc

et Busybox)

●Optimisation du noyau en fonction des fonctionnalités

nécessaires (pilotes de périphériques, réseau ou non, etc...).

●Réduction et simplification du nombre de fichiers et répertoires

de configuration comme /etc contenant la majorité des fichiers de

config.

●Suppression du système de swap: un système embarqué est

destiné à un usage bien défini et sera donc suffisamment

dimensionné en mémoire vive pour éviter l'utilisation d'une

partition de swap.

Optimisation du démarrage

•boot du système par LILO (LInux LOader) ou un programme

équivalent

•chargement du noyau

•lancement par le noyau du processus init (/sbin/init)

•lecture du fichier /etc/inittab par le processus init. Ce fichier

contient en général le nom du script de démarrage:

# System initialization (runs when system boots).

si:S:sysinit:/etc/rc.d/rc.S

•le script en question poursuit l'initialisation du système

Construction d'un environnement

“Lightweight”

•Utilisation de uclibc

•Nécessite:

•binutils

•gcc

•Remplacement des commandes systèmes par

busybox

•Prend en charge la majorité des commandes usuelles

Linux

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

1

/

13

100%