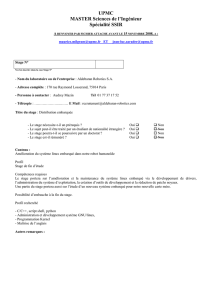

DLP – sa cryptanalyse – son utilisation - PolSys

DLP – sa cryptanalyse – son utilisation

Gu´

ena¨

el Renault

Sorbonne Universit´

es UPMC, INRIA, CNRS LIP6

R´

eseaux de communication se mettent en place

1950 Les premiers ordinateurs commerciaux, cryptographie

bas´

ee sur la taille des cl´

es, Th´

eorie de Shannon.

1970 R´

eseaux num´

eriques, standardisation du DES (chiffrement

sym´

etrique) par la NSA

1970 L’ordinateur devient un outil pour toutes les entreprises

Probl `

eme : l’´

echange des cl´

es

UPMC – SFPN –CryptoM2 3/45

Probl ´

ematique

Un nombre ´

enorme de cl´

es `

a g´

erer et ´

echanger !

Bob

Henry

Ken

Carl

Eve

Alice

Gil

Ines

Fred

Dan

Jean

+Il faut un moyen s ˆ

ur d’´

echanger chaque cl´

e au pr´

ealable !

UPMC – SFPN –CryptoM2 4/45

´

Echanger une cl´

e sans jamais se rencontrer !

+En 1976, Diffie, Hellman et Merkle publient le premier sch´

ema de

d’´

echange de cl´

es `

a l’aide de la notion de cl´

e publique qu’ils

´

enonc`

erent.

New Directions in Cryptography

Invited Paper

Whitfield Diffie and Martin E. Hellman

Abstract Two kinds of contemporary developments in cryp- communications over an insecure channel order to use cryptog-

tography are examined. Widening applications of teleprocess- raphy to insure privacy, however, it currently necessary for the

ing have given rise to a need for new types of cryptographic communicating parties to share a key which is known to no

systems, which minimize the need for secure key distribution one else. This is done by sending the key in advance over some

channels and supply the equivalent of a written signature. This secure channel such a private courier or registered mail. A

paper suggests ways to solve these currently open problems. private conversation between two people with no prior acquain-

It also discusses how the theories of communication and compu- tance is a common occurrence in business, however, and it is

tation are beginning to provide the tools to solve cryptographic unrealistic to expect initial business contacts to be postponed

problems of long standing. long enough for keys to be transmitted by some physical means.

The cost and delay imposed by this key distribution problem

is a major barrier to the transfer of business communications

1 INTRODUCTION

to large teleprocessing networks.

Section III proposes two approaches to transmitting keying

We stand today on the brink of a revolution in cryptography. information over public (i.e., insecure) channel without compro-

The development of cheap digital hardware has freed it from mising the security of the system. In public key cryptosystem

the design limitations of mechanical computing and brought enciphering and deciphering are governed by distinct keys, E

the cost of high grade cryptographic devices down to where and D, such that computing Dfrom Eis computationally infeasi-

they can be used in such commercial applications as remote ble (e.g., requiring 10

100

instructions). The enciphering key

cash dispensers and computer terminals. In turn, such applica- Ecan thus be publicly disclosed without compromising the

tions create a need for new types of cryptographic systems deciphering key D. Each user of the network can, therefore,

which minimize the necessity of secure key distribution chan- place his enciphering key in a public directory. This enables

nels and supply the equivalent of a written signature. At the any user of the system to send a message to any other user

same time, theoretical developments in information theory and enciphered in such a way that only the intended receiver is

computer science show promise of providing provably secure able to decipher it. As such, a public key cryptosystem is

cryptosystems, changing this ancient art into a science.

multiple access cipher. A private conversation can therefore be

The development of computer controlled communication net-

held between any two individuals regardless of whether they

works promises effortless and inexpensive contact between peo-

have ever communicated before. Each one sends messages to

ple or computers on opposite sides of the world, replacing most

the other enciphered in the receiver public enciphering key

mail and many excursions with telecommunications. For many

and deciphers the messages he receives using his own secret

applications these contacts must be made secure against both

eavesdropping and the injection of illegitimate messages. At deciphering key.

present, however, the solution of security problems lags well We propose some techniques for developing public key crypt-

behind other areas of communications technology. Contempo- osystems, but the problem is still largely open.

rary cryptography is unable to meet the requirements, in that Public key distribution systems offer a different approach to

its use would impose such severe inconveniences on the system eliminating the need for a secure key distribution channel. In

users, as to eliminate many of the benefits of teleprocessing. such a system, two users who wish to exchange a key communi-

The best known cryptographic problem is that of privacy: cate back and forth until they arrive a key in common. A third

preventing the unauthorized extraction of information from party eavesdropping on this exchange must find it computation-

ally infeasible to compute the key from the information over-

Manuscript received June 3, 1976. This work was partially supported by

heard. A possible solution to the public key distribution problem

the National Science Foundation under NSF Grant ENG 10173. Portions of

is given in Section III, and Merkle [1] has a partial solution of

this work were presented at the IEEE Information Theory Workshop, Lenox,

a different form.

MA, June 23–25, 1975 and the IEEE International Symposium on Information

Theory in Ronneby, Sweden, June 21–24, 1976.

A second problem, amenable to cryptographic solution which

W. Diffie is with the Department of Electrical Engineering, Stanford Univer-

stands in the way of replacing contemporary business communi-

sity, Stanford, CA, and the Stanford Artificial Intelligence Laboratory, Stanford,

cations by teleprocessing systems is authentication. In current

CA 94305.

business, the validity of contracts guaranteed by signatures. A

M. E. Hellman is with the Department of Electrical Engineering, Stanford

University, Stanford, CA 94305.

signed contract serves as gal evidence of an agreement which

29

UPMC – SFPN –CryptoM2 5/45

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

1

/

57

100%