Audit Base de données relationnelles

SECURINETS

CLUB DE LA SECURITE INFORMATIQUE

INSAT

SECURIDAY 2012

Pro Edition

Atelier audit de base de données

Chef Atelier : Bilel BARHOUMI (GL 3)

Ahmed BEN REHAYEM (RT 3)

Maha ROMDHANI (RT 3)

Oussema KHLIFI (RT 3)

Said IBRAHIM (GL 3)

28/04/2012

Securinets Securiday 2012 pro Edition Audit de base de données

2

Table des matières

I. Présentation de l’atelier : .................................................................................................. 4

1. But : ............................................................................................................................... 4

2. Quelques notions : ........................................................................................................ 4

i. Base de données : ...................................................................................................... 4

ii. SGBD : ........................................................................................................................ 4

iii. Audit : ........................................................................................................................ 5

3. Les différents niveaux de l'audit de base de données : ................................................ 5

i. Audit de structure :.................................................................................................... 5

ii. Audit de qualité des données : .................................................................................. 5

iii. Audit de configuration et de performances : ............................................................ 5

iv. Audit des requêtes clientes : ..................................................................................... 6

v. Audit d'infrastructure réseau : .................................................................................. 6

II. Présentation des outils utilisés : ........................................................................................ 6

SGBDs : .................................................................................................................................. 6

Outils d’investigation : ........................................................................................................... 6

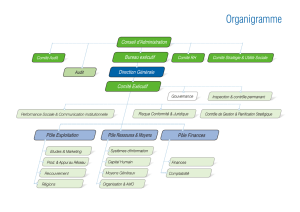

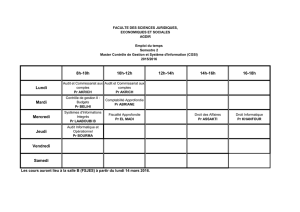

III. Topologie du réseau : .................................................................................................... 7

IV. Configuration des outils : .............................................................................................. 7

1. Microsoft Sql Server : .................................................................................................... 7

i. Création des instances d’objets de SQL Server : ....................................................... 8

ii. Création des objets de spécification d’audit serveur .............................................. 10

iii. Création des objets de spécification d’audit de bases de données : ...................... 12

iv. Visualisation des enregistrements d’audit : ............................................................ 12

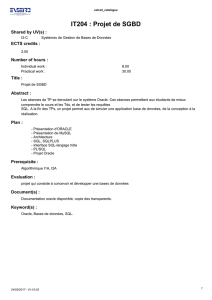

2. Oracle 11g : .................................................................................................................. 16

i. Logminer : Explorer les fichiers Redo Logs et Archive Logs : ................................... 16

ii. Le Flash-Back : ......................................................................................................... 19

3. MySql 5.5 : ................................................................................................................... 22

i. Préparation du serveur ............................................................................................ 22

ii. Activation du log à la volée ..................................................................................... 22

iii. Désactivation des logs ............................................................................................. 22

iv. Visualisation du fichier log :..................................................................................... 23

Securinets Securiday 2012 pro Edition Audit de base de données

3

V. Un scénario de test : ........................................................................................................ 23

VI. Conclusion: .................................................................................................................. 29

1. Changer le mot de passe par défaut ........................................................................... 29

2. Refuser les connexions distantes ................................................................................ 29

3. Supprimer les comptes inutiles ................................................................................... 29

4. Supprimer la base de données d’exemple .................................................................. 29

5. Activer les logs et les externaliser ............................................................................... 29

6. Exécuter le service avec un compte de service ........................................................... 29

7. Restreindre les privilèges des utilisateurs ................................................................... 30

8. Chiffrer les données stockées ...................................................................................... 30

9. Appliquer les patchs de l’éditeur................................................................................. 30

Securinets Securiday 2012 pro Edition Audit de base de données

4

I. Présentation de l’atelier :

1. But :

Notre atelier consiste à analyser l'existant d'une base de données (ou d'un ensemble

cohérent de bases de données) plus ou moins profondément afin d'en diagnostiquer l'état et

de préconiser des améliorations, essentiellement sur le plan de la conformité et des

performances.

2. Quelques notions :

i. Base de données :

Une base de est une entité dans laquelle il est possible de stocker des données de

façon structurée et avec le moins de redondance possible. Ces données doivent pouvoir être

utilisées par des programmes, par des utilisateurs différents.

ii. SGBD :

Un système de gestion de base de données (SGBD) est un ensemble de logiciels qui

manipulent le contenu des bases de données. Il sert à effectuer les opérations ordinaires

telles que rechercher, ajouter ou supprimer des enregistrements, manipuler les index, créer

ou copier des bases de données.

Les SGBD sont équipés de mécanismes qui effectuent des vérifications à l'insu de

l'utilisateur, en vue d'assurer la réussite des transactions, éviter des problèmes dus à la

concurrence et assurer la sécurité des données.

Securinets Securiday 2012 pro Edition Audit de base de données

5

Les principaux systèmes de gestion de base de données sur le marché : IBM DB2,

Oracle Database, MySQL, PostgreSQL et Microsoft SQL Server

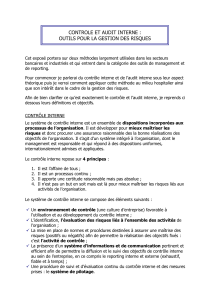

iii. Audit :

L'audit, exercé par un auditeur, est un processus systématique, indépendant et

documenté permettant de recueillir des informations objectives pour déterminer dans

quelle mesure les éléments du système cible satisfont aux exigences des référentiels du

domaine concerné.

3. Les différents niveaux de l'audit de base de données :

i. Audit de structure :

Il s'agit de montrer si la structure de la base est en adéquation avec les exigences

fonctionnelles et particulièrement adaptée à l'usage qui en est fait (requêtes). On vérifiera

en particulier que le modèle de données a été respectueux des règles de l'art : modélisation

relationnelle (MCD, MLD), respect des formes normales, contraintes de domaine, schéma

externe... et correspond à la nécessité de service.

ii. Audit de qualité des données :

Il s'agit de vérifier que la base n'est pas polluée par de nombreuses données inutiles

ou erronées. En particulier on vérifiera l'existence de contraintes telles que : contraintes de

domaine, intégrité référentielles, unicité, validation, format (notamment les formats

normalisés de données)...

iii. Audit de configuration et de performances :

Il s'agit de vérifier si la configuration du serveur logique (SGBDR) et du serveur

physique (hardware) est conforme aux exigences du service des données : en particulier

RAM, disques, processeurs, paramétrages à tous niveau.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

1

/

30

100%