Protocole cryptage

Infrastructure PKI (public key infrastructure)

Le cryptage symétrique

Utilise la même clé pour crypter et décrypter un document

Le cryptage asymétrique

Utilise une paire de clé public et privée différente

Méthode de cryptage dans le cadre de EFS(Encrypting File Systèm)

Lorsqu’un utilisateur crypte un fichier, le système génère la clé secrete de

cryptage pour ce dernier. Cette clé secrète est appelée FEK(file Encryption

Key). Le fichier est ensuite crypté avec cette clé via l’algorithme DESX.

Selon le système d’exploitation que vous utilisez, il se peut que DESX ne

soit pas utilisé par défaut mais que ce soit un autre algorithme.

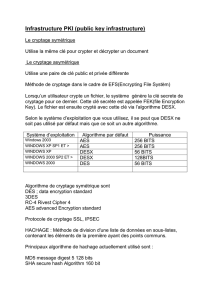

Système d’exploitation Algorithme par défaut Puissance

Windows 2003

AES 256 BITS

WINDOWS XP SP1 ET >

AES 256 BITS

WINDOWS XP

DESX 56 BITS

WINDOWS 2000 SP2 ET >

DESX 128BITS

WINDOWS 2000

DES 56 BITS

Algorithme de cryptage symétrique sont

DES ; data encryption standard

3DES

RC-4 Rivest Cipher 4

AES advanced Encryption standard

Protocole de cryptage SSL, IPSEC

HACHAGE : Méthode de division d'une liste de données en sous-listes,

contenant les éléments de la première ayant des points communs.

Principaux algorithme de hachage actuellement utilisé sont :

MD5 message digest 5 128 bits

SHA secure hash Algorithm 160 bit

Protocoles IPSec

IPSec est en fait un ensemble de trois protocoles pricipaux, utilisant chacun

des algorithmes de chiffrement pour protéger les différentes transactions

mises en ouevre par le processus IPSec.

MODE TRANSPORT ET MODE TUNEL

IPSec peut fonctionner selon deux modes, transport ou tunel.

Le mode Transport permet d’appliquer une sécurité par IPSec de bout en

bout, c'est-à-dire que la source du trafic et la destination sont les hôtes qui

prennent en charge IPSec, et ainsi que cryptent et décryptent les

données.Le mode transport est donc utilisé dans les scénarios ou la

communication sécurisée doit se faire de bout en bout.

Le mode Tunnel permet quand à lui, d’établir des connexions sécurisées

entre deux réseaux, lorsque les passerelles ne prennent pas en charge une

technologie de vpn telle que L2TP.

En mode tunnel, les données ainsi que l’en-tête IP envoyés par la machine

source sont encapsulés dans un nouvel en-tête IP par la passerelle

négociant IPSec, dont les adresses IP source et destination sont les points

de départ et de terminaison du tunnel.

AH

AH(Authentification Header) est une protocole qui assure l’authentification,

le contrôle d’intégrité et l’anti-relecture des données encapsulées dans un

paquet IP, ainsi que l’en-tête IP elle-même, bloquant ainsi les attaques

utilisant les en-tête IP, comme iP spoofing.

AH utilise les algorithmes de hachages suivants :

MD5 (Message Digest 5) Algo utilisant un hash sur 128 bits

SHA1’Secure Hask Algorithm) Algo utilisant un hash sur 160 bits

ESP

Le protocole ESP (Encapsulation Security Payload) est un protocole qui

assure la confidentialité des données, en chiffrant le contenu du paquet IP.

ESP utilise les algorithmes de hachages suivants :

MD5 (Message Digest 5) Algo utilisant un hash sur 128 bits

SHA1’Secure Hask Algorithm) Algo utilisant un hash sur 160 bits

ESP utilise les algorithmes de chiffrement suivants :

DES(Data Encryption Standard) Algorithme utilisant une clé symétrique de

56 bits.

3DES : Algorithme utilisant trois clés symétriques de 56 bits.Avec 3DES, un

bloc de données est chiffré successivement trois fois avec trois clés de 56

bits.

IKE

Lors d’une communication sécurisée par IPSec, la source et la destination

vont devoir se mettre d’accord sur un certain nombre de paramètres, et

ainsi générer les clés de cryptage qui vont permettre l’échange de données

de façon sécurisé.

Pour mettre en œuvre cette association de sécurité, l’IETF a établi un

standard permettant cet échange appelé IKE(Internet Key Exchange).

L’IKE permet notamment de générer et de gérer les clés d’authentification

utilisées pour sécuriser les informations.

Présentation de l’accès distant

L’accès réseau à distance offre un mécanisme permettant à des utilisateurs

physiquement situés hors du réseau d’entreprise, de pouvoir se connecter

au réseau d’entreprise par l’intermédiaire d’une connexion d’accès distant

ou vpn et ainsi accéder aux ressources du réseau pour lesquelles ils

disposent de permissions.

Protocole de liaison d’accès distant

Les protocoles de liaison de données WAN qont SLIP, PPP, Microsoft RAS

et ARAP.

SLIP (Sérial Line Internet Protocol) Ce protocole est utilisé pour se

connecter via un modem à un serveur SLIP. Il ne permet pas d’effectuer de

l’authentification cryptée.

PPP(Point to Point Protocol) est une amélioration de SLIP. Contraiement à

SLIP qui ne prends pas en charge que de l’IP, PPP permet d’encapsuler en

plus de TCP/IP d’autres protocoles tels que IPX/SPX, NetBEUI.L’énorme

avantage de PPP est qu’il n’est pas propriétaire, et ainsi n’importe quel

client supportant PPP peut se connecter à un serveur d’accès distant.

Microsoft RAS (Remote Access Service)ce protocole propriétaire est

disponible pour permettre à des clients Windows pour Workgroup, Windows

NT 3,1, MS-DOS et Lan Manager utilisant le Protocoles NetBEUI d’accéder

à un serveur.

ARAP (Appeltalk Remote Access Protocol) Winndows 2003 joue le rôle de

serveur d’accès distant pour les clients Macintosh.

Protocoles d’authentification pour l’accès distant

Lors qu’une connexion d’accès à distance, il est nécessaire qu’un

mécanisme d’authentification prenne place lors du processus

d’établissement de connexion, afin d’empêcher toute personne non

autorisée de pénétrer sur le réseau d’entreprise.

On peut découper en trois phases l’établissement d’une connexion WAN :

Etablissement du lien physique. Cette première phase permet aux deux parties de négocier la

connexion par envoi de paquet LCP(Link Control Protocol).Ces paquets contiennent des

paramètres de négociation de la connexion au niveau physique .

La seconde phase correspond à l’authentification et intervient après l’établissement de la

ligne, et avant l’établissement du niveau réseau.

Une fois l’authentification établie, il y a négociation du protocole réseau niveau 3 utilisé

(ex :IP), par envoi de paquets NCP(Network Control Protocol).

Plusieurs protocoles d’authentification vous sont proposés :

PAP (Password Authentification Protocol) : il s’agit d’une méthode relativement simple et

peu sécurisée. Le mot de passe est envoyé par le client distant en clair. Il envoie son nom

d’utilisateur et son mot de passe au serveur d’accès distant, qui vérifie si ces informations

correspondent à celles qu’il connaît dans sa base SAM ou Active Directory.

SPAP (Shiva Password Authentification Protocol) : Il s’agit d’un protocole propriétaire du

constructeur Shiva ; Il permet de connecter des clients Shiva à un serveur d’accès distant

Windows 2003, ou à un client Windows 2000 ou XP. Les mots de passes sont Ccryptés.

CHAP (Challenge Handshake Authentification Protocol) : Il s’agit d’un protocole

d’authentification élaboré dans lequel les deux extrémités de la connexion partagent le même

mot de passe qui n’est jamais envoyé en clair sur le réseau. Le serveur d’accès distant envoie

au client un « challenge » après la première phase d’établissement de connexion. Challenge

correspond à un identifiant, un nombre aléatoire généré par le serveur ainsi que le nom d’hôte

utilisé pour l’authentification. A la réception du Challenge, le client passe dans une fonction

de hachage MD5 le mot de passe associé au nom d’hôte Qu’il connaît ainsi que le numéro

d’identifiant et le nombre aléatoire. Le résultat est la réponse au Challenge. Ce résultat, le

nombre aléatoire, le nom d’hôte et une version cryptée de l’identifiant sont envoyés au

serveur.

Ce dernier présente le mot de passe qu’il connaît, le nombre aléatoire, l’identifiant et le nom

d(hôte à la même fonction de hachage non réversible et compare le résultat avec la réponse

par le client.

MS-CHAP (Microsoft Challenge Handshake Authentification protocol) : Il s’agit meme

principe que CHAP mais utilize comme function de Hachage l’algorithme MD4 au lieu de

MD5. Si vous utilisez MS-CHAP, vous pouvez en plus utiliser le cryptage MPPE(Microsoft

Point to Point Encryption) pour scuriser les données sur le lien PPP ou PPTP. La différence

entre MS-CHAP et CHAP réside dans le fait qu’en CHAP les mots de passe sont stockés en

clair sur le client et le serveur, alors qu’en MS-CHAP stocke les mots de passe sous forme

crypté (Ceci grâce à MD4).

EAP (Extensible Authentification Protocol) : Il ne s’agit pas d’un protocole mais plutôt d’un

groupement de protocoles permettant d’apporter d’autres méthodes pour l’authentification. Il

s’agit notamment de l’authentification par carte à puce qui utilise le protocole TLS(transport

Layer Security, le protocole MD5-CHAP, le protocole PEAP(Protected EAP), et tout autre

méthode en cours de développement.

Les réseaux privés virtuels (VPN)

Les réseaux privés virtuels, souvent appelés VPN pour Virtual Private Network, offrent à un

client VPN une extension du réseau privé de l’entreprise à travers un support public comme

internet.

Windows 2003, tous comme Windows 2000, prend en charge les protocoles de tunnel PPTP

et L2TP

PPTP : Ce protocole permet d’interconnecter des réseaux par l’intermédiaire d’un réseau IP.

L2TP : Ce protocole permet à contrario de PPTP d’interconnecter des réseaux dès lors que le

tunnel offre une connexion point à point orientée paquet. Il est ainsi possible de fonctionner

sur un réseau IP en utilisant des relais de trame, X25, ATM et bien évidement des circuits

virtuels permanents IP.

PPTP et L2TP utilisent tous les deux le protocole PPP pour transiter les données. Il s’agit

donc d’une enveloppe supplémentaire utilisée pour le transport via VPN. Cette enveloppe

ajoute des en-têtes permettent le transport de l’information.

Les avantages de L2TP sont les suivantes :

Permet la compression des en-têtes

Permet une authentification en tunnel.

Utiliser IPSEC pour le cryptage des données permettant ainsi un fort niveau de sécurité des

données ainsi que la possibilité à des clients de différentes technologies prenant en charge

L2TP et IPSEC de se connecter à un serveur VPN.

La sécurité prise en charge par ces deux protocoles va différer :

6

6

1

/

6

100%