Première partie - La genèse du standard

Le protocole « IP Security »

BERGEROT Stéphane 2006 1/44

Sommaire

Introduction ............................................................................................................................... 3

Première partie - La genèse du standard .................................................................................. 5

1.1 L’histoire de la protection des données ........................................................................ 5

1.2 Le développement d’IP .................................................................................................. 6

1.2.1 Ipv4 ............................................................................................................................ 6

1.2.2 Ipv6 ............................................................................................................................ 6

1.3 Les attaques sur les réseaux IP ..................................................................................... 7

1.3.1 IP sniffing .................................................................................................................. 7

1.3.2 IP spoofing ................................................................................................................ 7

1.3.3 IP flooding ................................................................................................................. 7

1.4 Les critères de sécurité ................................................................................................... 8

1.4.1 L'authentification ....................................................................................................... 8

1.4.2 L'intégrité .................................................................................................................. 8

1.4.3 La confidentialité ....................................................................................................... 8

1.4.4 La non répudiation .................................................................................................... 8

1.4.5 Le non rejeu ............................................................................................................... 8

Deuxième partie - Le standard .................................................................................................. 9

2.1 Les grands principes de la norme ................................................................................. 9

2.1.1 L'impact de la législation sur le choix des modes de sécurité ................................... 9

2.1.2 La protection « de bout en bout » ou « sur des segments du réseau » ...................... 9

2.2 Les modes de protection des communications ........................................................... 10

2.2.1 Le mode transport .................................................................................................... 10

2.2.2 Le mode tunnel ........................................................................................................ 10

2.3 Les associations de sécurité ......................................................................................... 11

2.3.1 Les caractéristiques ................................................................................................. 11

2.3.2 Les informations échangées .................................................................................... 11

2.3.3 Les bases de données SPD et SAD ......................................................................... 12

2.4 Les protocoles de sécurité ............................................................................................ 12

2.4.1 Le protocole d'authentification AH ......................................................................... 12

2.4.1.1 Les services de sécurité .................................................................................... 13

2.4.1.2 Le format de l'entête AH .................................................................................. 13

Le protocole « IP Security »

BERGEROT Stéphane 2006 2/44

2.4.1.3 Les modes de protection ................................................................................... 14

2.4.2 Le protocole de confidentialité ESP ........................................................................ 15

2.4.2.1 Les services de sécurité .................................................................................... 15

2.4.2.2 Le format de l'entête et de la queue ESP .......................................................... 15

2.4.2.3 Les modes de protection ................................................................................... 16

2.5 La gestion des clés et des associations de sécurité ..................................................... 17

2.5.1 La gestion manuelle ................................................................................................ 17

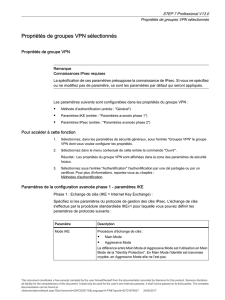

2.5.2 Le protocole IKEv1 ................................................................................................. 18

2.5.2.1 Les protocoles de gestion ISAKMP et « SKEME et Oakley » ........................ 18

2.5.2.2 Le fonctionnement d’IKEv1 ............................................................................. 18

2.5.2.3 La mise en œuvre d’IKEv1 dans une architecture IPsec .................................. 19

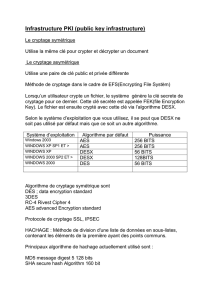

2.5.3 Les infrastructures à clés publiques ........................................................................ 20

2.5.3.1 Les infrastructures à certificats ........................................................................ 20

2.5.3.2 Une solution alternative : HIP .......................................................................... 20

Troisième partie - Les problématiques d'entreprise ............................................................... 21

3.1 Les architectures IPsec ................................................................................................ 21

3.1.1 L’interconnexion de réseaux privés ........................................................................ 21

3.1.2 L’extranet ................................................................................................................ 22

3.1.3 La protection d’un serveur sensible dans un intranet .............................................. 22

3.2 Les limites ...................................................................................................................... 23

3.2.1 Les Firewall ............................................................................................................. 23

3.2.2 Les systèmes de traduction d’adresse ...................................................................... 23

3.2.3 Le nomadisme et les VPN ....................................................................................... 24

3.3 Les performances ......................................................................................................... 24

3.3.1 Comparaison des protocoles AH et ESP ................................................................. 24

3.3.2 Comparaison des algorithmes de chiffrement ......................................................... 26

Quatrième partie - Le bilan ..................................................................................................... 29

4.4 Les implémentations .................................................................................................... 29

4.4.1 Windows .................................................................................................................. 29

4.4.2 Linux: Frees/WAN et USAGI ................................................................................. 30

4.4.3 BSD: Kame ............................................................................................................. 30

4.4.4 Cisco IOS ................................................................................................................ 31

4.5 La critique de la norme ................................................................................................ 31

4.5.1 Le multicast ............................................................................................................. 31

4.5.2 Les systèmes de traduction d'adresses ..................................................................... 32

4.5.3 La fragmentation IP ................................................................................................. 32

4.5.4 Les autorités de certification ................................................................................... 32

4.6 Les évolutions ................................................................................................................ 33

4.6.1 Les évolutions des bases SPD et SAD .................................................................... 33

4.6.2 Les évolutions des protocoles AH et ESP ............................................................... 33

4.6.3 Le protocole IKEv2 ................................................................................................. 34

Conclusion ............................................................................................................................... 35

Sigles et acronymes ................................................................................................................. 37

Glossaire .................................................................................................................................. 39

Références ................................................................................................................................ 43

Le protocole « IP Security »

BERGEROT Stéphane 2006 3/44

Introduction

Les systèmes informatiques permettent l'accès à une grande quantité d'informations sensibles.

Le stockage électronique des informations fait l'objet de nouvelles formes d'agressions

clandestines. Bien que le protocole IPv4 (Internet Protocol version 4) du niveau 3 du modèle

OSI (Open System Interconnect) soit devenu la base des réseaux informatiques, il n’offre

aucun service de sécurité. En 1995, un groupe de travail, l’IETF (Internet Engineering Task

Force), écrit donc une norme nommée IPsec (IP Security) dont l'objet est la sécurisation d'IP.

Cette norme est facultative dans la version 4 du protocole mais obligatoire dans la version 6.

Dans ce document, nous verrons en première partie la genèse de la norme. D’abord nous

reviendrons sur l’histoire de la protection des données et sur le développement du protocole

IPv4. Puis nous énumèrerons les différentes menaces qui existent sur les réseaux IP et les

services de sécurité à implémenter pour s’en protéger.

En seconde partie, nous décrirons le standard. En premier lieu, nous expliquerons les grands

principes de la norme. Puis, nous détaillerons les concepts fondamentaux : les modes de

protection, les associations de sécurité, les protocoles de sécurité et la gestion des paramètres

de communication.

En troisième partie, nous nous interrogerons sur les problématiques dans les infrastructures

d'entreprise. Pour débuter, nous présenterons les architectures IPsec classiques. Ensuite, nous

analyserons les limites de son implémentation et mesurerons l’impact sur les performances du

réseau.

En dernière partie, nous établirons un bilan d'IPsec. Nous listerons les implémentations dans

les différents systèmes d’exploitation avant de faire la critique de ce standard. Et enfin, nous

conclurons en ouvrant sur les évolutions des protocoles.

Le protocole « IP Security »

BERGEROT Stéphane 2006 4/44

Le protocole « IP Security »

BERGEROT Stéphane 2006 5/44

Première partie - La genèse du standard

1.1 L’histoire de la protection des données

Le protocole IPsec est une extension du protocole IP. La volonté de sécurisation des

protocoles de communication était déjà présente dans l'antiquité où l'on avait compris

l'importance de protéger l'information.

Au 10ème siècle avant Jésus Christ, les grecques utilisaient à des fins militaires une technique

de chiffrement par transposition. Ils enroulaient une bande en cuir en spire autour d'un bâton

puis y inscrivaient un message. Ils déroulaient ensuite la bande de cuir. Seule la personne qui

possédait un bâton identique pouvait reconstituer le message. Plus tard, au 1er siècle avant

Jésus Christ, César inventa une technique de chiffrement basé sur le décalage de caractères

alphabétiques. Cette technique était utilisée dans les armées romaines. Même si ces

techniques étaient très basiques, elles étaient efficaces car le niveau d'alphabétisation des

soldats était faible.

Jusqu'au 20ème siècle, de nombreuses techniques de chiffrement furent inventées comme le

chiffre de Vigenère et celui de Delastelle. Durant la seconde guerre mondiale les alliés et les

armées nazies se livrèrent à une véritable guerre du chiffre. La capture de la machine Enigma

permit le déchiffrement des messages allemands et orienta l'issue de la guerre.

Maintenant, au 21ème siècle, les données sensibles sont autant militaires que commerciales.

Ces informations ont, en général, une grande valeur monétaire. Elles attirent la convoitise de

nombreux criminels appelés « pirates ». Leurs techniques sont à la mesure des systèmes de

protection. Il est donc indispensable d'élaborer des protocoles assez robustes et fiables pour

les décourager.

Même si le protocole IP fut d'abord créé pour un réseau militaire, l'écriture d'une norme

portant sur sa sécurisation apparut très tard. C'est l'histoire du développement d'IP qui permet

de comprendre l'établissement tardif du standard IPsec.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

1

/

44

100%