Création et intégration des services de téléphonie sur IP « JAIN

Création et intégration

des services de téléphonie

sur IP

« JAIN »

Réalisé par : Ayman HENTATI

Encadré par : Mr. Zied CHOUKAIR

Dédicaces

À l’âme de mon papa, que dieu le bénisse...

À ma maman, la plus exquise des mères...

À mon bienveillant frère Haitham...

À ma chère sœur Amal...

À ma chère Taouba...

À tous mes amis qui m'ont réchauffés le cœur

par leurs e-mails dans toute cette période et

qui m’ont soutenu à la mort de mon père:

Amine, Ahmed, Sebti, Sinda, Khaoula,

Khaled, Walid, Raouya, Abdallah,

Anas, Saousan, Salma…

Avant-propos

Ce présent travail a été réalisé au sein de SUP’COM. Il s’inscrit dans le cadre de mon projet de

fin d’études à l’école supérieure des communications de Tunis (SUP’COM).

Au terme de ce travail, je tiens à rendre un grand hommage à mon encadreur Mr. Zied

CHOUKAIR qui m’a suivi durant ces trois mois de travail, m’apportant attention et rigueur dans

l’analyse des résultats obtenus.

Je tiens également à remercier Mr Mounir FRIKHA, Chef de département à SUPCOM pour le

soutien moral qu'il m'a donné.

Un grand remerciement aux membres de jury qui ont bien voulu nous honorer de leur

présence et de juger ce travail.

Enfin, je veux exprimer de mes fonds, ma reconnaissance à ma mère pour l'amour dont elle

m'a entouré, pour son aide et ses sacrifices.

Résumé :

Dans le passé, quand un client demandait un nouveau service, l’opérateur de réseaux devait demander

à l’équipementier ou au fournisseur de services de fournir de nouveaux paramètres dans les réseaux. Donc, les

opérateurs dépendaient fortement de leurs équipementiers car ils étaient les seuls à être capables

de modifier les réseaux. De plus, les fournisseurs de services ont toujours tendance à développer

des services propriétaires suivant leurs propres normes. Ces contraintes rendent les modifications

et la création de nouveaux services difficiles et très longues.

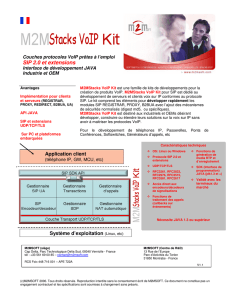

La technologie JAIN, basé sur la plateforme JAVA, introduit la portabilité des services entre

systèmes et permet de remplacer toutes les interfaces propriétaires par d’autres qui sont standards

Dans ce contexte, notre travail consiste à concevoir une plate-forme de messagerie en se basant

sur les spécifications de JAIN.

Mots clés :

NGN

,

J

AIN

,

J

AIN SLEE

,

SBB

,

SIP

,

Messa

g

erie instantanée

,

Présence

,

Ada

p

tateur de ressource

Glossaire

API Une Interface de programmation (en anglais Application Programming

Interface) définit la manière dont un composant informatique peut

communiquer avec un autre.

Activity Une activité représente un ensemble d’événements.

AC (Activity Context)

Un contexte d'activité représente l'activité fondamentale dans la SLEE. Elle

tient également les attributs en commun que les entités SBB veulent partager

Event Un évènement est un composant logique qui permet de diffuser

l'information entre les différentes entités de la SLEE

EJB (Enterprise Java Bean)

C’est le composant le plus élémentaire dans la J2EE.

IM (Instant Messaging)

Messagerie synchrone qui permet de recevoir et d'envoyer instantanément

des messages.

JAIN (Java API for Integrated Network)

C’est une initiative au sein de la Java Community Process, dont l'objectif est le

développement d'interfaces de programmation permettant la création de

services de téléphonie (voix et données).

J2EE (Java to Enterprise Edition)

C’est une spécification pour le langage de programmation Java de Sun plus

particulièrement destiné aux applications d'entreprise.

JCP Le Java Community Process (JCP) est une organisation créée par Sun en

1998. Son but est de coordonner l'évolution du langage Java et des

technologies qui lui sont associées.

OSA (Open Services Architecture)

C’est une architecture de services ouverte quia été spécifié par le 3GPP

destinée aux services mobiles.

Parlay C’est la couche API de OSA

Presence C’est un système de notification de présence, indiquant si les individus de la

liste de contacts sont simultanément en ligne et leur disponibilité pour

discuter.

Proxy Il s'occupe de relayer les appels, il agit à la fois comme client et serveur.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

1

/

70

100%