Cryptographie symétrique

C

C

CR

R

RY

Y

YP

P

PT

T

TO

O

OG

G

GR

R

RA

A

AP

P

PH

H

HI

I

IE

E

E

S

S

SY

Y

YM

M

ME

E

ET

T

TR

R

RI

I

IQ

Q

QU

U

UE

E

E

INTRODUCTION ET PRINCIPE

Les systèmes de cryptage à clé privée, appelés aussi

systèmes de cryptage symétrique ou cryptage

conventionnel, sont utilisés depuis plusieurs siècles

déjà. Cette partie de la cryptologie regroupe tous les

moyens mis en œuvre pour crypter ou coder des

données afin des les protéger du public et de les

maintenir privées. Ce principe s’est largement

démocratisé et n’importe qui aujourd’hui peut crypter ses

données, ses e-mails pour s’assurer ou au moins se

donner l’illusion de maintenir sa vie privée.

Un des concepts fondamentaux de la cryptographie

symétrique est la clé, qui est une information devant

permettre de chiffrer et de déchiffrer un message et sur

laquelle peut reposer toute la sécurité de la

communication

Un expéditeur et un destinataire souhaitant

communiquer de manière sécurisée à l'aide du cryptage

conventionnel doivent convenir d'une clé et ne pas la

divulguer. Dans la majorité des systèmes de cryptage

symétrique la clé de chiffrement et la clé de

déchiffrement sont identiques.

La cryptographie à clé symétrique peut se modéliser à

l'aide des deux équations suivantes:

C=E(k,M)

M=D(k,C)

M : MESSAGE

K : La clé secrète

E ET D : fonction de chiffrement et de déchiffrement du

message

A travers ce schéma , on comprend mieux le principe :

On utilise souvent l’analogie du coffre-fort pour

caractériser les systèmes cryptographiques à clé

secrète, seul celui qui possède la clé peut ouvrir le

coffre.

Ce type de cryptage fonctionne suivant deux procédés

différents : le cryptage par blocs et le cryptage par

« Stream » (en continu). En pratique, on utilise

principalement des chiffrements en continu lorsque la

vitesse de traitement est essentielle (téléphonie, liaison

entre unité centrale et périphériques) ; lorsque la

sécurité domine, on emploie plutôt des systèmes par

blocs.

De manière plus détaillée, voici comment se déroule le

processus :

CHIFFREMENT

Le chiffrement par bloc (en anglais block cipher) est une

des deux grandes catégories de chiffrements modernes

en cryptographie symétrique, l'autre étant le chiffrement

par flot. La principale différence vient du découpage des

données en blocs de taille généralement fixe (souvent

une puissance de deux comprise entre 32 et 512 bits).

Les blocs sont ensuite chiffrés les uns après les autres.

Il est possible de transformer un chiffrement de bloc en

un chiffrement par flot en utilisant un mode d’opération

comme ECB (chaque bloc chiffré indépendamment des

autres) ou CFB (on chaîne le chiffrement en effectuant

un xor (appelé aussi « ou exclusif ») entre les résultats

successifs).

Le mode ECB est le mode le plus simple ; le

message M est découpé en blocs m(i) de taille

fixe et chaque bloc est crypté séparément par :

c(i)= Ek [ m(i) ]

ainsi chaque bloc de message donné sera toujours

codé de la même manière .Ce mode de chiffrement

ne présente donc aucune sécurité et n ' est jamais

utilisé .

Le mode CBF utilise la fonction XOR pour le

décalage des bits après le cryptage:

c.i) = m(i) XOR Ek[ c(i-1) ]

Ce mode est utilisé dans le cryptage des réseaux en

général. L ' intérêt est que le déchiffrement ne

nécessite pas les fonctions inverses.

Concernant le chiffrement par blocs, chaque message M

de n bits est découpé en s blocs de r= n/s bits (on ajuste

la taille du message en ajoutant des caractères sans

signification afin que sa taille soit un multiple de r ).Un

algorithme de chiffrement par blocs opère sur des blocs

de r bits pour produire en général un bloc de r bits afin

d' assure la bijectivité du code.

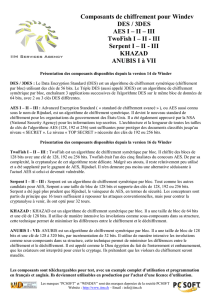

Une liste non-exhaustive de chiffrements par bloc :

DES, l'ancêtre conçu dans les années 70, a été

passablement étudié

AES, le remplaçant de DES (voir ci-dessous)

Blowfish et Twofish, des alternatives à AES (voir ci-

dessous)

Il y en a encore bien d'autres qui sont adaptés à des

besoins particuliers. Certains consomment plus de

mémoire ou sont plus gourmands en puissance de

calcul. Un chiffrement par bloc peut également être

utilisé comme une fonction de hachage, c'est-à-dire une

fonction à sens unique. Une variante de DES est

employée pour le système de mots de passe dans Unix.

Une chaîne contenant uniquement des zéros est chiffrée

avec une clé correspondant au mot de passe (une

composante aléatoire appelée "sel" est encore intégrée

à l'algorithme). Ce chiffrement est itératif et se fait 25

fois avant d'obtenir le résultat final.

Un chiffrement peut être dit inconditionnellement sûr ou

parfait dans le cas ou la connaissance du message

chiffré n’apporte aucune information sur le message

clair. Ainsi, la seule attaque possible sera la recherche

de la clé secrète K. A l’heure actuelle, le seul

chiffrement prouvé inconditionnellement sûr est celui de

VERNAM qui utilise une clé K aussi longue que le texte

clair, sous réserve que la clé secrète soit totalement

aléatoire et utilisée qu' une seule fois .

AUTHENTIFICATION

Les protagonistes d’une communication doivent pouvoir

détecter une usurpation d’identité. Par exemple Alice

peut s’identifier à Bob en prouvant qu’elle connaît un

secret S qu’elle est la seule à pouvoir connaître.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

1

/

17

100%