3 Initiation à l`utilisation du réseau sous LINUX

THEYS Alban MAUSSAND David MEILHAC Alexis

3BIRT02

1/25

TP02 :

Environnement TCP/IP

sous LINUX

THEYS Alban MAUSSAND David MEILHAC Alexis

3BIRT02

2/25

Sommaire

1 GENERALITES .................................................................................................................................................. 3

1.1 LES GRANDS PRINCIPES DU MODELE OSI ........................................................................................................... 3

1.2 PRESENTATION D’ETHERNET ........................................................................................................................... 3

2 ETHERNET ET INTERNET ................................................................................................................................. 4

2.1 VISUALISATION APRES AVOIR TAPE IFCONFIG : .................................................................................................... 4

2.2 VISUALISATION DU FICHIER /ETC/HOSTS ............................................................................................................ 5

2.3 SITUATION DU PROTOCOLE IP DANS LE MODELE OSI ........................................................................................... 6

2.4 FORMAT DES PAQUETS IP .............................................................................................................................. 6

2.5 COMMANDE PING ........................................................................................................................................ 8

2.6 LE PROTOCOLE ARP ...................................................................................................................................... 8

2.7 PROTOCOLE INVERSE AU PROTOCOLE ARP ........................................................................................................ 8

3 INITIATION A L’UTILISATION DU RESEAU SOUS LINUX ................................................................................. 9

3.1 COMMANDE PING ........................................................................................................................................ 9

3.2 DIFFERENCE ENTRE TELNET ET RLOGIN .............................................................................................................. 9

3.3 CONNEXION A LINUX ................................................................................................................................... 10

3.4 LANCEMENT D’UN PROGRAMME LINUX A DISTANCE ......................................................................................... 10

4 TCP ET UDP ................................................................................................................................................... 10

4.1 SITUATION DANS LE MODELE OSI .................................................................................................................. 11

4.2 PRINCIPALES CARACTERISTIQUES.................................................................................................................... 11

4.3 VISUALISATION DU FICHIER /ETC/PROTOCOLS .................................................................................................. 11

4.4 VISUALISATION DU FICHIER /ETC/SERVICES ..................................................................................................... 12

4.5 LISTE NECESSAIRE ET SUFFISANTE POUR DEFINIR UNE ASSOCIATION ENTRE 2 MACHINES ............................................ 14

4.6 COMMANDE LINUX NETSTAT ....................................................................................................................... 14

4.7 SCHEMA DE ROUTAGE DU RESEAU DU DEPARTEMENT ......................................................................................... 16

5 RPC ET XDR ................................................................................................................................................... 16

5.1 PRESENTATION .......................................................................................................................................... 17

5.2 LA PILE TCP / IP ........................................................................................................................................ 17

6 NFS ................................................................................................................................................................ 18

6.1 ROLE DE NFS ............................................................................................................................................ 18

6.2 VISUALISATION DES FICHIERS /ETC/FSTAB ET /ETC/EXPORTS ................................................................................ 18

7 NIS ................................................................................................................................................................. 19

7.1 LISTAGE DU FICHIER /ETC/PASSWD................................................................................................................. 20

7.2 LOCALISATION DU LIEN LOGIN_NAME PASSWORD ............................................................................................. 21

7.3 ROLE DU SERVICE NIS ................................................................................................................................. 22

7.4 INTERET D’UNE BASE NIS DANS UN RESEAU ..................................................................................................... 22

8 WIRESHARK .................................................................................................................................................. 23

9 CONCLUSION ................................................................................................................................................ 24

10 BIBLIOGRAPHIE ......................................................................................................................................... 25

THEYS Alban MAUSSAND David MEILHAC Alexis

3BIRT02

3/25

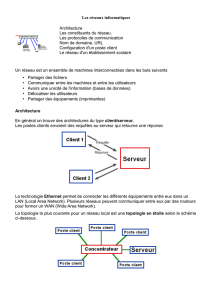

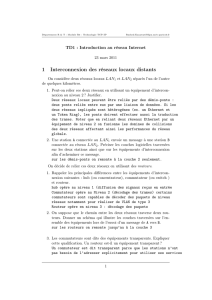

1 Généralités

1.1 Les grands principes du modèle OSI

Chaque constructeur ayant un système propriétaire, une norme a été établit en 1977 par l’ISO,

afin de limiter les problèmes d’incompatibilité. Le modèle OSI (Open System Interconnection) a

ainsi été mis en place comme standard de communications entre les entités d’un réseau. Il

impose des règles qui gèrent les communications entre les entités.

Le modèle OSI a sept couches :

Couche

Fonction

7. Application

Assure l’interface avec l’utilisateur, géré par les

logiciels.

6. Présentation

Définit le format des données utilisées par la couche

application indépendamment du système.

5. Session

Définit l’ouverture et la fermeture des sessions de

communications entre deux entités du réseau.

4. Transport

Gère le transport des données, leurs découpages et

les erreurs de transmission

3. Réseau

Gère l’acheminement (adressage et routage) des

données via un ou plusieurs réseaux.

2. Liaisons

Donne les fonctions et les processus pour le transfert

de donnée entre les entités du réseau.

1. Physique

Définit les spécifications électrique et physique entre

les appareils.

1.2 Présentation d’Ethernet

Ethernet est une technologie de réseau local basé sur le principe suivant : toutes les machines du

réseau Ethernet sont connectées à une même ligne de communication, constituée de câbles

cylindriques.

Ethernet appartient à la couche physique du modèle OSI.

On distingue différentes variantes de technologies Ethernet suivant le diamètre des câbles utilisés:

Technologie

Type de câble

Vitesse

Portée

10Base-2

Câble coaxial de faible diamètre

10Mb/s

185m

10Base-5

Câble coaxial de gros diamètre (0.4 pouce)

10Mb/s

500m

10Base-T

double paire torsadée

10 Mb/s

100m

100Base-TX

double paire torsadée

100 Mb/s

100m

1000Base-SX

fibre optique

1000 Mb/s

500m

THEYS Alban MAUSSAND David MEILHAC Alexis

3BIRT02

4/25

Tous les ordinateurs d'un réseau Ethernet sont reliés à une même ligne de transmission, et la

communication se fait à l'aide d'un protocole appelé CSMA/CD (Carrier Sense Multiple Access with

Collision Detect ce qui signifie qu'il s'agit d'un protocole d'accès multiple avec surveillance de

porteuse (Carrier Sense) et détection de collision).

Avec ce protocole toute machine est autorisée à émettre sur la ligne à n'importe quel moment et

sans notion de priorité entre les machines. Cette communication se fait de façon simple:

Chaque machine vérifie qu'il n'y a aucune communication sur la ligne avant d'émettre

Si deux machines émettent simultanément, alors il y a collision (c'est-à-dire que plusieurs

trames de données se trouvent sur la ligne au même moment)

Les deux machines interrompent leur communication et attendent un délai aléatoire, puis la

première ayant passé ce délai peut alors réémettre.

Ce principe est basé sur plusieurs contraintes:

Les paquets de données doivent avoir une taille maximale

il doit y avoir un temps d'attente entre deux transmissions

Le temps d'attente varie selon la fréquence des collisions:

Après la première collision une machine attend une unité de temps

Après la seconde collision la machine attend deux unités de temps

Après la troisième collision la machine attend quatre unités de temps …

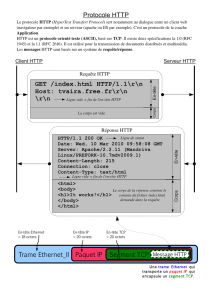

2 Ethernet et Internet

2.1 Visualisation après avoir tapé ifconfig :

Il y a 2 interfaces :

eth0 Link encap:Ethernet HWaddr 80:1c:c4:1a:40:f7

inet adr:192.168.1.208 Bcast:192.168.1.255 Masque:255.255.255.0

adr inet6: fe80::821c:c4ff:fe1a:40f7/64 Scope:Lien

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

Packets reçus:80470 erreurs:0 :0 overruns:0 frame:0

TX packets:4975 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:1000

Octets reçus:5295445 (5.2 MB) Octets transmis:539250 (539.2 KB)

Interruption:17

lo Link encap:Boucle locale

inet adr:127.0.0.1 Masque:255.0.0.0

adr inet6: ::1/128 Scope:Hôte

UP LOOPBACK RUNNING MTU:16436 Metric:1

Packets reçus:20 erreurs:0 :0 overruns:0 frame:0

TX packets:20 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:0

Octets reçus:920 (920.0 B) Octets transmis:920 (920.0 B)

THEYS Alban MAUSSAND David MEILHAC Alexis

3BIRT02

5/25

2.2 Visualisation du fichier /etc/hosts

/etc/hosts contient une liste d'association nom de machine - adresse IP permettant de bypasser la

résolution de nom classique (qui interroge les serveurs DNS) pour quelques serveurs dont on connaît

l'adresse. Typiquement utilisé pour renseigner des noms de machines locales, plus facilement

accessibles par leur nom qu'en tapant l'adresse complète. Voilà ce qui apparait :

127.0.0.1 localhost

127.0.1.1 dst-08

# The following lines are desirable for IPv6 capable hosts

::1 ip6-localhost ip6-loopback

fe00::0 ip6-localnet

ff00::0 ip6-mcastprefix

ff02::1 ip6-allnodes

ff02::2 ip6-allrouters

ff02::3 ip6-allhosts

En première colonne l'adresse de la machine, ensuite en 2e colonne (séparée par un espace ou une

tabulation) le nom correspondant, suivi éventuellement par ses alias (le texte précédé de # est

considéré comme du commentaire).

Les adresses IP du fichier sont de classe A

Les adresse IP codent le numéro de réseau et le numéro de la station sur ce réseau. La longueur de

l’adresse dans la version 4 de l’IP (IPv4) est de 4 octets (16octets en IPv6). Il y a une correspondance

entre l’adresse IP, l’adresse MAC et la table ARP (expliquée ci-après).

Il y a 5 classes d'adresse IP, les trois premières classes (A, B et C) sont utilisées dans les réseaux

standards.

▪ Classe A :

. 1er octets : pour le réseau (NetID)

. 2,3, 4ème octets : pour les ordinateurs (HostID)

. 0XXXXXX1 -----> 01111110

L'adressage est de 1.0.0.1 à 127.255.255.254

L'adresse IP de classe A autorise près de 127 réseaux de plus de 16 millions machines par réseau

▪ Classe B :

. 1, 2ème octet : pour le réseau

. 3, 4ème octet : pour les ordinateurs

. 10XXXXXX -----> 10111111

L'adressage est de 128.0.0.1 à 191.255.255.254

127.0.0.1 : l'adresse pour localhost ( La machine locale )

L'adresse IP de classe B autorise près de 16575 réseaux de plus de 6500 machines par réseau

▪ Classe C :

. 1, 2, 3ème octet : pour le réseau

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

1

/

25

100%