Architecture Système AVARL : Analyse de Sécurité Informatique

Telechargé par

Gargour Said

Architecture du Système AVARL

1. Introduction

Ce document décrit l'architecture du système AVARL, un outil d'analyse et de

surveillance de la sécurité informatique. Il présente les composants principaux, leur

interaction et les choix technologiques pour assurer une performance optimale.

Son but principal est : Améliorer la sécurité informatique en détectant et signalant les

vulnérabilités.

Il a comme but secondaire :

• Automatiser les processus de surveillance et d'analyse des menaces.

• Fournir des rapports détaillés sur les incidents de sécurité.

• Aider à la prise de décision pour renforcer la sécurité des systèmes.

2. Vue d'Ensemble du Système

Le système AVARL repose sur une architecture modulaire comprenant plusieurs

composants :

• Frontend (Interface utilisateur)

• Backend (API et moteur d'analyse)

• Base de données

• Outils de scan de vulnérabilités

• Module de reporting et notifications

Avantages de l'architecture modulaire : Cette approche permet une maintenance

facilitée, une évolutivité accrue et une intégration plus simple de nouvelles

fonctionnalités.

L'architecture du système AVARL repose sur plusieurs modules interconnectés

qui permettent une surveillance continue et une analyse approfondie des activités

réseau.

3. Modules du Système

3.1 Frontend (Interface Web)

Le frontend est l'interface utilisateur permettant aux administrateurs et analystes de

sécurité d'interagir avec AVARL.Il est prévu pour être intuitif, réactif et adaptable aux

préférences de chacun.

• Technologie recommandée :

React.js :Pour sa souplesse, son efficacité et l'abondance de son écosystème.

Vue.js :Une option légère et simple à mettre en place pour des interfaces dynamiques.

Fonctionnalités :

o Tableau de bord interactif : Un tableau de bord dynamique qui offre une

perspective globale sur les scans actifs et achevés, des données statistiques

concernant les vulnérabilités identifiées (selon le degré de risque, le type,

etc.) ainsi que des diagrammes à barres et des graphiques circulaires pour

un examen rapide des indicateurs clés de performance (KPI).

o Visualisation des résultats de scan : Une représentation des résultats

exposant les vulnérabilités identifiées (description, degré de risque,

conseils), accompagnée de filtres et tris pour une étude spécifique. Les

utilisateurs peuvent filtrer et trier les résultats par date, par niveau de

risque, par niveau de vulnérabilité ou par statut de correction.

o Gestion des utilisateurs et permissions : cette gestion autorise la création,

l'édition et la suppression de comptes, ainsi que l'attribution de rôles et de

droits d'accès .Les types de rôles et leur permission sont les suivantes :

▪ Administrateur : Accès complet au système, gestion des

utilisateurs, configuration des paramètres de sécurité et

supervision des activités.

▪ Analyste : Accès aux rapports de scan, analyse des

vulnérabilités, proposition de mesures correctives et génération

de rapports.

▪ Utilisateur standard : Consultation des résultats des scans,

suivi des alertes et accès aux recommandations de sécurité.

o Paramétrage des scans et notifications : Ce module permet la mise en

place des alertes et notifications via plusieurs canaux, notamment par

courrier électronique, notifications in-app et intégration avec des

outils externestels que Slack et Microsoft Teams. Les utilisateurs

peuvent définir des seuils d'alerte personnalisés, par exemple pour les

vulnérabilités critiques, les menaces de niveau élevé ou les activités

suspectes.

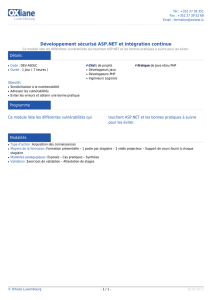

3.2 Backend (API & Moteur d'Analyse)

• Le backend représente le noyau du système AVARL. Il s'occupe de la logique

d'affaires, de l'intégration des outils de numérisation et de l'interaction avec la

base de données.

• Technologie recommandée :

o Django (Python) :Idéal pour des projets complexes nécessitant un cadre

robuste et une architecture bien structurée. Il Offre des fonctionnalités

intégrées comme l’authentification, l’ORM, la gestion des sessions et

l’administration et favorise le développement rapide grâce à sa

convention "batteries incluses". Django est recommandé pour des

applications évolutives et nécessitantes une bonne gestion des bases de

données.

o Flask (Python) : Léger et minimaliste, il permet plus de flexibilité et une

personnalisation complète. Idéal pour des projets plus petits ou lorsque les

besoins ne sont pas entièrement définis au départ. Il nécessite d’ajouter

manuellement certaines fonctionnalités comme l’authentification ou

l’ORM.Flask préféré pour des API RESTful ou des applications

nécessitant un contrôle précis sur les composants.

• Fonctionnalités :

o Interface API REST pour le frontend.Exemple de requête API (Frontend)

Requête GET avec cURL:curl -X GET http://127.0.0.1:5000/hello

o Gestion des utilisateurs et authentification (JWT, OAuth2) :Django et

Flask offrent différentes méthodes d’authentification sécurisée comme

JWT pour une authentification stateless et OAuth2 pour l’intégration

avec des services tiers. Django utilise PBKDF2 pour les hachages des

mots de passe, tandis que Flask recommande bcrypt ou Argon2. La

communication est sécurisée via SSL/TLS pour éviter les attaques MITM.

Django propose une sécurité intégrée (CSRF, XSS, ORM sécurisé), tandis

que Flask nécessite des extensions.

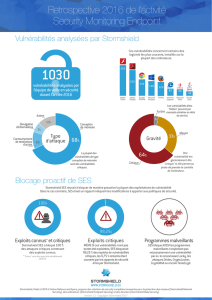

o Analyse des résultats des outils de scan : Repose sur la classification des

vulnérabilités(critique, haute, moyenne, faible) et la corrélation des

résultats pour éliminer les doublons. Pour cela, plusieurs techniques sont

utilisées : clustering (TF-IDF, K-Means), comparaison des signatures

(CVE, CWE), analyse des empreintes système (IP, services, versions)

et corrélation temporelle. Un algorithme de FuzzyMatching peut aussi

être appliqué pour détecter les similitudes textuelles.

o Intégration avec la base de données : Gestion des informations provenant

des outils d'analyse, catégorisation des vulnérabilités (critique, élevée,

moyenne, faible) et mise en corrélation des résultats dans le but d'éliminer

les redondances.Les résultats sont stockés dans une base SQL

(PostgreSQL, MySQL)ouNoSQL (MongoDB) selon le besoin. La

structure permet la classification des vulnérabilités, l’association aux

hôtes impactés, etl’élimination des doublonsvia lacorrélation des

résultats (CVE, hashing, regroupement IP/Port).

3.3 Base de Données

La base de données stocke les informations relatives aux scans, aux vulnérabilités

détectées et aux rapports.

• Technologie recommandée :

PostgreSQL : En raison de sa solidité, de son aptitude à gérer des transactions complexes

et de ses caractéristiques sophistiquées (indexation, recherche en texte intégral). Idéal

pour les applications nécessitant des fonctionnalités avancées. IL est préférable pour la

gestion de données complexescomprenant des fonctionnalités avancées telles que

l'indexation et la recherche en texte intégral.

PostgreSQL consomme plus de ressources (mémoire, CPU) que MySQL pour des

charges légères. Sa courbe d’apprentissage plus importante si l’équipe est habituée à

MySQL.

MySQL : Option fréquemment employée et soigneusement documentée. C’est un choix

pragmatique et performant pour des besoins classiqueset bien documentées. Il est

préférable pour les applications web classiques, l’hébergement et la compatibilité.

MySQL est moins performant pour les requêtes complexes et la gestion des

transactions par rapport à PostgreSQL.

• Structure des tables :

o Utilisateurs (id, nom, email, rôle)

o Scans (id, cible, statut, date d'exécution, résultat)

o Vulnérabilités (id, scan_id, description, niveau de risque)

o Rapports (id, scan_id, format, génération)

✓ Utilisation cohérente des types de données (VARCHAR, TEXT,

TIMESTAMP).

✓ Clés primaires (id SERIAL PRIMARY KEY) uniformisées.

✓ Clés étrangères (scan_id) avec ON DELETE CASCADE pour

assurer la cohérence.

✓ Contraintes CHECK pour éviter les valeurs invalides.

3.4 Outils de Scan

L'intégration avec plusieurs outils de scan est essentielle pour une analyse complète des

vulnérabilités.

• Outils utilisés :

o Nmap : Analyse des ports ouverts et services actifs

o Nessus : Détection avancée des vulnérabilités, couvrant les CVE et les

configurations faibles.

o OpenVAS : Analyse complète des menaces et failles de sécurité

• Mode d'intégration : API REST ou exécution en ligne de commande :

Les scans peuvent être exécutés via une API REST en envoyant une requête ou en

ligne de commande avec une instruction comme scan --target<URL/IP>. Les

vulnérabilités détectées sont stockées en base de données et accessibles

uniquement via l’API REST, permettant de récupérer les informations via des

requêtes GET. Les rapports peuvent être générés et récupérés soit via l’API (POST

/rapports), soit en ligne de commande avec generate_report --scan_id<ID>.

L’authentification des utilisateurs est sécurisée via JWT, et toutes les

communications passent par HTTPSpour garantir la confidentialité des données.

La gestion des accès est définie par rôles (admin, analyste, utilisateur), limitant

les actions disponibles en fonction des permissions. L’intégration repose sur

Django REST Framework ou Flask pour l’API, et PostgreSQL ou MongoDB

pour le stockage des données. De plus, un système de planification des scans

peut être mis en place via cron jobs ou Celery, assurant une automatisation

efficace. Cette approche garantit flexibilité, sécurité et gestion centralisée.

3.5 Module de Reporting et Notifications

• Ce composant offre la possibilité de produire des rapports approfondis et

d'émettre des notifications lorsqu'une vulnérabilité critique est identifiée.

• Formats d'export recommandés :

PDF : Pour des rapports imprimables et professionnels.

CSV : Pour une analyse externe dans des outils comme Excel.

JSON : Pour une analyse externe dans des outils comme Excel.

• Types d'alertes :

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

1

/

61

100%