1/2

Enseignant : Godefroy Cheumani Tcheumani / 07 58 36 85 10 cheumani_tcheuma[email protected]

CESTIA-2EP

Unité d’enseignement : Téléinformatique et Réseau Niveau : IDA 2

Type examen : Test lourd Durée : 1h30

Exercice 1 (6,5pts)

1 - Qu’est-ce qu’un réseau d’ordinateurs ? (1pt)

2 – Déterminer les différents types de réseaux d’ordinateurs (topologies physiques)? (1pt)

3 – Un avantage et un inconvénient d’une topologie en bus. (1pt)

4 – Un avantage et un inconvénient d’une topologie en en étoile. (1pt)

5 – Interpréter la notation 100 Base 5 dans un réseau Ethernet. (1pt)

6 – En après avoir donné un exemple concret de chacun des réseaux LAN, MAN et WAN,

donner un élément qui permet de marquer la différence entre ces trois types de réseaux.

(1,5pt)

Exercice 2 : OSI et TCP/IP (5,5pts)

1 - Que signifie OSI ? TCP/IP ? (1pt)

2 - Donner dans l’ordre, du bas vers le haut les différentes couches du modèle OSI. (0,75pt)

3 – Donner dans l’ordre, du bas vers le haut les différentes couches du modèle TCP/IP

(Internet). (0 ,75pt)

4 – Faites une comparaison simplifiée des deux modèles. (1pt)

5 – À quelle couche du modèle TCP/IP appartient chacun des protocoles suivants : HTTP, TCP,

IP, MAC. (1pt)

6 – À quelle couche du modèle OSI appartient chacun des périphériques réseaux suivant :

multiplexeur, modem, commutateur, concentrateur. (1pt)

2/2

Enseignant : Godefroy Cheumani Tcheumani / 07 58 36 85 10 cheumani_tcheuma[email protected]

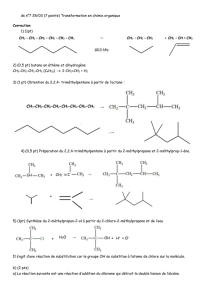

Exercice 3 (0,5x10=5pts)

1 - Que sont les protocoles propriétaires ?

1 – Des protocoles développés par des

organismes privés pour fonctionner avec du

matériel provenant de tout fournisseur

2- Des protocoles qui peuvent être librement

utilisés par toute entreprise ou tout fournisseur

3 – Des protocoles développés par des

entreprises qui contrôlent leur définition et leur

fonctionnement

4 – Un ensemble de protocoles connus sous le

nom de suite de protocoles TCP/IP

2 - Quel est l'un des avantages des périphériques

réseau utilisant les protocoles standard ouverts ?

1 – Les communications réseau sont restreintes

aux transferts de données entre périphériques

provenant du même fournisseur.

2 – Un hôte client et un serveur exécutant

différents systèmes d'exploitation peuvent

échanger des données correctement.

3 – L'accès Internet peut être contrôlé par un

seul FAI dans chaque secteur.

4 - La concurrence et l'innovation sont limitées à

des types de produits spécifiques.

3 - Parmi les propositions suivantes relatives aux

modèles OSI et TCP/IP, laquelle est exacte ?

1 – La couche transport TCP/IP et la couche 4

OSI fournissent des services et fonctions

similaires.

2 – La couche d'accès au réseau TCP/IP présente

des fonctions similaires à la couche réseau du

modèle

3 – La couche 7 du modèle OSI et la couche

application TCP/IP fournissent des fonctions

identiques.

4 – Les trois premières couches OSI décrivent

des services généraux qui sont également

fournis par la couche Internet TCP/IP.

4 - Quel avantage présente l'utilisation d'un modèle en

couches pour les communications réseau ?

1 – Favoriser la concurrence entre les

fournisseurs de périphériques et de logiciels en

imposant la compatibilité de leurs produits

2 – Améliorer les performances de transmission

sur le réseau en définissant des cibles pour

chaque couche

3 – Éviter d'éventuels problèmes

d'incompatibilité en utilisant un ensemble

commun d'outils de développement

4 – Simplifier le développement d'un protocole

en limitant chaque couche à une fonction

5 - Quelle proposition décrit précisément le processus

d'encapsulation TCP/IP lorsqu'un PC envoie des

données sur le réseau ?

1 – Les données sont envoyées de la couche

Internet à la couche d'accès au réseau.

2 – Les paquets sont envoyés de la couche

d'accès au réseau à la couche transport.

3 – Les segments sont envoyés de la couche

transport à la couche Internet.

4 - Les trames sont envoyées de la couche

d'accès au réseau à la couche Internet.

6 - À quel type de réseau un particulier doit-il accéder

pour faire du shopping sur Internet ?

1 - Un intranet

2 - Internet

3 - Un extranet

4 - Un réseau local

7 - Quel périphérique permet de déterminer le chemin

que les messages doivent prendre à travers les inter-

réseaux ?

1 - Un routeur

2 - Un pare-feu

3 - Un serveur Web

4 - Un modem DSL

8 - Quelle zone du réseau le personnel informatique

d'un établissement d'enseignement est le plus

susceptible de remodeler pour faire face au fait que de

nombreux étudiants apportent leurs propres tablettes

et smartphones à l'école pour accéder aux ressources

de l'établissement ?

1 - Extranet

2 - Intranet

3 - LAN filaire

4 - WLAN

5 - WAN sans fil

9 - Quelle description définit correctement un réseau

convergent ?

1 - Un canal de réseau unique capable de fournir

plusieurs formes de communication

2 - Un réseau qui permet aux utilisateurs

d'interagir directement entre eux via plusieurs

canaux

3 - Un réseau dédié avec des canaux distincts

pour les services vocaux et vidéo

4 - Un réseau limité à l'échange d'informations

reposant sur des caractères

10 - L'exigence de mots de passe forts et complexes est

une pratique qui vise quel objectif de sécurité réseau ?

1 - Garantir l’intégrité des communications

2 - Garantir la fiabilité de l'accès

3 - Garantir la confidentialité des données

4 - Garantir la redondance

1

/

2

100%