Dr Mahmoud Hadef

1

Semestre : 3

Unité d’enseignement : UEF 2.1.1

RESEAUX SANS FIL ET

RESEAUX MOBILES

Objectifs de Cours

L’étudiant va devoir apprendre a partir de ce module

les fondements de base pour:

•

2

Contenu de Cours

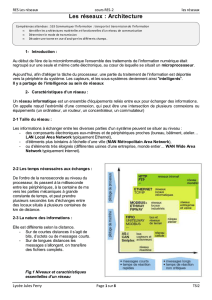

Chapitre 1: Notions sur les Réseaux

•Introduction aux Réseaux

•Le Modèle OSI

•Le Protocol de TCP/IP

•Exemple du Réseau →Ethernet

•Pourquoi Réseau sans fil?

3

Introduction aux Réseaux

•La connectivité peut être implémentée en plusieurs

niveaux.

•Au niveau le plus bas:un réseau consiste en deux

ordinateurs connectés directement l’un al’autre

avec un support physique: câble coaxial, fibre

optique. On appelle ce support un lien.Si le lien

physique connecte deux nœuds, on parle de:un

lien point a point (point to point link).

•Si plusieurs nœuds partagent un lien physique, on

parle d’un lien amultiple accès (multiple access

link).4

Introduction aux Réseaux

•Mais:si tous les nœuds sont directement

connectes l’un al’autre, ou bien les réseaux seraient

tous très limités,ou bien le nombres des fils sortant

de chaque nœuds serait non seulement irréalisable

mais aussi très couteux.

•Solution:

Quelques nœuds ont plus qu’un lien point a point.

•Ces nœuds possèdent un software qui passent

l’information d’un lien a un autre, on appelle un

réseau a commutateur réseaux (switched

network). 5

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

1

/

36

100%