7 Secrets sur le Hacking: Guide de Sécurité Informatique

Telechargé par

_____Rm _____

7 Secrets Sur Le Hacking

7 Secrets Sur Le Hacking – http://www.leblogduhacker.fr/

Ce document est offert gratuitement par le site web Le Blog Du Hacker.

Vous pouvez librement le copier, le partager ou encore l'offrir en cadeau

via un site web par exemple.

Mais vous ne pouvez pas modifier le contenu sans autorisation préalable

ni le vendre directement ou le partager dans des conditions non

autorisées par la loi.

7 Secrets Sur Le Hacking de Michel K est mis à disposition selon les

termes de la licence Creative Commons Attribution - Pas de Modification

3.0 non transposé.

Les autorisations au-delà du champ de cette licence peuvent être

obtenues via http://www.leblogduhacker.fr/contact.

Disclaimer :

Le site web Le Blog Du Hacker dont ce document est issu publie des

informations en ligne dans le but d'apprendre la sécurité

informatique uniquement. Ces informations ne sont en aucun cas

destinées à d'autres fins que la sécurité informatique dans le cadre privé

et ne doivent pas être considérées comme des conseils légaux ou

professionnels. L'utilisateur s’engage à utiliser ces informations sous son

entière responsabilité et dégage l'éditeur de toute responsabilité à cet

égard.

Les termes « hacker » et « pirate » sont souvent confondus (même

volontairement), mais un « hacker éthique » qui apprend pour se

défendre en toute légalité n'a rien à voir avec le pirate (« hacker

malveillant ») qui cause des dommages à autrui.

2

7 Secrets Sur Le Hacking – http://www.leblogduhacker.fr/

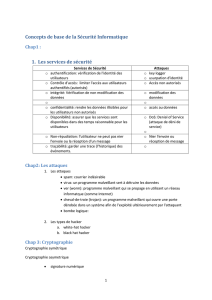

Sommaire

1. Un pirate n'est pas nécessairement un

génie en informatique..........................................................4

2. Utiliser Google vous permet de trouver

énormément d'informations..................................................5

3. Celui (ou celle) qui vous pirate vous connaît

dans 90% des cas et vous en veut.........................................6

4. Vous pouvez vous faire pirater en cliquant sur un

lien anodin, ou là où vous ne pensiez jamais

vous faire pirater.................................................................7

5. Vous ne savez pas toujours que vous êtes piraté(e),

car l'antivirus ne lance pas toujours l'alerte.............................8

6. Vous pouvez potentiellement retrouver le

propriétaire d'un logiciel malveillant.......................................9

7. Le piratage permet potentiellement de gagner beaucoup d'argent,

mais un pirate finit souvent par être repéré et arrêté................10

3

7 Secrets Sur Le Hacking – http://www.leblogduhacker.fr/

1. Un pirate n'est pas nécessairement un génie en

informatique

Si l'on peut se permettre de définir des « vrais » hackers, on parlera

généralement de professionnels certifiés en sécurité informatique

dont le métier consiste à trouver des failles dans les systèmes et à les

sécuriser. On appelle ces personnes des « hackers éthiques ».

On qualifiera également de « certifiés » les hackers simplement reconnus

dans les communautés pour leurs exploits.

Ces hackers certifiés ne constituent qu'un très faible pourcentage des

hackers dans le monde. En conséquence, ce ne sont pas eux qui

viennent vous pirater ! Il faudrait de ce fait appeler les pirates des

« pirates » et non pas des « hackers » dans le sens éthique du terme.

L'expansion des méthodes RAD (Rapid Application Development) a

beaucoup favorisé la création très rapide de programmes malveillants

puissants. Maintenant, n'importe quel internaute disposant d'un manuel

et d'un environnement de développement intégré peut programmer des

logiciels puissants sans connaissances spéciales.

De plus, les codes sources de logiciels espions et autres programmes

malveillants sont trouvables sur la toile assez facilement et sans

débourser un centime.

Cela va même plus loin, les programmes tous faits eux-mêmes sont

souvent distribués et orientés tout public.

Attention : Si cela vous tenterait, sachez que les programmes que vous

téléchargez en pensant pouvoir pirater votre cible sont souvent eux-

mêmes infectés. L'arroseur arrosé en quelque sorte.

On a également inventé le terme « script-kiddy » (« gamin qui utilise les

scripts » en français) pour désigner ce genre de pirates qui utilisent

simplement des programmes trouvés ici et là, se faisant passer pour les

créateurs originaux.

Au sein des communautés de Hacking, un niveau de compétence

intermédiaire à élevé est demandé, apprécié et reconnu. Le hacking

étant bien plus que de savoir utiliser un programme après avoir lu son

mode d'emploi.

4

7 Secrets Sur Le Hacking – http://www.leblogduhacker.fr/

2. Utiliser Google vous permet de trouver

énormément d'informations

N'importe qui peut se faire passer pour un professionnel dans un

domaine très précis peu importe lequel en sachant simplement trouver

les informations au bon endroit et au bon moment.

On appelle communément Doxing (Documents Tracing) le fait de

collecter des informations sur un individu ou une société.

Le célèbre moteur de recherche Google permet de trouver énormément

d'informations très précises. Mais beaucoup d'internautes n'utilisent pas

tout le potentiel de Google.

Parmi les expressions les plus puissantes de Google il y a les

doubles guillemets: "EXPRESSION"

Entourer une expression de ces guillemets permet de chercher les pages

qui contiennent exactement cette expression, et non pas des mots-clés

ou pages similaires.

Vous devinez donc ce qui s'affiche en tapant : "Votre mot de passe est"

La deuxième expression utile est l'astérisque : *

C'est le caractère joker signifiant pour Google « tous les mots ».

Ainsi l'expression « Votre mot de passe * » fonctionnera de la même

manière que dans le premier exemple.

La troisième expression permet d'éliminer un mot clé de la recherche.

Il s'agit du tiret (-) à placer juste avant le mot clé à retirer :

« Wordpress version -4.0.2 » vous assure donc que les résultats

retournés ne seront pas liés à la version 4.0.2 de WordPress.

Vous pouvez également utiliser les mots clés spéciaux comme :

inurl:EXPRESSION

intitle:EXPRESSION

Le premier cas permet de rechercher un mot clé dans une URL et le

deuxième cas permet de rechercher dans le titre d'une page.

Plus d'informations sur l'article complet dédié à ce sujet :

http://www.leblogduhacker.fr/google-hacking/

5

6

6

7

7

8

8

9

9

10

10

11

11

1

/

11

100%