Thèse: Algorithmes bio-inspirés pour la commande de systèmes

Telechargé par

said mahfoud

REPUBLIQUE ALGERIENNE DEMOCRATIQUE ET POPULAIRE

UNIVERSITE DU 20 AOUT 1955 SKIKDA

Faculté de Technologie

Département : Génie Electrique

Thèse

diplôme de :

Doctorat LMD

Spécialité : AUTOMATIQUE

Thème

Algorithmes bio-inspirés appliqués pour la commande

des systèmes

Par : Rochdi BOUCHEBBAT

Soutenu Le : 21/05/2017 Devant Le Jury:

Président LACHOURI Abderrazek Pr Université de Skikda

Rapporteur GHERBI Sofiane MCA Université de Skikda

Examinateur BOUDEN Toufik Pr Université de Jijel

RAMDANI Messaoud Pr Université de Annaba

AHMIDA Zahir MCA Université de Skikda

MEHENAOUI Lamine MCA Université de Skikda

Code : D012117005D

À ma famille

Remerciements

Je remercie ALLAH le tout puissant pour la volonté et la patience qu'il m'a donné tout au

long de mes études.

Je tiens à remercier particulièrement Monsieur Sofiane GHERBI, Maître de conférence à

l'université de Skikda pour la proposition du sujet de cette thèse et pour son soutien tout au

long de ce travail. Merci Monsieur pour vos conseils et la confiance que vous m'avez accordé

au cours de ces années d'encadrement.

Je tiens à remercier chaleureusement, Monsieur Abderazek LACHOURI, Professeur à

l'université de Skikda, d'avoir accepté la présidence du jury de ma soutenance, ainsi que

Messieurs Toufik BOUDEN, Professeur à l'université de Jijel, Messaoud RAMDANI,

Professeur à l'université de Annaba, Lamine MEHENNAOUI Maître de conférence à

l'université de Skikda et Zahir AHMIDA Maître de conférence à l'université de Skikda, qui

ont accepté d'examiner mon manuscrit de thèse.

a offert tout au long de mon Doctorat.

J'adresse un grand merci à mes amis et collègues Abderahmane GANOUCHE, Adel

MAKHBOUCHE, et à tous ceux qui m'ont aidé de près ou de loin durant ces années de

recherche et d'études.

À tous mes enseignants tout le long de ma formation à l'université de Skikda.

R. Bouchebbat …

Résumé -

n effet, la nature trouve toujours des solutions optimales pour sa survie. Dans

-

inspirés dans tous les domaines. Dans cette thèse, on fait une synthèse des différents

algorithmes bio-inspirés récents, et leur potentielle exploitation dans le domaine de

contribution non

négligeable sots à la commande des systèmes soit

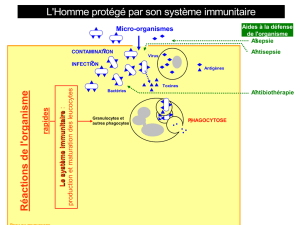

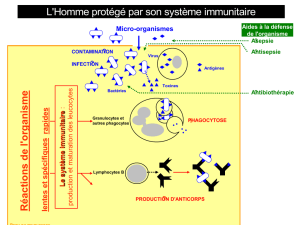

inspiré du système immunitaire peut augmenter de façon substantielle la robu

boucle de commande. Les réseaux de neurones inspirés du fonctionnement du cerveau

sont trouvée

les essaims particulaires ou parles colonies de fourmis. de

ces algorithmes bio-inspirés pour la commande de systèmes particuliers, soumis à diverses

contraintes, montre un apport certain.

Mots-clés - systèmes bio-inspirés, optimisation, commande des systèmes.

Abstract - The observation of natural phenomena has always been a source of inspiration for

the human being; in fact, nature always finds optimal solutions for its survival. In this context,

there has recently been a strong trend towards the use of bio-inspired systems in all fields. In

this thesis, we synthesize the various recent bio-inspired algorithms, and their potential use in

the field of automation. Each of these algorithms, according to its specificity, makes a

significant contribution to the control of systems and to optimization. Indeed, a controller

inspired by the immune system can substantially increase the robustness of a control loop,

neural networks inspired by the functioning of the human brain; bring their adaptability and

their ability to learn. Optimal solutions can be found by bio-inspired optimization algorithms

such as genetic algorithm, optimization by particulate swarms or ant colonies. The application

of these bio-inspired algorithms for the control of particular systems, subjected to various

constraints, shows a certain contribution.

Keywords - Bio-inspired systems, optimization, control systems.

iv

Table des matières

Introduction générale 1

I Généralités sur les systèmes bio-inspirés ............................................................................. 6

I.1 Introduction ...................................................................................................................... 6

I.2 Systèmes bio-inspirés pour la commande ......................................................................... 7

I.2.1 Le système immunitaire artificiel .............................................................................. 7

I.2.1.1 Le système immunitaire biologique .................................................................... 8

I.2.1.2 Principales caractéristiques ................................................................................ 10

I.2.1.3 Principales théories immunitaires ...................................................................... 10

I.2.1.4 Les algorithmes immunitaires artificiels ............................................................ 11

I.2.2 Le système neuronal artificiel .................................................................................. 14

I.2.2.1 Le neurone biologique ...................................................................................... 14

I.2.2.2 Le neurone artificiel .......................................................................................... 15

........................................ 17

I.2.2.4 Architecture du réseau neuronal artificiel ......................................................... 18

-inspirés ......................................................................... 21

I.3.1 Les algorithmes évolutionnaires .............................................................................. 21

I.3.1.1 ..................................................................................... 22

I.3.1.2 La programmation génétique ............................................................................ 23

I.3.1.3 La programmation évolutionnaire ..................................................................... 25

.................................................. 26

..................................... 27

........................................ 35

I.4 Conclusion ...................................................................................................................... 38

II Conception d’une loi de commande robuste inspirée par le système immunitaire ...... 39

II.1 Introduction .................................................................................................................... 39

II.2 La commande robuste .................................................................................................... 39

............. 41

II.3.1 Mécanisme de la rétroaction immunitaire ............................................................... 41

II.3.2 Modélisation de la loi de rétroaction immunitaire .................................................. 42

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

81

81

82

82

83

83

84

84

85

85

86

86

87

87

88

88

89

89

90

90

91

91

92

92

93

93

94

94

95

95

96

96

97

97

98

98

99

99

100

100

101

101

102

102

103

103

104

104

105

105

106

106

107

107

108

108

109

109

110

110

111

111

112

112

113

113

114

114

115

115

116

116

117

117

118

118

119

119

120

120

121

121

122

122

123

123

124

124

125

125

126

126

127

127

128

128

129

129

130

130

1

/

130

100%