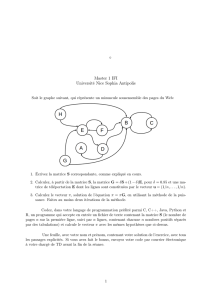

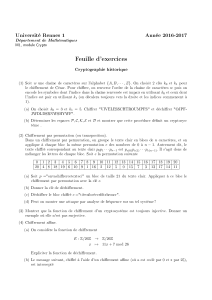

N◦

IP P

P

IP

IP P 5

IP =

9 1 4 10 5 7

13 17 3 2 6 11

18 14 15 20 19 21

22 23 8 12 16 24

IP −1=

2 10 9 3 5 11

6 21 1 4 12 22

7 14 15 23 8 13

17 16 18 19 20 24

k C + +

24

7 3

E E =

11 0 1 2 3

234 56

567 89

8 9 10 11 0

S4 8

3S=

03143647

14254750

14254750

25365061

P I CP I CP I

5P I

P I =

9 1 4 10 5 7

13 17 3 2 6 11

18 14 15 20 19 21

22 23 8 12 16 24

P F CP F CP F

6

P F =

3 17 14 2 7

1941291

20 16 13 10 6

18 15 11 8 5

P

P−1=

18 12 6 23 17 11

5 22 16 10 4 21

15 9 3 20 14 8

2 19 13 7 1 24

C+ +

C+ +

C+ +

1

/

3

100%