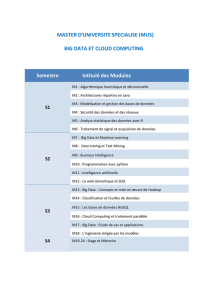

Examen Corrigé: Informatique Répartie, Virtualisation et Cloud

Telechargé par

hbkstudio1

Examen Informatique Répartis corrigé

Question1 :

a) Sécurité : Les deux types d'hyperviseurs garantissent l'isolation des machines virtuelles

individuelles et garantissent ainsi la sécurité et l'encapsulation. Cependant, les hyperviseurs

"bare-metal" sont considérés plus sécurisé, car ils offrent un niveau d'isolation supérieur en

fonction du hardware de l'hyperviseur l'hôte.

b) Coût : Les hyperviseurs hébergés ne sont pas reliés directement au matériel, mais s'exécutant

sur un OS déjà présent sur la machine physique qui consomme donc déjà des ressources.

Au contraire, les hyperviseurs "Bare-Metal" permettent d'allouer tous les ressources disponibles

aux machines virtuelles, car elles sont directement connectées à la couche de matériau. Ceci est

très utile pour la virtualisation de gros serveurs.

Question2 :

a) Le principal intérêt de ces architectures est de partager, distribuer les ressources de manière

efficace et performante. Et pour cela, la plupart des architectures discutées sont basées sur la

virtualisation qui assure l'isolation des ressources.

b) L'isolation des ressources est une technique très courante pour éviter les conflits de

ressources entre les machines virtuelles localisées sur un seul serveur.

L'isolation des ressources garantit que les tentatives accidentelles ou malveillantes d'une

tranche de réseau d'utiliser des ressources d'autres tranches peuvent être détecté.

Question 3 :

a) Le modèle Distributed Computing : De point de vue OSS et BSS Le

modèle Distributed Computing est un modèle qui peut répondre aux besoins

du BSS ("Business Support System" qui encadre la gestion clientèle, la gestion des données

d'une commande, la facturation, la tarification ...).

Car le modèle Distributed Computing est un modèle dans lequel les composants d'un système

logiciel sont partagés entre plusieurs ordinateurs pour améliorer l'efficacité et la performance.

b) Le modèle Ubiquitous Computing : OSS (Opérations Support System) couvre non seulement le

réseau mobile, mais toute la partie fixe et mobile qui constitue la société de réseau, couvrant

les montagnes, les forêts, les lacs, les diffèrent villes pour atteindre tous les clients, dans tous

les types d'appareils, dans tous les types d'endroits. Toutes ces fonctionnalités sont reliées à la

définition du modèle Ubiquitous Computing.

Question 4 :

a) Les développeurs cloud a porté sur l'utilisation de TOSCA, car il est un langage standard

décrivant une topologie des services Web, leurs composants, leurs relations et les processus qui

les prennent en charge. La norme TOSCA comprend des spécifications décrivant les processus de

création ou de modification de services Web.

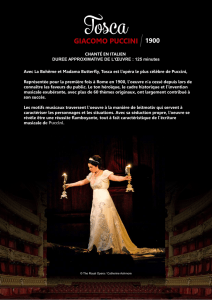

Tosca Mapping :

b) Exemple d'environnement de déploiement : OpenTOSCA est un environnement d'exécution

TOSCA permettant de déployer et de gérer des applications cloud. Il permet l’approvisionnement

automatisé des applications modélisées à l’aide de TOSCA.

La forte contrainte de TOSCA, est que les composants logiciels de l'application sont

nécessairement construits à l'avance.

c) TOSCA automatise le provisionnement des services à l'aide d'outils basés sur des règles Il

vous permet de configurer, provisionner, déployer des environnements de développement,

d’intégrer la gestion des services et d’ajouter des tâches de gestion, de surveillance, de

sauvegarde et de sécurité en quelques minutes.

Question 5 :

a) L'équipe des architectes doit concevoir une architecture des besoins actuels et futurs de

l’entreprise (IoT, big data, IA…) Relatif à l’environnement de travail, virtualisation des postes

de travail et serveurs. Etude de le portail utilisateur permet d’accéder aux services proposés

par l'entreprise d'une manière rapide et facile. Mesurer et gérer les risques de sécurité de

stockage et la gestion des données ainsi que la mise en place des solutions requises par les

comptabilités.

b) Cloud Privé par service

1

/

2

100%