Enoncé

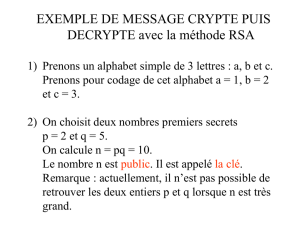

n= 319 e= 11

•319 = 11 ×29 1011 = 263 (mod 319) 2632= 216 ×319 + 265

•1333= 12 (mod 319) 13325 = 133 (mod 319)

•112= 121 (mod 280) 114= 81 (mod 280) 118= 121 (mod 280) 1116 = 81

(mod 280)

•95 = 64 + 31 81.11 = 51 (mod 280) 81.121 = 1 (mod 280)

M= 100

d e

M0= 133

625

(n, e)e= 3

n

e

(nW,3) (nJ,3) (nA,3)

x0≤x < nW, nJ, nA

x3mod nWx3mod nJx3

mod nAx

a k

ba1/kcO(log2a)

c

c=meAmod nAc

0< r < nAx reAmod nA

y x.c mod nA

y u =ydA

mod nA

m

u.r−1mod nA

n

(eA, dA) (eB, dB)eAeB

m

cA=meAmod nAcB=meBmod nB

m

m

eAeB

a b a 6= 0

b x x2≡amod b.

x a b

p q n =p.q

Z/nZ?

x2≡amod b(b−x)2≡amod b

a n a p

q

a6= 0 p x y =p−x

aZ/nZa p q

x1n−x1x2n−x2

(Z/pZ?,×)p−1

2

p

Z/nZ?

a < n

x a 6= 0 n

n

x1x2

(n−x1) (n−x2)a n

n

u=x1−x2mod n v =x1+x2mod n u.v ≡0 mod n

1≤u, v < n

p q n u v

n

Z/nZ(x) = x2mod n

n=pq

p q

xA< n a =x2

A

mod n n a

xA

n

r

y=r2mod n z =xA.r mod n

y z

a.y −z2= 0 mod n

r xA

z y =z2/a

mod n

r y =r2mod n y

b∈ {0,1}b

z=r y n

z=xA.r mod n y.m

mod n

y.ab−z2= 0 mod n

k

1

/

4

100%