(a) Pourquoi est-il utile de mettre un fanion au début et à

Génie électrique

Session S6

APP 3

Semaines 4 et 5

Introduction aux réseaux, aux

protocoles et au multiplexage

Guide du formateur

Solutionnaire du procédural 2

Département de génie électrique

et de génie informatique

Faculté de génie

Université de Sherbrooke

Note : En vue d’alléger le texte, le masculin est utilisé pour désigner les femmes et les hommes.

Document « S6e_APP3_Guide_du Formateur_Procedural_2.doc »

Version 1, avril 2009

Rédigé par Noël Boutin, Wajdi Elleuch et Samuel Richard

Tous droits réservés 2009

Département de génie électrique et de génie informatique,

Université de Sherbrooke.

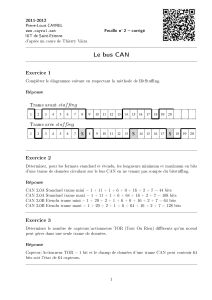

No.1

(a) Pourquoi est-il utile de mettre un fanion au début et à la fin pour délimiter une

trame plutôt que de mettre un seul fanion à la fin, par exemple?

Réponse :

Lorsque le flux de trames n’est pas régulier, c’est-à-dire lorsque la trame

suivante ne se présente pas immédiatement, il faut bien signaler le début de la

trame suivante par un fanion, afin que le récepteur puisse se synchroniser et

déclencher sa réception. Il est beaucoup plus simple pour implémenter le

protocole, d’insérer systématiquement dans chaque trame un fanion de début

et un fanion de fin

(b) Comment se présente le fanion d’une longueur d’un octet fréquemment utilisé

pour des systèmes dans lesquels les trames sont de longueur quelconque?

Réponse :

01111110

(c) Lorsque le champ de données utiles à transmettre d’une trame de longueur

quelconque comporte une suite de bits similaires à celle des fanions utilisés,

qu’est-il convenu de faire pour que le récepteur n’interprète pas cette suite

comme étant un fanion?

Réponse :

On fait du remplissage de bits, c’est-à-dire que lorsque la couche liaison de

données source détecte cinq 1 consécutifs dans les données à transmettre, elle

ajoute à leur suite un bit 0 avant d’envoyer le flux de bits sur la ligne. Quand le

récepteur reçoit cinq bits 1 consécutifs suivis d’un bit 0, il enlève ce dernier.

No. 2

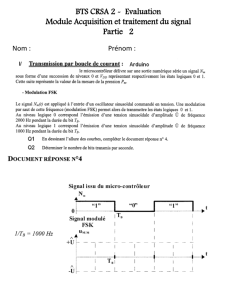

L’IEEE a normalisé un certain nombre de réseaux locaux (LAN) et métropolitains (MAN) sous la

désignation globale IEEE 802. Comme l’illustre la figure suivante, ces normes divisent la couche

de liaison de données en deux sous couches, la couche MAC (medium Access Control) et la sous

couche LLC (Logical Link Control).

Les trames de la sous couche MAC se présentent sous la forme suivante :

(a) À quoi sert le préambule (PRE) de 7 octets et de quoi est-il formé?

Réponse :

Ce préambule permet à l’horloge du récepteur de se synchroniser. Le préambule

comporte une suite de 8 octets, chacun formé de la suite de bits 10101010, en bande

de base, codée en Manchester, produisant ainsi une onde carrée de 10 MHz pendant

6,4 µsec.

(b) À quoi sert le délimiteur de début de trame (SFD) et de quoi est-il composé?

Réponse :

Le délimiteur de trame comporte 1 octet formé de la suite de bits 10101011. Les deux

derniers bits consécutifs à 1 servent à indiquer au récepteur que le prochain bit est le

début de l’adresse de destination.

(c) La norme 802.3 permet-elle l’envoi d’un même message à plusieurs destinataires?

Réponse :

Oui, le bit de plus fort poids de l’adresse de destination est à 0 pour une adresse à 1

destinataire, et à 1 pour une adresse de groupe (pré établi d’avance). Si tous les bits

de l’adresse sont à 1, toutes les stations du réseau la reçoivent.

(d) Expliquer en quoi consiste le protocole de gestion d’accès CSMA/CD utilisé sur un réseau

Ethernet.

Réponse :

La norme 802.3 utilise un protocole de gestion d’accès de type CSMA/CD, c’est-à-dire

Carrier Sense Multiple Access with Collision Detection. Un transceiver désirant

transmettre une trame écoute sur le canal pour voir s’il est libre de toute

transmission. Si oui, il débute son envoi tout en continuant d’écouter. Lorsque son

envoi de trame est terminé, il prend pour acquis que tout c’est bien passé. Par contre,

lorsqu’il détecte une collision, il cesse de transmettre sa trame, attend un temps

aléatoire et recommence le processus à nouveau.

(e) Expliquer pourquoi la norme IEEE 802.3 impose une longueur minimale de champ de

données (Data) de 46 octets, incluant le champ de remplissage (Pad) utilisé pour

compléter la longueur minimale lorsque les données à transmettre ne suffisent pas.

Réponse :

Historiquement, pour le 10Base5, la longueur maximale du réseau fut fixée, comme

compromis, à 2,5 Km (500 mètres par segment reliés à chaque 500 mètres par un

répéteur) et le débit à 10 Mbits/sec, transmis sur un gros câble coaxial jaune RG11

dont la vitesse de propagation est de l’ordre de 200 m / µsec.

La pire situation de détection de collision survient lorsque 2 transceivers localisés

chacun à une des extrémités opposées du réseau tentent de transmettre

simultanément. En même temps qu’ils débutent leur transmission, les transceivers

sont aussi à l’écoute de se qui se passent sur le réseau. Lorsqu’une trame part à

l’instant zéro d’un bout du réseau, ça prend environ 12,5 µsec avant que le premier bit

atteigne l’autre extrémité. Si juste avant qu’elle arrive à l’autre bout, l’autre

transceiver se met transmettre, il détecte alors l’arrivée de la trame, interrompt son

entreprise et transmet un signal de brouillage de 48 bits. Avant que ce signal soit

perçu par le premier transceiver, ça prend environ 12,5 µsec. Donc, il faut que la trame

dure au moins 50 µsec pour ne pas que le premier transceiver ait eu le temps de

terminer la transmission de sa trame avant qu’il détecte la collision. Avec un débit de

10 Mbits/sec, chaque bit dure 0,1 µsec. Il faut donc une trame de longueur minimale

de 500 bits, soit 62,5 octets. Par sécurité, la longueur minimale retenue fut de 64

octets.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

1

/

14

100%