Cyber Sécurité dans les

entreprises industrielles

Décembre 2017

Carthage Cyber Security ARENA 2017

Cité des Sciences – Décembre 2017

Ahmed-Foued HAMED

RSSI –Groupe Chimique Tunisien

Un impact considérable

•L’an 2000 en Australie

Vitek BODEN consultant sur un projet de traitement d’eau

auquel on avait refusé l’embauche définitive apu pénétrer

dans le système informatique d’une installation de

traitement d’eaux usées et provoquer la décharge d’un

million de litres d’eaux usées dans l’environnement.

Impact environnemental

Impact sur l’image de marque

Impact sur le business

Un impact considérable

•L’an 2010 en Iran

Un ver dénommé Stuxnet s’attaque aux centrifugeuses

iraniennes d’enrichissement d’uranium.

30.000 Ordinateurs ont été touchés en Iran, qui étaient

utilisés comme base d’attaque pour la reprogrammation des

système de contrôle & commande des stations nucléaires.

1000 Centrifugeuses / 9000 du site nucléaire de Natanz ont

été impactées

Nuisance à des programmes

stratégiques nationaux

Arme numérique pour

subvenir à des intérêts

politiques

Un impact considérable

•Décembre 2016 en Ukraine

La nuit du 17 au 18 Décembre 2016 et pendant 1h, blackout

électrique touchant 1/5 de la ville de Kiev.

700.000 Foyers de la région ouest de Kiev ont plongé dans le noir.

Un malware baptisé Industroyer aété identifié comme cause de la

cyber attaque ayant pour cible les Industrial Control Systems.

Menace contre la vie humaine

Complexification des

techniques d’attaques:

++ automatisées

--traçables

Terminologie

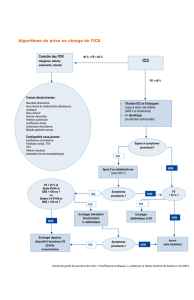

•ICS : Industrial Control System

Constructeurs : Siemens, Schenider, ABB..

•SCADA : Supervisory Control & Data Acquisition

Un système de télégestion en temps réel permettant le

contrôle et la commande des systèmes industriels

•DCS : Distributed Control System

Un ICS conçu pour un déploiement réparti

•PLC : Programmable Logic Controller

Un automate programmable

6

6

7

7

8

8

9

9

10

10

11

11

12

12

1

/

12

100%