Cybersécurité : un enjeu crucial dans le domaine des DM

24 3 2017

Cybersécurité : un enjeu crucial dans

le domaine des DM connectés

Le développement de l'Internet des Objets Médicaux s'accompagne du besoin

crucial de se prémunir de cyberattaques potentielles. LCIE Bureau Veritas

décrit dans cet article les trois vecteurs d'attaques possibles en invitant les

fabricants de DM à prendre les mesures qui s'imposent pour éviter le pire.

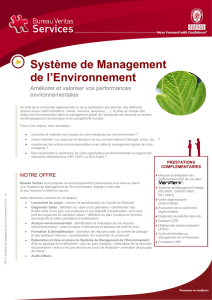

Dans le cadre de l’IoT médical, il

existe 3 vecteurs de cyberattaque

potentiels.

Source : LCIE

L

es transferts massifs d'informations liés au dé-

ferlement des produits connectés, générale-

ment au moyen de technologies existantes

(Cellulaire, LoRa, Wifi, Zigbee, Bluetooth…), ouvrent

des enjeux industriels énormes.

Le secteur médical est particulièrement concerné

au regard du caractère parfois critique des données

échangées. On parle ici d'IoM pour Internet des

Objets Médicaux. Le concept désigne la collection

d'applications de soins de santé et de dispositifs

médicaux connectés à des systèmes informatiques.

Il s'agit, pour les DM communicants, de permettre

la transmission efficace des données critiques pour

assurer des soins personnalisés.

Les exemples d'application de l'IoM incluent :

W la surveillance à distance des patients avec des

conditions chroniques ou à long terme,

W le suivi des ordonnances de médication des pa-

tients et l'emplacement des patients admis dans

les hôpitaux,

W

les dispositifs portables des patients, qui peuvent

envoyer l'information aux soignants,

W

les pompes à perfusion qui se connectent aux

tableaux de bord analytiques et aux lits d'hôpi-

taux équipés de capteurs qui mesurent les signes

vitaux des patients.

L'augmentation rapide des flux de données numé-

riques impose des mesures de sécurisation des

systèmes d’information. Leur maîtrise constitue

une composante importante qui rend indispen-

sable le développement de solutions de tests et de

certification dans l'optique de réduire les risques.

L’un des principaux problèmes et blocages dans

le déploiement massif de dispositifs IoM est le

George Caraiman, chef de

projet Études et Méthode,

LCIE Bureau Veritas

DOSSIER ÉLECTRONIQUE ET E-SANTÉ

3 2017 25

ÉLECTRONIQUE ET E-SANTÉ DOSSIER

TESTS DE CYBERSÉCURITÉ

Une solution signée LCIE Bureau Veritas

Ayant identifié l'interface des DM

comme le vecteur d'attaque poten-

tielle le plus critique, LCIE Bureau

Veritas a développé une solution de

test présentée lors du World Mobile

Congress, qui s’est tenu à Barce-

lone en février dernier.

Les essais proposés porteront

sur les fonctions de sécurité des

appareils et sous-systèmes, par le

biais d’une évaluation approfondie

des interfaces physiques (USB, Wifi,

Bluetooth, etc.) et des logiciels

embarqués. Un outil automatisé a

été développé en conséquence.

Les tests de validation sont basés

sur des techniques de Misuse et

d’Abuse qui se concentrent sur les

interfaces physiques du dispositif.

La procédure d’essai suppose en

effet que tout attaquant peut accé-

der aux connexions physiques du

dispositif médical, sans nécessaire-

ment être capable d'accéder au

dispositif lui-même.

Cette offre d'évaluation de la

cybersécurité, avec rapport d'essais

à l'appui, permettra de détecter

d’éventuelles vulnérabilités à partir

d’un profil de sécurité spécifique à

l’interface de communication du

dispositif médical.

manque d’un cadre normatif qui peut garantir leur

utilisation sûre et sécurisée.

Pour ces nouvelles applications, les caractéris-

tiques de cybersécurité ne devraient pas être consi-

dérées comme des mesures facultatives par les

fabricants. Il est important qu'elles fassent partie

du système global, intégrées dès le début dans la

spécification de l’architecture système.

Le but de la cybersécurité est de protéger les ac-

tifs que sont les fonctions (protection des fonctions

contre la manipulation involontaire ou illégale) et

les données (informations personnelles et confi-

dentielles).

Trois vecteurs d’attaques possibles

Plusieurs vecteurs d’attaques peuvent être identi-

fiés et chacun, à son niveau de risque, peut offrir

l’accès à différentes fonctions plus ou moins cri-

tiques. Le premier vecteur est le réseau des équi-

pements IoM connectés à l’internet (service télé-

santé). Le deuxième est le logiciel de gestion d’un

ou de plusieurs dispositifs (application, site internet

spécifique, etc).

Ces deux vecteurs d’attaques sont inter-reliés et

relativement faciles d’accès. Un attaquant pourrait

rechercher sur internet les passerelles accessibles

et avoir accès aux informations confidentielles du

patient, falsifier ou effacer les dossiers médicaux.

Mais il peut aussi prendre le contrôle du système

afin de modifier les dosages ou des configurations

d’équipements, tels que des respirateurs ou des

pompes à insuline. Dans la pire configuration pos-

sible, les patients utilisant ces équipements

peuvent être en danger de mort.

Le troisième vecteur d’attaque se situe au niveau

des DM eux-mêmes. C'est le niveau le plus difficile

d’accès, car l’attaquant doit être connecté physi-

quement aux dispositifs via leurs interfaces de

connexions. Les plus sensibles sont les interfaces

sans fil longue portée (Wifi, Lora, Cellulaire, etc).

Mais les interfaces filaires ne doivent pas être né-

gligées (Ethernet, etc). En tout cas, le résultat le plus

probable des attaques par ce biais est la mise en

danger de la vie du patient. pr

www.lcie.fr

•

1

/

2

100%