Les mots de passe.

Introduction à la sécurité informatique

Objectif du cours.

Connaître les différentes approches de la sécurité.

Connaître les principes de base pour sécuriser les systèmes informatiques.

Savoir expliquer en détail : le RAID, les sauvegardes, le principe de redondance.

1- Les différentes approches de la sécurité.

Ce qu'il faut protéger.

- Disponibilité : s'assurer que les différentes ressources (données, logiciels et

ordinateurs, réseaux internes et externes) restent disponibles pour pouvoir travailler

avec.

- Intégrité : s'assurer que les informations ne subissent aucune altération (malveillante

ou accidentelle), pendant leur stockage et pendant leur transmission.

- Confidentialité : s'assurer que les tiers non autorisées ne puissent pas consulter les

informations qui ne les concernent pas.

- La sécurité informatique a également pour but d'assurer la non-répudiation (permet

d'empêcher à une personne de nier le fait qu'elle a effectué une opération telle que

l'envoi d'un message, la passation d'une commande, etc.).

Extrait de l'étude de cas Métropole 2002 - Option DA (JMS)

Question 1.3

Dire quels éléments sont nécessaires pour assurer la sécurité des moyens informatiques mis en œuvre

dans ce réseau local.

Correction officielle :

La sécurité des moyens informatiques répond à trois problématiques :

Disponibilité :

La sécurité de fonctionnement du serveur est assurée par un onduleur qui le protège des coupures

d’alimentation. Le choix dépend de la puissance et de la technologie (on line ou off line). En outre le

serveur peut être équipé d’un système de disque en miroir. Une sauvegarde journalière des données

du serveur sera mise en place et nécessite l’achat d’un lecteur de disque amovible d’une capacité

adaptée au serveur.

Intégrité :

La présence d’un antivirus sur chaque station du réseau permet de lutter contre les dégradations

logicielles, il faut que la version de l’antivirus soit à jour.

Confidentialité :

Les utilisateurs seront identifiés par un nom et un mot de passe. Des droits sont associés à chaque

utilisateur sur les ressources.

On devra trouver des éléments de sécurité logique (2,5 points) et de sécurité physique (2,5 points)

Les différents types de moyens à mettre en œuvre pour assurer la sécurité.

Moyens logiciels :

logiciels anti-virus,

firewalls logiciels,

RAID logiciel (c'est à dire géré par le système d'exploitation)

etc.

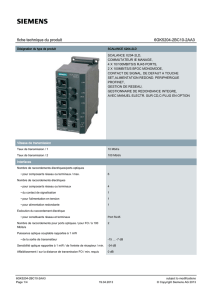

Moyens matériels :

périphériques de sauvegardes,

RAID matériel (c'est à dire géré par un contrôleur)

redondance (détail ci-dessous),

onduleurs,

firewalls matériels,

etc.

Moyens logiques :

authentification,

cryptage,

procédures de rappel automatique,

etc.

Extrait de l'étude de cas Métropole 2003 - Option ARLE (Cas Ludo)

Question 1.1

Citer les dispositifs matériels permettant de sécuriser les nouveaux serveurs afin qu’ils répondent à

l’exigence de continuité du service rendu qui est exprimée dans le cahier des charges.

Extrait de l'étude de cas Nouméa 2003 - Option DA (cas Anabio)

Question 4.1

Proposer une liste des différents matériels et des différents logiciels qui vous semblent nécessaires

pour répondre à ce souci de sécurité relatif à la mise en place d’un intranet et d’un accès à Internet.

Expliquer la fonction de chacun des composants. La réponse n'excédera pas dix lignes.

Les risques (classification d'après CLUSIF).

Accidents : pannes, catastrophes naturelles, incendies, etc.

Malveillances : piratage, vol, etc.

Erreurs humaines : erreurs d'utilisation des logiciels, erreurs de conception des logiciels

(bogues).

2 - Les mots de passe.

Cf. document La sécurité commence par un bon mot de passe

Les mots de passe forts sont une condition préalable à une bonne sécurité.

Malheureusement, il est fréquent de trouver des mots de passe : faibles, par défaut,

écrits sous le clavier ou sur l'écran, etc.

Un mot de passe fort est long, et constitué de caractères variés : lettres en minuscule,

en majuscule, chiffres, caractères spéciaux (par exemple : þ que j'obtiens avec Alt-

231).

Il est important d'avoir une bonne politique de sécurité :

o sensibiliser le personnel à l'importance du mot de passe : sa complexité et sa

confidentialité.

o paramétrer le serveur pour qu'il n'accepte pas les mots de passe faibles

o utiliser des outils de crackage de mots de passe (par exemple : John the ripper

pour Unix, LCP5 ou SAMInside pour Windows, etc.) pour déceler, dans son

réseau, les mots de passe faibles.

o certains recommandent de changer de mot de passe régulièrement.

o certains recommandent d'utiliser des mots de passe différents pour chaque

authentification.

3 - Les différentes catégories de logiciels malveillants.

Le terme malware (en français : maliciel) désigne l'ensemble des logiciels

malveillants, créés pour nuire aux systèmes informatiques ou aux utilisateurs. On les

classe en différentes catégories selon :

o leur mode de propagation,

o leur mode de déclenchement,

o les dégâts occasionnés, ou autres conséquences (la "charge utile").

Les différentes catégories de logiciels malveillants sont :

o les vers (worm) et les virus : ils sont capables de s'auto-répliquer. Ils peuvent se

modifier pendant la réplication, pour essayer de contourner les protections anti-

virus (on parle alors de virus polymorphe). Le vers est indépendant et se propage

par les réseaux, alors que le virus dépend d'un hôte (exécutable, document, etc.).

o les chevaux de Troie (ou Trojan Horse) : c'est un logiciel malveillant caché dans

un logiciel d'apparence inoffensive (jeu ou utilitaire). Ils sont différents des virus

dans la mesure où ils n'ont pas de fonction d'auto-réplication.

o Les portes dérobées (ou backdoors) : un cas particulier de cheval de Troie. Le

logiciel malveillant permet au pirate de prendre le contrôle de l'ordinateur à

distance.

o Les logiciels espions (ou spyware) : un cas particulier de cheval de Troie. Le

logiciel malveillant va envoyer au pirate des informations confidentielles trouvée

sur l'ordinateur infecté (mots de passe, historique de navigation, etc.)

o Les composeurs (ou dialers) : c'est un logiciel malveillant qui, si l'ordinateur est

connecté au réseau téléphonique grâce à un modem RTC, va composer

automatiquement des numéros de téléphone surtaxés.

o Les publiciels (ou adware) : c'est un logiciel malveillant qui va régulièrement

ouvrir des fenêtres de publicité sur l'ordinateur infecté.

o Les canulars (ou hoax) : se sont des courriers électroniques sans conséquences

techniques, répandant des informations erronées. Leur seule conséquence est de

saturer les serveurs de messages inutiles.

4 - Les attaques provenant d'Internet.

Avec la généralisation des connexions à Internet et de son utilisation, on voit apparaître de

nouveaux problèmes :

o Les spams :

Qu'est-ce que c'est ? Des courriers publicitaires non sollicités, ne

respectant pas les lois sur la protection de la vie privée (loi Informatique

et Liberté).

Comment s'en protéger : en installant un logiciel anti-spam, en activant

le filtrage spam chez son fournisseur d'adresse électronique, en activant

le filtre antispam sur son logiciel de messagerie, etc.

o Les virus envoyés par mail :

Qu'est-ce que c'est ? Des courriers contenant une pièce jointe, qu'on

vous incite à ouvrir. La pièce jointe contient un virus, ou un keylogger,

etc.

Comment s'en protéger ? En installant un logiciel antivirus, ou en

activant le filtre antivirus du logiciel de messagerie.

o Le phishing :

Qu'est-ce que c'est ? Des courriers se faisant passer pour une banque, ou

pour PayPal. Ils vous redirigent vers un site frauduleux, semblable à

celui de la banque. Le but est de vous extorquer vos identifiants

bancaires, pour détourner votre argent.

Comment s'en protéger ? En activant le filtre antiphishing des

navigateurs, en étant vigilant (vérifier que le site de destination ait la

bonne URL, soit crypté par SSL et ait un certificat valide).

o Le DOS (Deny Of Service) et DDOS (Distributed Deny Of Service)

o Les attaques sur les ports ouverts :

Qu'est-ce que c'est ? Comme vous partagez certains services dans votre

réseau local (imprimante, partage de fichiers), vous les partagez

également sur Internet.

Comment s'en protéger ? En se mettant derrière un routeur, ou en

installant un firewall.

(montrer le firewall de Windows).

Extrait de l'étude de cas de secours Métropole 2005 - Option DA (cas Media35)

Le routeur ADSL met en œuvre le mécanisme de translation d’adresse réseau (NAT - Network Address

Translation).

Travail à faire

3.3 Expliquer en quoi ce mécanisme est utile pour la sécurité de l’entreprise.

5 - Le social engineering.

Un mode d'attaque original car non technique, mais toutefois très efficace : il consiste

à sous-tirer des informations ou à altérer le fonctionnement d'un système informatique,

directement auprès d'une personne, en essayant de gagner la confiance de cette

personne, ou en abusant de sa crédulité.

Le phishing est considéré comme faisant parti du Social Engineering.

6 - Principe de redondance, un élément de sécurité essentiel.

Airbus A380 : "Tous les calculs qui entrent en œuvre dans le fonctionnement de l'appareil

possèdent un niveau de redondance qui dépend de leur importance et de la tolérance de

défaillance admise. L'Agence Européenne de la Sécurité Aérienne a défini un niveau de sûreté

des équipements draconiens. Le risque que la panne d'un seul instrument de l'avion puisse

conduire à une catastrophe majeure doit être inférieur à 10-9 ! Les systèmes sont dits

"redondants et dissimilaires", ce qui signifie qu'ils fonctionnent de la même manière, mais

sont conçus différemment. Ceci pour éviter que le système redondant soit affecté par le même

dysfonctionnement que celui qu'il doit remplacer (d'après l'Ordinateur Individuel, décembre

2009).

Redondance des alimentations.

Redondance des disques (RAID, Redundant Array of Inexpensive Disks).

Redondance des serveurs d'authentification.

Redondance des serveurs d'application :

o clustering de serveurs.

6

6

7

7

8

8

1

/

8

100%