Le cheval de Troie

ECCSA

Rue Georges Simenon, 13

4000 LIEGE

Le cheval de Troie

Mengual Garcia Rémy

Maesen Andy

6U Info

Année scolaire:2011-2012

Le cheval de Troie Page1

Histoire

Les chevaux de Troie informatiques tirent leur nom de la légende dans l'Iliade sur la méthode

utilisée par les grecs pour conquérir la ville de Troie: le héros Ulysse fait construire un

immense cheval de bois qu'il place devant les portes de Troie et dans lequel il se cache avec

ses alliés. Lorsque les Troyens découvrent ce cheval ils sont persuadés qu'il s'agit d'un cadeau

et le font entrer dans leur ville. Une fois la nuit tombée, Ulysse et ses compagnons sortent de

leur cachette et ouvrent les portes de la ville au reste de l'armée qui pille la ville et massacre

les Troyens. le premier cheval de Troie informatique se présentait comme un jeu ou une

application d'apparence légitime, mais une fois installé, il endommageait en fait l'ordinateur

hôte.

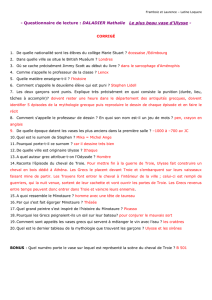

Qu'est-ce qu'un cheval de Troie?

On appelle "Cheval de Troie" un programme informatique effectuant des opérations à l'insu

de l'utilisateur.

Le cheval de Troie est un programme pouvant ouvrir les ports de la machine, c'est-à-dire

permettant à son concepteur de s'introduire sur votre machine par le réseau en ouvrant une

porte dérobée. C'est la raison pour laquelle on parle généralement de backdoor (littéralement

porte de derrière).

Un peu comme le virus, le cheval de Troie est un programme nuisible placé dans un

programme sain (imaginez une fausse commande de listage des fichiers, qui détruit les

fichiers au-lieu d'en afficher la liste).

Fonctionnement du cheval de Troie

Un cheval de Troie est un logiciel malveillant qui permet à un hacker de perturber le

fonctionnement d'un ordinateur ou d'en prendre le contrôle. Pour faire entrer ce programme

espion, le pirate envoie le plus souvent un mail à la personne dont il cherche à infiltrer

l'ordinateur et met son «cheval» en pièce jointe. L'ouverture de ce fichier (extension .rar,

.zip, .dll, .exe, etc) lance en toute discrétion l'installation du mouchard sur la machine. Celui-

ci va généralement se cacher dans la partie immergée - les fichiers système - de l'iceberg que

constitue le système d'exploitation (Windows, Linux, MacOS). Pour une plus grande

discrétion, le fichier d'installation du cheval de Troie («Trojan horse» en anglais) est parfois

dissimulé dans un fichier ou un programme qui fonctionne tout à fait normalement - un jeu

par exemple.

Après avoir été installé par la victime, le logiciel se lance ensuite de manière automatique au

démarrage de la machine sous un nom générique, identique à ceux des nombreux processus

qui permettent le bon fonctionnement d'un ordinateur.

A chaque fois qu'il est opérationnel, le «cheval» envoie un message au pirate par Internet pour

le prévenir. Suivant la manière dont le mouchard est programmé, le hacker pourra, grâce à un

autre logiciel installé sur sa propre machine :

•fouiller et surveiller l'ordinateur de sa victime pour débusquer automatiquement

Le cheval de Troie Page2

certaines informations (mots de passe, codes bancaires, etc) et les envoyer vers

n'importe quel ordinateur extérieur ;

•détruire des données pour déranger le fonctionnement d'un ordinateur ;

•lancer des procédures automatiques comme, par exemple, des envois de mails massifs

(«spamming») ;

•permettre au pirate d'entrer dans la machine pour y consulter des documents ou en

prendre le contrôle (le piratage du ministère des Finances semble appartenir à cette

catégorie).

Méthode du pirate

Le principe du cheval de Troie est généralement d'ouvrir un port de votre machine pour

permettre à un pirate d'en prendre le contrôle. le but du pirate est dans un premier temps

d'infecter votre machine en vous faisant ouvrir un fichier infecté contenant le troyen et dans

un second temps d'accéder à votre machine par le port qu'il a ouvert.

Toutefois pour pouvoir s'infiltrer sur votre machine, le pirate doit généralement en connaître

l'adresse IP:

•Soit vous avez une adresse IP fixe (cas d'une entreprise ou bien parfois de particuliers

connecté par câble, ...) auquel l'adresse IP peut être facilement récupérée.

•Soit votre adresse IP est dynamique (affectée à chaque connexion), c'est le cas pour les

connexions par modem, auquel le pirate doit scanner des adresses IP au hasard afin de

déceler les adresses IP correspondant à des machines infectées.

Types et leur mode opératoires

Les chevaux de Troie se répartissent en plusieurs sous-catégories, et ont chacune leur mode de

fonctionnement:

•Les portes dérobées sont les plus dangereux et les plus répandus des chevaux de Troie.

Il s'agit d'un utilitaire d'administration à distance permettant à l'attaquant de prendre le

contrôle des ordinateurs infectés via un LAN ou Internet. Leur fonctionnement est

similaire à ceux des programmes d'administration à distance légitimes à la différence

que la porte dérobée est installée et exécutée sans le consentement de l'utilisateur. Une

fois exécutée, elle surveille le système local de l'ordinateur et n’apparaît que rarement

dans le journal des applications actives. Elle peut notamment envoyer, réceptionner,

exécuter, supprimer des fichiers ou des dossiers, ainsi que redémarrer la machine. Son

objectif est de récupérer des informations confidentielles, exécuter un code malicieux,

détruire des données, inclure l'ordinateur dans des réseaux de bots, etc. Les portes

dérobées combinent les fonctions de la plupart des autres types de chevaux de Troie.

Certaines variantes de portes dérobées sont capables de se déplacer, mais uniquement

lorsqu'elles en reçoivent la commande de l'attaquant.

•Les chevaux de Troie PSW recherchent les fichiers système qui contiennent des

informations confidentielles (comme les mots de passe, les détails du système, les

adresses IP, les mots de passe pour les jeux en ligne, etc.) puis envoient les données

recueillies à la personne mal-intentionnée par mail.

•Les chevaux de Troie cliqueurs redirigent les utilisateurs vers des sites Web ou d'autres

Le cheval de Troie Page3

ressources Internet. Pour cela, ils peuvent notamment détourner le fichier hosts (sous

Windows). Ils ont pour but d'augmenter le trafic sur un site Web, à des fins

publicitaires ; d'organiser une attaque par déni de service ; ou de conduire le

navigateur web vers une ressource infectée (par des virus, chevaux de Troie, etc.).

•Les chevaux de Troie droppers installent d'autres logiciels malveillants à l'insu de

l'utilisateur. Le dropper contient un code permettant l'installation et l'exécution de tous

les fichiers qui constituent la charge utile. Il l'installe sans afficher d'avertissement ou

de message d'erreur (dans un fichier archivé ou dans le système d'exploitation). Cette

charge utile renferme généralement d'autres chevaux de Troie et un canular (blagues,

jeux, images, etc.), qui lui, a pour but de détourner l'attention de l'utilisateur ou à lui

faire croire que l'activité du dropper est inoffensive.

•Les chevaux de Troie proxy servent de serveur proxy. Ils sont particulièrement

utilisées pour diffuser massivement des messages électroniques de spam.

•Les chevaux de Troie espions sont des logiciels espions et des d'enregistrement des

frappes, qui surveillent et enregistrent les activités de l'utilisateur sur l'ordinateur, puis

transmettent les informations obtenues (frappes du clavier, captures d'écran, journal

des applications actives, etc.) à l'attaquant.

•Les chevaux de Troie notificateurs sont inclus dans la plupart des chevaux de Troie. Ils

confirment à leurs auteurs la réussite d'une infection et leur envoient (par mail ou ICQ)

des informations dérobées (adresse IP, ports ouverts, adresses de courrier électronique,

etc.) sur l'ordinateur attaqué.

•Les bombes d'archives sont des fichiers archivés infectés, codés pour saboter

l'utilitaire de décompression (par exemple, Winrar ou Winzip) qui tente de l'ouvrir.

Son explosion entraîne le ralentissement ou le plantage de l'ordinateur, et peut

également noyer le disque avec des données inutiles. Ces bombes sont

particulièrement dangereuses pour les serveurs.

•Les Man in the Browser(en) infectent les navigateurs web.

Les symptômes

•Activité anormale du modem, de la carte réseau ou du disque dur (des données sont

chargées en l'absence d'activité de la part de l'utilisateur)

•Réactions curieuses de la souris

•Ouvertures impromptues de programmes, du lecteur CD/DVD

•Plantages répétés

•Redémarrage répété du système

préventions et luttes

Pour lutter contre ce genre de programme malveillant, l'utilisation d'un antivirus et d'un pare-

feu peut s'avérer efficace. Dans certains cas, l'utilisateur peut se retrouver obligé de démarrer

sur un autre système d'exploitation, puis de redémarrer en mode sans échec pour pouvoir

reprendre la main. Il faut ensuite utiliser un anti-malware (par exemple: Malwarebytes' Anti-

Malware).Un cheval de Troie n'est pas nécessairement un virus, dans la mesure où son but

n'est pas de se reproduire pour infecter d'autres machines. Par contre certains virus peuvent

également être des chevaux de Troie, c'est-à-dire se propager comme un virus et ouvrir un

port sur votre machine !

Le cheval de Troie Page4

Détecter un tel programme est difficile car il faut arriver à détecter si l'action du programme

(le cheval de Troie) est voulue ou non par l'utilisateur.

Le cheval de Troie Page5

6

6

1

/

6

100%