SCRT – MiniMysqlat0r

SCRT

Information Security

Switzerland

http://www.scrt.ch

Mini MySqlat0r

Mini MySqlat0r

Recherche et exploitation automatisée de failles d'injection SQL

- 2 -

Contenu

Contenu

●Introduction

–Structured Query Language

–Injections SQL

–Attaque « classique »

●Mini MySqlat0r

–Recherche de failles

–Exploitation

–Démonstration

●Conclusion

Introduction

Introduction

- 4 -

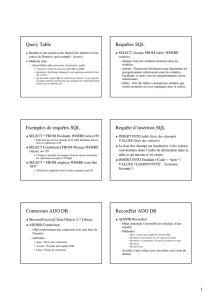

Structured Query Language

Structured Query Language

●Langage utilisé pour communiquer avec une

base de données

●Sites Web utilisent SQL pour récupérer le

contenu à afficher pour une requête

●Exemple type :

–SELECT * FROM news WHERE id = 1

●Implémentations légèrement différentes en

fonction de la base de données

–Ciblé sur MySQL

- 5 -

Injections SQL

Injections SQL

●Faille permettant à un attaquant de modifier la

requête envoyée à la base de données

–mauvaise validation des requêtes

●Exemples :

–SELECT * FROM news WHERE id = -1

–SELECT * FROM news WHERE id = 1 or 1=1

–SELECT * FROM news WHERE id = 1 union select ....

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

1

/

16

100%