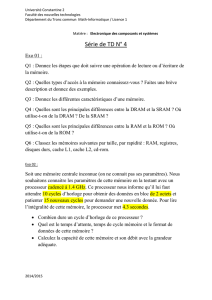

Contact :

Contact : Pascal.Benoit@lirmm.fr

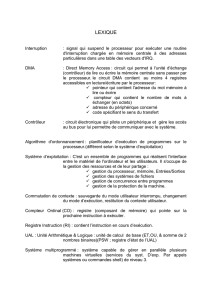

Technologies Numériques…

2

Sécurité…

Objectifs d’un attaquant

•Espionnage : avoir accès a l'information stockée sur le matériel (si possible sans

l'ouvrir).

•Interruption : empêcher le matériel de fonctionner normalement.

•Modification : pouvoir corrompre les valeurs stockées dans le matériel.

•Fabrication : pouvoir cloner ou contrefaire le matériel sécurisé.

Avec l’IoT, la sécurité doit

s’envisager dès la

conception de l’objet

Derrière l’objet…

5

Google Glass iPhone 6

Phantom

Sphero

Circuits intégrés

numériques

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

1

/

22

100%