Slides - sstic

Miasm

Framework de reverse engineering

Fabrice Desclaux

Commissariat à l’énergie atomique et aux énergies alternatives

Direction des applications militaires

SSTIC 2012

8 juin 2012

.

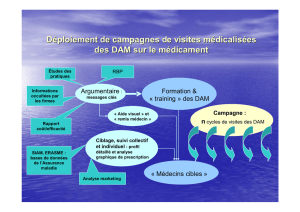

Qu’est ce que Miasm ?

.

.

..

.

.

.

.

Outil développé pour l’aide au reverse engineering, GPL, en Python.

.

.

.

Smiasm

.

.

Miasm

.

Miasm IL

.

Symbolic

execution

.

C Backend

.

Emulator

.

Simplification engine

.

...

.

Asm/Disasm

.

x86/ppc/arm/java

.

.

Elfesteem

.

Parse/Build

.

pe/elf/class

.

.

Grandalf

.

Frida

CEA/DAM/DIF — Miasm SSTIC 2012 2 / 40

Manipulation de binaire

.

Modification des ressources de la calculatrice Windows

.

.

..

.

.

.

.

import sys

from elfesteem.pe_init import PE

import struct

e = PE(open(sys.argv[1], ’rb’).read())

name = ”\x00”.join(”cocolasticot”) +”\x00”

for iin xrange(2):

menu = e.DirRes.resdesc.resentries[1].subdir.resentries[i].subdir

off = 6 + struct.unpack(’H’, menu.resentries[0].data.s[4:6])[0]

end = menu.resentries[0].data.s[off:]

menu.resentries[0].data.s = menu.resentries[0].data.s[:4]

menu.resentries[0].data.s += struct.pack(’H’, len(name))

menu.resentries[0].data.s += name + end

open(’calc_menu_mod.exe’, ’wb’).write(str(e))

CEA/DAM/DIF — Miasm SSTIC 2012 4 / 40

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

1

/

40

100%