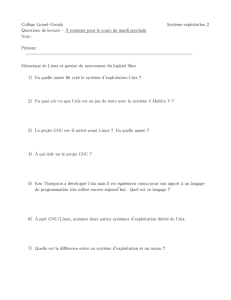

EXPOSE Sécurité des Réseaux I

EXPOSE Sécurité des

Réseaux I

!"#$%&'(#()( *%+),)(+$

+" &-.

1) Introduction

*%$(/% &$$0 1#& 0,"%()0* 2 )/- ($3+%-&)(4" ,+$$,) 5

($)%$) )*!$""$6%+'#/-)%/ 6%0+,,"6&$)7

896&$ (+$,%+( &$)* %0 &"9($3+%-&)(4" 1#96#+ (+$*"$+-'%*

")(#( &)"% 3+$)4"8(#*!($)&' +#"-$)!()&#*8&$ %# %( 4" 4",:&4"

2 )/-$,+"%))*%0;0,:(%&"9 +#")(+$ 4"#8+$6")&*+6)%&<$*

%0*"(%#*&$=%&"-($(-"-7

1 )0!(*--$),+$,%$0&"6%-(%6&%, &))&4" 78 )

$>)"$ 2 )/-*896#+()&)(+$)%/ ")(#( 05)%&!% #-+$*)&"4"#'($

*$+-'%" ($ )()")(+$ +$)&))&,:0 7

+'?,)(3*,)96+ 0 )* $ ('(#( %##,)"%6&%"$($)%+*",)(+$5

,%)&($ 6%+'#/- *+$)(#$&6")@)%6& ,+$ ,($,7($4"*

&*-($( )%&)"% 2 )/- &!$)4"# ")(#( &)"% +" )(-$) +"!$)#

%( 4" 4"(# ,+"%$)$-&)(/%7

+" &##+$ *+$,!+" *+$$%"$!"*$ -'#* *(>0%$)

,&%&,)0%( )(4" )!"#$0%&'(#()0 *$(97# &=(%&*+$,*-))%$#"-(/%

,%)&($ *&$=% )*6%+6+ %* +#")(+$ 6+$,)"## 6+"%26&%%7

+" ,+--$A+$ ,)96+ 06&%"$'%3:( )+%(4"*7"( "$,+"%)

'(#&$ "%#*=%0* 0,"%()0*, 2 )/-7

,:&6()% "(!&$) 6%0 $)$) ",, (!-$)# !"#$0%&'(#()0 )#

-0):+* *6%+),)(+$,+$)% !"#$0%&'(#()0 &!,4"#4" 9-6# 7

1.1 Bref historique

)#8"$* 2 )/- *896#+()&)(+$# 6#" 6+6"#&(% &"-+$*1$

%&( +$*"=%&$*$+-'%*8&%,:(),)"% 4"8(# "66+%)7#3")5#8+%(=($*0!#+660

$)&$)4" 2 )/-*896#+()&)(+$-"#)()B,: 6+"%-($(C+%*($&)"% )=%&$*

2 )/- !% #8&$$0DE1-&( &'($0!+#"0*6"( 6+"%*!$(%#8"$*

2 )/- # 6#" ")(#( 0 7

#9( )* !% (+$ *86+"%'&",+"6*8+%*($&)"% 7

($"9 )"$!% (+$*8=%&)"())#('%-$)*(>" &'#*0!#+6605

#8+%(=($6&%($" +%!&#* 5#8"$(!% ()0*# ($F(1$($#&$*7($"9&0)0

*0!#+660&!,#8&(**$+-'%"96%+=%&--"% ) 60,(&#( ) 1=%B,&"

%0 &"-+$*(&#$)%$)1&")+%( &$)4"(,+$4"&2&$) "G &--$)*

,+$$&( &$, 56&%)(,(6%&,)(!-$)5#80!+#")(+$*" 2 )/-1#&6#"6&%)*

6%+=%&-- *( 6+$('# 6+"%($"9 )*0!#+6606&%#6%+?).5#&%

+3)H&%+"$*&)(+$5&-'%(=1& &,:" )) 7+")3+( 1* 6%+=%&--"%

*"-+$*$)(%+$),+$)%('"05#8$ -'#7

$+ ?+"% # 2 )/- $(9 +$))%/ 6%0 $) *&$ # -(#("9

6%+3 (+$$# )"$(!% ()&(% =%B,5#"%=%&$* )&'(#()01#"%$(!&"*

0,"%()00#!0)#% 6,)* =%&$* )&$*&%* 1$+)&--$)$-&)(/%*

%0 &"7

2) Les Vulnérabilité d’UNIX

2.1 Dénition Générale d’une vulnérabilité :

&$ #*+-&($*#& 0,"%()0($3+%-&)(4"1"$!"#$0%&'(#()0 )"$

3&('# *&$ "$ 2 )/-($3+%-&)(4"6%-))&$)5"$&))&4"&$)*6+%)%

&))($)5#8($)0=%()0*, 2 )/-1,8 )C5C*(%5 +$3+$,)(+$$-$)$+%-

#&,+$<*$)(&#()0)#8($)0=%()0* *+$$0 4"8(#,+$)($)7$6&%#&" (*3&(##

* 0,"%()0($3+%-&)(4"7IJ(F(6*(&K

!"#$0%&'(#()0 +$)#&,+$ 04"$,*3&('# *&$ #&,+$,6)(+$1#&

-( $L"!%+"#8")(#( &)(+$*8"$,+-6+ &$)-&)0%(#+"#+=(,(#*" 2 )/-7

*2 3+$,)(+$$-$) #+=(,(# +$)$=0$0%&#,+%%(=0 5- "%*#"%

*0,+"!%) 1,8 )6+"%4"+((# )(-6+%)&$)*-&($)$(%# #+=(,(# 5?+"%&!,

# ,+%%,)(3 3+"%$( 6&%# 0*()"% *#+=(,(# 7

2.2 Causes des Vulnérabilités des systèmes UNIX :

&$ "$ 2 )/-+$)%+"!*"9)26 *&,,/ # &,,/ %&,($M")(#( &)"%N

)# &")% &,,/ M (-6# ")(#( &)"% N7$ -'#* !"#$0%&'(#()0 *#$!(%+$$-$)

!( 5 &66%+6%(%# *%+() *#")(#( &)"%%&,($, )C5C*(%1,#"(C,(0)&$)#

"#")(#( &)"%*( 6+ &$)* *%+() ,+-6#) "%# 2 )/-*<,:(% 7&")%,&"

6"!$)@)%% 6+$ &'#* '&",+"6*!"#$0%&'(#()0 O$3&()1$ 2 )/-

,+$)($)'&",+"6*6& &= 1,:&4"6& &=%6%0 $)"$,+$$9(+$

($,+$$")* 6+%) *$)%0 &!,*(>0%$) $(!&"9* 0,"%()07

*(>0%$) -+2$ *,+--"$(,&)(+$M6%+)+,+# 16%+=%&-- 1PN +$)5

#+%(=($*3&(## * 0,"%()07$>)16+"%,+--"$(4"%1(# +"!%$)* !+(

*,+--"$(,&)(+$4"(1 (## $ +$)6& '($,+$)%Q#0 1 0,"%( 0 16"!$)

%6%0 $)%"$6+%)*$)%05* ($)%" (+$ )* &))&4" 7

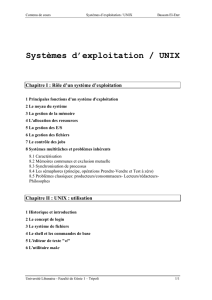

3) Protection contre les vulnérabilités

3.1 Précautions minimum en matière de sécurité système UNIX

+-6))$"*#&*(!% ()0* 2 )/- 1"$0)"*&",& 6&%,& )

$0, &(%6+"%,:&4" 2 )/-7&%-(# 6%($,(6 *'& *= )(+$*#&

0,"%()0*, 2 )/- 1+$6"),()%#&= )(+$* <,:(% ?+"%$&"91#&

0,"%()0*" 2 )/-*<,:(%1*#&6(#1#&= )(+$*"*0-&%%&=*

%!"% 1#&= )(+$* -+) *6& 777

3.1.1 Gestion de chier journaux

+" *"9)26 *= )(+$* <,:(% ?+"%$&"9 +$)6+ ('# 7$

= )(+$#+,&#)"$= )(+$,$)%&#( 076%+, " *-+$ 2 #+=6%-)*

=0%%<$-$)# <,:(% ?+"%$&"97# ))+"?+"% %,+--&$*0*=0%%*

-&$(/%,$)%&#( 0# ?+"%$&"96+"%* %&( +$ * 0,"%()0)&" (6+"%$

3&,(#()%# &"*() 7

3.1.2 Contrôle au démarrage

+"%# 0#0-$) $ ('# * 2 )/- *($3+%-&)(+$)# 4"# %!"% 1"$

,+$)%Q#* %*0-&%%&= 2 )/- )*",:&%=-$)* 6%+=%&-- )

$0, &(%7,+$)%Q#6") 9%,%6&%#&,)(!&)(+$*"$-+)*6&

%4"( 5,:&4"&-+%A&=*" 2 )/-7$>)"$&-+%A&=$+$,+$)%Q#06")

,+$*"(%5#&6%( $,:&%=($)0=%&#*"$ 2 )/-6&%"$)(% 7

3.1.3 Conguration minimale des systèmes

# &=()**+)%# 2 )/-* 6%+, " ($*( 6$ &'# &" 2 )/-

*($3+%-&)(+$7+")# 6%+, " "6%;"9$+$($*( 6$ &'# &"9")(#( &)"%

*+(!$)$6%($,(6@)% "66%(-0 +"%$*" ($&,)(3 7 ),:$(4" *6%( *

,+$)%Q#,+--"$0-$)96#+()0 6&%# 6(%&) ,+$ ( )$)#6#" +"!$)5

%,:%,:%* !"#$0%&'(#()0 "%* 6%+, " )%/ 6",+$$" 4"( +$)$ "()

96#+()0 M!(Z,")(+$* :##,+*6&%9-6#N6+"%6%$*%#&-&($ "%

* 6%+=%&-- 6#" (-6+%)&$) 7

3.1.4 Sécurité du système de chiers

*%+() "%"$ 2 )/-*<,:(% +$)+%=&$( 0 #+$R)%(6#) *)%+(

'() M%H9N,:&,"$7 )%+( )%(6#) %6%0 $)$)% 6,)(!-$)# *%+() *

)%+( )26 *(*$)()0#6%+6%(0)&(%*"<,:(%1#=%+"6)# )(% 76%-(%

'()6%-)*6+ ()(+$$%# *%+() *#,)"%1# ,+$*# *%+() *0,%()"%1#

)%+( (/-# *%+() *90,")(+$7+"%#,& * <,:(% 90,")&'# 1#'()

*90,")(+$6")@)%3+%=05#&!&#"%6&%)(,"#(/%16+"%#6%+6%(0)&(%*"<,:(%

+"#=%+"67$")(#( #)%- "(*+" =(*6+"%*0 (=$%, 0)&) *<,:(%7

<,:(%6")&#+% @)%$+$ "#-$)90,")06&% +$6%+6%(0)&(%-&( &" (

6&%#=%+"6*"6%+6%(0)&(%7$-&"!&( = )(+$* *%+() $+)&--$)6+"%

# <,:(% &66&%)$&$)&",+-6)&*-($( )%&)"%6"),+$*"(%5#&6%( $

-&($*"$ 2 )/-7

4) Quelquesvulnérabilitésetsolutions

4.1 Attaque par force brute

&3+%-*&))&4"#&6#" 0#0-$)&(%*"$ %!(,$!(## )#&)$)&)(!*

*0),)(+$* -+) *6& 6&%3+%,'%")7 )26 * %!(, # 6#"

,+"%&$) 4"#+$6")6%,%6&%"$-0):+*3+%,'%") +$)

6%+)+,+# *)%&$ 3%)*<,:(%

,+--&$* *90,")(+$*,+--&$* 5*( )&$,M1.PN

&,+--&$*6%-))&$)#90,")(+$*"$$!(%+$$-$)*)%&!&(#5

*( )&$,*-&$(/% 0,"%( 0

6%+)+,+# &66#(,&)(3 M11PN7

4.2 Vulnérabilités du service d’impression

2 )/- *(-6% (+$M#61#6%N16%-))$)5"$-&,:($*(-6%(-%

"%"$(-6%(-&$)4"($#"( )6& *(%,)-$)%#(0 1-&( 4"( ),+$$,)0

5"$&")%+%*($&)"%76%+)+,+##6%1,%006&%#04"(6*" 2 )/-

M 2 )/-'& 0"$(4"-$) "%* #+=(,(# #('% N1 ) (-(#&(%&"9,+--&$*

S%*, 2 )/-M.1PN1)$6+ /**+$,# !"#$0%&'(#()0 )#

3&('#( 7#6%+)+,+##6$6+ /*6& %0##-$)* 2 )/-*(-6% (+$5

*( )&$,1-&( !& +()6& %#&)&,: *(-6% (+$5#6%1 +()")(#( %% :7

6

6

7

7

1

/

7

100%