w3. v120910 Réseau I..

Chapitre X – Les réseaux de télécommunication

Le réseau IP

Cette infrastructure de télécommunication est destinée au transport de données en provenance

d’applications multimédia. Toutes les applications utiliseront le protocole IP pour communiquer et

génèreront du trafic de type unicast ou multicast.

Conception

Design physique

Le réseau est déployé le long du réseau autoroutier wallon et est constitué d’une paire de fibres

optiques. Sur cette paire de fibres optiques sont connectés des switchs IP accueillant les connexions

des équipements de terrain déployés à proximité : caméras de vidéosurveillance de trafic, stations de

comptage de trafic, …

Quelque soit la topologie du réseau imposée par la disponibilité des fibres optiques et des

possibilités de connexions au travers d’autres réseaux, l’architecture du réseau mise en place

garantira aux applications la qualité de service requise dont les critères sont :

- Débit minimum ;

- Isolation des flux ;

- Taux de perte ou d’erreur ;

- Délai de transmission ;

- Variation du délai de transmission ;

- Continuité du service en cas de disfonctionnement simple d’un élément participant au transport ou

durant les périodes de maintenance et de modification du réseau.

Pour supporter ces critères de qualité, les équipements constituant le réseau mettront en œuvre les

fonctionnalités avancées suivantes :

- Classification des paquets de données reçus en fonction de la classe de service souscrite, sur base

du contenu de leur entête de niveau 2 et/ou de niveau 3 (niveaux de l’architecture OSI);

- Vérification de la conformité du débit de chaque flux entrant en fonction du contrat souscrit ;

- Marquage des champs de l’entête de niveau 2 et de niveau 3 des paquets de données ;

- Gestion intelligente des mémoires tampons des interfaces de sortie afin de garantir une

différenciation des services offerts, d’éviter la congestion et de diminuer l’impact d’un état de

congestion sur certaines classes de service.

Le design du réseau prendra en compte les effets cumulatifs dus au chaînage des équipements de

transmission et par conséquent il limitera :

- Le nombre d’équipements de commutation participant au transport d’un flux entre son point

d’entrée et son point de sortie, en mode de fonctionnement normal ;

- La diffusion des trafics multicast sur les liaisons principales ;

- Le temps de convergence du réseau au niveau 2 et au niveau 3.

La redondance du réseau maintiendra la continuité de tous les services proposés sous réserve que la

capacité des liaisons le permette, soit en doublant les chemins de transmission ou soit en

augmentant la robustesse des équipements. En cas de panne simple le temps de rétablissement des

services sera un des critères qui interviendra lors de la sélection de l’architecture physique du réseau

et des protocoles de niveau 2 et de niveau 3.

La classification des paquets conduit à définir des applications génériques nécessitant des ressources

réseau adéquates : la transmission de données relatives à la densité de trafic, fournies par les

stations de comptage de trafic relayant les données des capteurs enfouis dans la chaussée n’exige

bien évidemment pas les mêmes ressources que l’exploitation de caméras de vidéosurveillance de

trafic.

A ces applications génériques ont ensuite été associés des réseaux virtuels locaux (VLAN)) sur chaque

site. Ainsi, l’ensemble des commutateurs du réseau est configuré de façon homogène avec les autres,

quelques soient les équipements qui y sont connectés. Cela permet donc, dans le futur, d’y raccorder

de nouveaux équipements d’autres types sans devoir adapter la configuration du commutateur.

Seule la configuration de la porte sur laquelle est connectée le nouvel équipement doit être adaptée

en conséquence.

Le réseau autoroutier étant maillé, la topologie du réseau est donc constituée de boucles permettant

de garantir la continuité de fonctionnement des équipements de télégestion du trafic, grâce au

mécanisme de routage dynamique des commutateurs. Certains tronçons du réseau autoroutier ne

permettent pas cette configuration en boucles (notamment les tronçons conduisant aux frontières

de la Wallonie), et sont donc constitués d’antennes raccordées sur une des boucles du réseau.

Les principaux nœuds du réseau sont installés dans les cabines existantes le long du réseau

autoroutier wallon, hébergeant les autres équipements de télécoms. Ces cabines sont équipées de

baies 19 pouces. Les autres nœuds, déployés afin de raccorder des équipements existants, seront

installés directement dans les armoires de terrain, ou bien dans de nouvelles armoires spécifiques

lorsque la place nécessaire à l’installation du commutateur n’est pas suffisante.

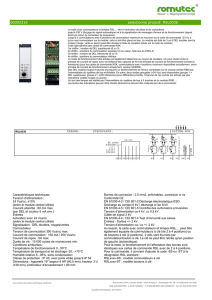

Dimensionnement des commutateurs

Un commutateur du réseau sert à acheminer le trafic des équipements terminaux de transmission de

données (ETTD) qui y sont connectés, mais il sert également à acheminer le trafic en provenance des

autres commutateurs du segment, voire d’autres segments. Un commutateur transporte donc le

trafic local, et en transit.

Les flèches de la figure suivante montrent les flux possibles transportés par chaque commutateur.

Figure X.2 : Propagation des flux

Chaque commutateur est équipé de portes 1000Base-X connectées à la paire de fibres optiques, et

de 24 ou 48 portes 10/100Base-TX accueillant les ETTD.

La comparaison des débits associés au trafic local d’une part, et au trafic de transit d’autre part, le

débit entre les portes 10/100Base-TX est nettement inférieur au débit des flux transitant via les deux

Commutateur L2 ou L3

portes étant donné que les ETTD le long d’un segment génèrent ou reçoivent des flux de données

transitant par les ports 1000Base-X : leurs homologues se trouvant le plus souvent sur des sites

différents.

Considérant que les flux sont inexistants entre les ETTD d’un site, nous ne tenons compte que des

débits entrants et sortants par les interfaces 1000Base-X dans le calcul des performances minimum

des commutateurs non-modulaires équipés de 2 ports 1000Base-X, le total des débits commutés

n’excède jamais la valeur de 2 Gbps ; soit approximativement 3,91 Mpps lorsque la taille des paquets

IP vaut 64 octets. Les capacités de commutation (à 64 octets par paquet) des équipements

constituant ce réseau doivent donc être supérieures à cette valeur.

Une autre approche applicable à tous les commutateurs du réseau consiste à utiliser les informations

relatives aux ETTD envisagés. Ceux-ci peuvent être répartis en deux classes :

Les équipements transmettant leurs données vers un serveur informatique central, le trafic

réseau génèrent des flux « unicast ». Les stations de comptage de trafic, les panneaux de

signalisation dynamique, et les téléphones sur IP constituent des exemples de tels

équipements.

Les équipements transmettant leurs données à divers utilisateurs répartis sur plusieurs sites,

génèrent des flux « multicast » (caméras de vidéosurveillance de trafic).

La bande passante nécessaire à l’application vidéo est calculée à partir du nombre de flux d’une part,

et de la bande passante maximale par flux (8Mbps). Un réseau destiné à accueillir 32 caméras devrait

donc offrir une bande passante de 256 Mbps.

Pour introduire les débits des autres applications dans le calcul de dimensionnement des

commutateurs, nous supposons qu’elles utilisent une bande passante moyenne de 256 Mbps par

liaison entre commutateurs.

Le réseau déployé devra bien évidemment accueillir de nouveaux équipements dans le futur. Une

réserve de 400% est donc appliquée afin de se réserver une capacité suffisante pour accueillir ces

nouveaux ETTD sans affecter les performances du réseau.

La formule suivante donne alors la capacité de commutation minimum requise :

(multicast + (unicast x trunk)) x 400%.

Design logique

Niveau 2

Interfaces

Les fonctionnalités des différents types d’interfaces sont décrites dans les sections suivantes :

Interface d’accès au réseau : interface physique répondant à la norme IEEE802.3 qui ne

possède pas d’adresse IP et qui est membre d’un seul VLAN. Elle participe au protocole

IEEE802.1D dans un mode particulier : dès qu’un signal physique est présent, elle passe

directement au mode « forwarding » sans passer par les étapes intermédiaires : « listening »

et « learning » tel que défini dans le standard.

Interface inter-commutateurs (interface routée) : interface physique IEEE802.3 ou POS qui

possède une adresse IP. Cette interface n’est membre d’aucun VLAN, et n’accepte aucune

trame comportant une entête IEEE802.1Q. Tous les datagrammes qui y transitent sont routés

sur base de l’entête IP. Elle ne participe pas au protocole IEEE802.1D. Cette interface sert à

interconnecter les commutateurs L3 de l’infrastructure.

Interface inter-commutateurs – « trunk » : interface IEEE802.3 qui ne possède pas d’adresse

IP et qui est membre d’un nombre restreint de VLAN. Elle transmet et accepte des trames

comportant un entête IEEE802.1Q, et participe au protocole IEEE802.1D par VLAN. Tous les

datagrammes qui y transitent sont bridgés sur base de l’entête MAC (MAC : Media Access

Control). Elles serviront principalement à interconnecter les commutateurs L2 aux

commutateurs L3.

Interface inter-commutateur – « channel » : interface logique IEEE802.3ad qui regroupe

plusieurs interfaces de type « trunk » pour former un seul lien logique au niveau 2 du modèle

OSI. Comme les interfaces « trunk », elle ne possède pas d’adresse IP, elle est membre d’un

nombre retreint de VLAN, elle transmet et accepte des trames comportant une entête

IEEE802.1Q, et elle participe au protocole IEEE802.1D par VLAN. L’équilibrage de la charge de

trafic sur les interfaces physiques d’une interface logique IEEE802.3ad est réalisé sur base

des adresses sources et destinations de l’entête IP des trames transmises pour maintenir

l’ordonnance des datagrammes émis par les ETTD. Tous les datagrammes qui y transitent

sont bridgés sur base de l’entête MAC. Elles serviront principalement à interconnecter les

commutateurs L2 aux commutateurs L3

Protocole UDLD

Le protocole UDLD (UDLD : UniDirectional Link Detection) est un protocole de couche 2 qui permet

aux commutateurs connectés via des fibres optiques de détecter automatiquement qu’une des

directions de la liaison est interrompue ou qu’une inversion existe entre les fibres optiques de

plusieurs paires. Dès que l’incident est détecté, il stoppe le ou les ports concernés, évitant aux

protocoles des couches supérieures de mal fonctionner.

Sécurité d’accès

Pour limiter et sécuriser l’accès au réseau via les commutateurs de terrain, les ports libres seront

désactivés par software et les ports 10/100Base-T utilisés pour connecter des ETTD seront configurés

pour filtrer les trames entrantes sur base de l’adresse source de leur entête MAC.

VLAN

Définition

L’isolement de niveau 2, la sécurité d’accès et la classification des services sont les critères principaux

qui interviennent dans la définition des VLAN nécessaires sur chaque site pour assurer un service

sécurisé de qualité aux différentes sources de données ou de trafics.

Une première séparation est introduite entre les ETTD supportant et ne supportant pas des

applications multicast pour éviter toute influence négative du trafic multicast sur les équipements ne

transmettant qu’en mode unicast. La deuxième concerne les applications qui sont regroupées

suivant trois classes : exploitation, équipement et voix sur IP. A terme le nombre de VLAN alloués

aux applications ne pourra jamais dépasser 10, car il est impératif de limiter le nombre de sous-

réseaux IP actifs que le protocole de routage doit propager dans le réseau.

Les interfaces de gestion IP (SNMPou TELNET) des commutateurs L2 et des alimentations secourues

sont regroupées par site dans un VLAN séparé qui n’est accessible qu’à partir des stations de gestion.

Dans les commutateurs, un VLAN est toujours associé à un nom et à un numéro d’identification

compris entre 1 et 1005 qui est utilisé comme tag ID dans les trames IEEE 802.1Q.

Les noms des VLAN sont construits à partir du nom du commutateur suivi un trait d’union et du nom

générique du VLAN. Cette méthode permet d’attribuer un nom unique à chacun des VLAN du réseau

de télécommunication.

Le protocole client-serveur VTP (VTP : VLAN Trunking Protocol), mettant à jour les bases de données

des VLAN, est désactiver (mode transparent) dans tous les commutateurs pour éviter de créer tous

les VLAN dans les commutateurs du réseau d’étendre les VLAN et leur domaine STP au-delà de trois

sites, et d’épuiser tous les numéros d’identification. Mais le long du segment les numéros

d’identification sont assignés qu’une seule fois.

Topologie

Chaque site a des VLAN distincts qui regroupent les ETTD dans un domaine de broadcast par type

d’application. Les types de VLAN disponibles sont identiques pour tous les sites du réseau.

L’étendue des VLAN est limitée au site si le commutateur installé sur le site est du type L3, par contre

si le commutateur est du type L2, les VLAN s’étendent jusqu’aux commutateurs L3 des sites

adjacents. Un VLAN spécifique existe entre chaque paire de commutateurs L3 séparés par un

commutateur L2 pour échanger les informations de routage et pour transmettre le trafic en transit.

Protocole STP

Le protocole IEEE802.1D est activé par VLAN sur l’ensemble des commutateurs bien qu’il n’ait

aucune boucle de niveau 2 dans l’infrastructure mise en place. Car il se pourrait que par

inadvertance une telle boucle soit créée, et pour éliminer automatiquement la boucle et éviter tout

risque d’un « broadcast storm », le protocole est activé systématiquement.

Niveau 3 - Unicast

Plan d’adressage

Le plan d’adressage adopté pour les réseaux de télégestion internes à une organisation adopte un

préfixe destiné à l’usage des réseaux IP privés. Ce plan d’adressage est ensuite structuré pour obtenir

une hiérarchie qui facilite la création de filtres qui servent à la classification des flux en fonction de la

qualité de service souhaitée, et sécurisent l’accès aux équipements.

Le préfixe associé au réseau est scindé en deux parties :

La première partie est destinée aux applications spécifiques.

La seconde partie est destinée aux applications génériques qui sont présentes sur la plupart

des sites.

Protocole HSRP

Le protocole HSRP (Hot Standby Router Protocol) est décrit dans le RFC 2281, et a été conçu pour

sécuriser la passerelle par défaut des ETTD lorsque plusieurs routeurs participent à un même

domaine de broadcast.

En fonctionnement normal, un des routeurs joue le rôle de passerelle par défaut et, dès qu’il tombe

en panne, un des autres routeurs actif sur le même domaine de broadcast reprend la main dans un

laps de temps fixe configurable. Le protocole HSRP est complètement transparent pour les ETTD

quel que soit le commutateur qui passe et qui reprend le rôle de passerelle par défaut.

Le temps de convergence en cas de panne est fixé à 1 seconde et le temps de préemption à 300

secondes. Le droit de préemption a été temporisé afin que le commutateur, qui devient

opérationnel, aie le temps d’obtenir la base de données OSPF et de reconstruire sa table de routage

avant de faire valoir sa priorité à reprendre le rôle de passerelle par défaut.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

1

/

12

100%