LES INJECTIONS SQL : LE TUTORIEL

LES INJECTIONS SQL : LE

TUTORIEL

Que20

22 janvier 2016

Table des matières

1 Introduction 5

2 Les injections SQL classiques 7

2.1 Contournement d’un formulaire d’authentification ................. 7

2.1.1 Exploitation ................................. 9

2.1.2 Sécurisation ................................. 10

2.2 Affichage d’enregistrements ............................ 11

2.2.1 Exploitation ................................. 12

2.2.2 Sécurisation ................................. 18

3 Les injections SQL en aveugle 21

3.1 Blind SQL Injection ................................. 21

3.1.1 Exploitation ................................. 22

3.2 Total Blind SQL Injection .............................. 27

3.2.1 Exploitation ................................. 28

4 Il n’y a pas que la sélection dans la vie ! 31

4.1 Détournement d’un formulaire d’inscription .................... 31

4.1.1 Exploitation ................................. 32

5 Du SQL pour sortir de la base de données ! 35

5.1 Écriture/Lecture d’un fichier ............................ 35

5.1.1 Exploitation ................................. 36

5.1.2 Sécurisation ................................. 40

6 Conclusion 43

3

1 Introduction

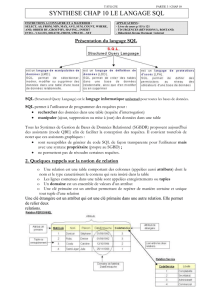

Ce tutoriel abordera les injections SQL par le biais de quelques exemples pratiques.

Il est donc souhaitable d’avoir des bases en SQL mais je m’efforcerai d’expliquer les diverses

étapes de sorte que, même si vous n’avez pas ces compétences, ce tutoriel vous soit accessible.

[[information]] | Si vous ne savez pas ce qu’est une injection SQL, vous pouvez lire l’article d’in-

troduction.

[[attention]] | Ce tutoriel est à but pédagogique et n’a pas pour objectif de pousser à l’illégalité.

Vous êtes donc responsable de ce que vous ferez de ces compétences. Un petit rappel des lois à ce

sujet me semble opportun. | | Un certain adage dans le domaine de la sécurité dit que pour mieux

se protéger de son ennemi il faut le connaître et c’est dans cette optique qu’est rédigé ce tutoriel.

[[information]] | Les exemples qui vont suivre se rapporteront à PHP et à MySQL. Je tiens cepen-

dant à préciser que les injections SQL ne dépendent ni du langage de programmation, ni de la base

de données utilisée, mais bien du fait de ne pas vérifier les données qui seront insérées dans la

requête, ce qui donne la possibilité au pirate de la détourner.

Tous les chapitres fourniront :

— un code source PHP volontairement vulnérable

— un exemple d’exploitation de la vulnérabilité

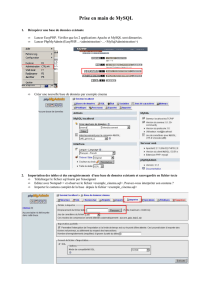

[[information]] | Pour que ces exemples fonctionnent, il faut avoir installé un serveur web (com-

prenant le PHP) et le SGBDR MySQL. | | WAMP (pour Windows), MAMP (pour Mac) ou LAMP (pour

GNU/Linux) feront très bien l’affaire.

Ceci dit, même si vous testez ce type de faille avec les meilleures intentions du monde, les lois

citées dans le lien ci-dessus sont bien d’applications. À vos risques et périls si vous testez ce genre

de choses sur des sites ne vous appartenant pas, gardez bien cela en tête ! La sécurité est certes

un domaine passionnant, mais il faut être conscient des risques que vous pouvez encourir si vous

dépassez les limites. Par contre, s’il s’agit de vos propres projets personnels, là, bien entendu,

vous en faites ce que vous voulez (à moins qu’il soit possible de porter plainte contre soi-même

mais j’ai du mal à voir l’intérêt… :P ).

En ce qui concerne la base de données, voici la structure que nous utiliserons pour les exercices.

[[secret]] | sql | CREATE DATABASE IF NOT EXISTS zds_injections_sql CHARAC-

TER SET utf8; | | USE zds_injections_sql; | | CREATE TABLE IF NOT EXISTS

users ( | id INT UNSIGNED NOT NULL AUTO_INCREMENT, | username VAR-

CHAR(20) NOT NULL, | password VARCHAR(40) NOT NULL, | rank TINYINT

UNSIGNED NOT NULL DEFAULT 2, | PRIMARY KEY (id) | ) ENGINE=InnoDB DE-

FAULT CHARSET=utf8; | | CREATE TABLE IF NOT EXISTS categories ( | id

INT UNSIGNED NOT NULL AUTO_INCREMENT, | title VARCHAR(100) NOT NULL, |

PRIMARY KEY(id) | ) ENGINE=InnoDB DEFAULT CHARSET=utf8; | | CREATE TABLE

IF NOT EXISTS articles ( | id INT UNSIGNED NOT NULL AUTO_INCREMENT,

5

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

1

/

43

100%