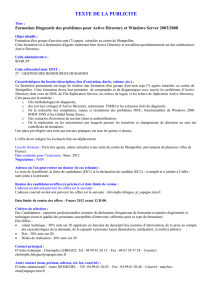

Introduction aux systèmes distribués

1

Introduction aux systèmes

distribués

2

Plan

•Naissance des systèmes distribués

•Avantages et inconvénients des systèmes distribués

•Architecture matérielle

•Conception de logiciel pour les systèmes distribués

•Applications

3

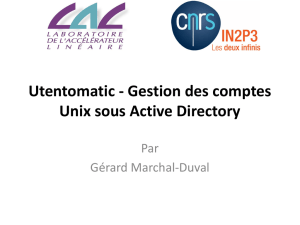

Naissance des systèmes

distribués

• Jusqu’en 1985

–époque des grands calculateurs centralisés très coûteux

•Début des années 80

–Avènement des micro-ordinateurs

•Micro-processeurs puissants produits en quantité (faible coût)

–Réseaux locaux (LAN)

• Interconnexion d’un grand nombre de machines

– Il devient facile d’interconnecter des ordinateurs

•Système distribué

•Quel logiciel pour les systèmes distribués ?

4

Avantages des systèmes

distribués

•Par rapport aux systèmes centralisés

–économique

•excellent rapport performance/prix des microprocesseurs

–puissance de calcul

•un système multi-processeur offre une puissance de calcul

supérieure à celle d ’un seul processeur : on peut tjrs

augmenter la puissance de calcul en augmentant le nombre de

processeurs

–distribution naturelle de certaines applications

•distribution géographique d ’agences bancaires

–haute disponibilité

•la défaillance d ’une machine n’affecte pas les autres

5

Avantages des systèmes

distribués

•Par rapport à des postes de travail indépendants

–partage de données entre les utilisateurs

•exemple : système de réservation aérienne

–partage de périphériques coûteux

• exemple : imprimante, périphériques d’archivage

–facilitation des communications entre personnes

•courrier électronique

–flexibilité (distribution de la charge)

. permet d’exécuter un travail sur la machine la plus disponible

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

1

/

41

100%