Chapitre 2 Communication sur un réseau - fahmi

1

Chapitre 2

Communication sur un réseau

Introduction

De plus en plus, ce sont les réseaux qui nous relient. Les personnes communiquent en ligne depuis

n’importe où. Une technologie efficace et fiable permet au réseau d’être disponible n’importe quand et

n’importe où. Alors que notre réseau humain continue de s’étendre, la plateforme qui relie ce réseau et

le prend en charge doit également se développer.

Dans ce cours, l’accent sera mis sur la plateforme qui nous permet de communiquer de manière rapide,

fiable, sûre et économique.

Objectifs

• expliquer les avantages que présente l’utilisation d’un modèle en couches pour décrire une

fonctionnalité réseau.

• décrire le rôle de chaque couche dans deux modèles de réseau reconnus : le modèle TCP/IP et le

modèle OSI.

• expliquer les avantages que présente l’utilisation d’un modèle en couches pour décrire une

fonctionnalité réseau.

• décrire le rôle de chaque couche dans deux modèles de réseau reconnus : le modèle TCP/IP et le

modèle OSI.

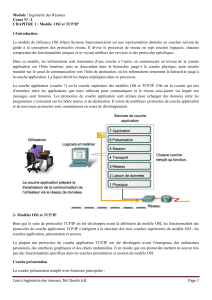

2.1 La plateforme pour la communication

2.1.1 Les éléments de communication

La communication démarre avec un message, qui doit être envoyé d’un individu ou d’un périphérique à

un autre. Les personnes échangent des idées par de nombreuses méthodes de communication

différentes. Toutes ces méthodes ont en commun trois éléments. Le premier de ces éléments est la

source du message, ou l’expéditeur. Les sources d’un message sont les personnes, ou les périphériques

électroniques, qui doivent envoyer un message à d’autres individus ou périphériques. Le deuxième

élément de communication est la destination ou le destinataire du message. La destination reçoit le

message et l’interprète. Un troisième élément, appelé canal, est constitué par le support qui fournit la

voie par laquelle le message peut se déplacer depuis la source vers la destination (voir figure 1).

2

Figure 1 : Les éléments de communication

2.1.2Communication des messages

En théorie, une communication pourrait être transmise à travers un réseau depuis une source vers une

destination sous forme d’un flux continu et volumineux de bits.

Ce qui implique :

Un encombrement de la bande passante et aucun autre périphérique ne serait en mesure

d’envoyer ou de recevoir des messages au cours de ce temps.

Un retard de transmission.

En outre, si la transmission échoue, tout le message doit être retransmis.

En pratique, il existe une meilleure approche, qui consiste à diviser les données en petits blocs.

Cette division présente deux avantages principaux (voir figure 2) :

1. De nombreuses conversations différentes peuvent s’entremêler sur le réseau (le multiplexage).

2. La segmentation peut augmenter la fiabilité des communications réseau. Les différentes parties

de chaque message n’ont pas besoin de parcourir le même chemin. Si un chemin particulier

devient encombré ou défaillant, les blocs du message peuvent être adressés à la destination via

un autre chemin.

Si une partie du message ne parvient pas à sa destination, seules les parties manquantes doivent

être transmises à nouveau.

Figure 2 : segmentation et multiplexage

Exemple de segmentation :

3

Si nous avons une lettre de 100 pages à envoyer en paquets de 1 page chacun. Nous aurons donc à

préparer 100 enveloppes sur lesquels nous mettons l‘adresse du destinataire ainsi que l’adresse source.

Les enveloppes peuvent parcourir des chemins différents. Le destinataire va recevoir et ouvrir 100

enveloppes. Pour les rassembler, les lettres doivent être numérotées. De même pour les segments, qui

doivent être étiquetés (voir figure 3).

Exemple de multiplexage :

Le facteur ne distribue pas que les enveloppes de cette lettre mais peut avoir d’autres lettres à

distribuer.

Figure 3 : étiquetage des segments

2.1.3 Composants du réseau

Les composants du réseau sont :

Périphériques,

Supports,

Services et processus.

Nous savons déjà que les périphériques et les supports représentent les composants physiques du

réseau.

Les services constituent le programme de communication appelés logiciels, qui sont exécutés sur les

périphériques réseau.

Exemple : service d’hébergement de messagerie, service d’hébergement Web, …

Les processus fournissent les fonctionnalités qui dirigent et déplacent les messages à travers le réseau.

2.1.4 Périphérique finaux et leur rôle sur le réseau

Les périphériques finaux forment l’interface entre le réseau humain et le réseau de communication.

Exemple :

4

PC.

PC portable.

Imprimente réseau.

Téléphone VoIP.

Caméra de surveillance.

Dans le réseau, les périphériques finaux sont appelés hôtes. Un périphérique hôte constitue soit la

source soit la destination d’un message.

Pour qu’il soit possible de distinguer entre les hôtes, chaque hôte situé sur un réseau est identifié par

une adresse. Dans les réseaux modernes, un hôte peut agir comme un client, un serveur, ou les deux. Le

logiciel installé sur l’hôte détermine son rôle sur le réseau.

Les serveurs sont des hôtes qui possèdent un logiciel installé leur permettant de fournir des

informations et des services (ex : courriel ou page Web) à d’autres hôtes sur le réseau.

Les clients sont des hôtes qui possèdent des logiciels installés leur permettant d’afficher les informations

obtenues à partir du serveur.

2.1.5 Périphériques intermédiaires et leur rôle sur le réseau

Les périphériques intermédiaires fournissent la connectivité et travaillent en arrière plan afin de garder

le flux de données à travers le réseau.

Ces périphériques connectent soit les hôtes individuels au réseau, soit plusieurs réseaux afin de former

des interréseaux.

Parmi ces périphériques :

Périphériques d’accès au réseau (concentrateurs, commutateurs, points d’accès sans fil).

Périphériques interréseau (routeurs).

Périphériques de sécurité (pare feu).

Les processus qui s’exécutent sur les périphériques intermédiaires remplissent ces fonctions :

Régénérer et retransmettre des signaux de données.

Gérer les informations indiquant les chemins.

Indiquer aux autres périphériques les erreurs et les échecs de communication.

Diriger les données vers d’autres chemins en cas d’échec de liaison.

Classifier et diriger des messages en fonction des priorités.

Autoriser ou refuser le flux de données selon des paramètres de sécurité.

2.1.6 Supports réseau

Fil de cuivre.

Fibre optique de verre ou de plastique.

Transmission sans fil.

5

Le codage du signal qui doit se produire afin de transmettre le message diffère selon le type de support.

Sur les fils métalliques les données sont codées en impulsions électriques.

Sue les fibres optiques les données sont codées en impulsions de lumière dans des plages de lumière

infrarouges ou visibles.

Dans la transmission sans fil, des modèles d’ondes électromagnétiques illustrent les différentes valeurs

de bits.

Tous les supports réseau ne possèdent pas les mêmes caractéristiques et ne conviennent pas pour le

même objectif (voir tableau 1).

Paires torsadées

Câble coaxial

Fibre optique

Sans fil

Sensible aux

interférences

électromagnétiques

protection aux

interférences

électromagnétiques

satisfaisante

Insensible aux

interférences

électromagnétiques

Sensible aux interférences

électromagnétiques

Pas chère

Pas chère

Trop chère

Modérément chère

Débit de 10 à 100 MB/s

avec une longueur de

100 mètres

Débit 100MB/s si distance

<1Km

Sur plusieurs centaines de

kilomètres les vitesses

sont de l’ordre de

100kbits/s

Peut atteindre 160

Gbit/s sur une

liaison en fibre

optique de

4 000 Km

Débit >11 Mb/s

Amplification après

plusieurs dizaines de

kilomètres

Amplification chaque 2 ou

9 kilomètres

Pas d’amplification

Amplification

généralement après une

vingtaine ou une

cinquantaine de mètres

dans des lieux fermés à

plusieurs centaines de

mètres en environnement

ouvert.

Tableau 1 : caractéristiques des supports réseau

Les critères de chois d’un support réseau sont :

La distance sur laquelle les supports peuvent transporter correctement un signal.

L’environnement dans lequel les supports doivent être installés.

La quantité de données et le débit de la transmission.

Le coût des supports de l’installation.

La fibre optique est utilisée dans le câblage sous-marin pour relier les continents.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

1

/

17

100%