Comptage de points sur courbe elliptique en caractéristique deux

Comptage de points sur courbe elliptique en

caract´eristique deux par l’algorithme A.G.M

Morgan Barbier

´

Etudiant en Licence troisi`eme ann´ee de math´ematiques

`a l’universit´e des sciences et techniques de Rouen

27 aoˆut 2006

2

Remerciements

Je tiens tout particuli`erement `a remercier le responsable de mon stage, Mon-

sieur David Lubicz, cryptologue au Centre d’´

ELectronique de l’ARmement (CE-

LAR), pour le temps pr´ecieux qu’il a pu me consacrer pendant la pr´eparation et

tout au long de ce stage. Il m’a toujours conseill´e, orient´e et corrig´e avec patience

lorsque cela fˆut n´ecessaire. Monsieur David Lubicz m’a ´enorm´ement appris, que

ce soit en math´ematiques et cryptologie, o`u en m´ethodologie scientifique.

Je remercie ´egalement Madame Magali Bardet, Maˆıtre de conf´erence d’Infor-

matique `a l’universit´e de Rouen membre du Laboratoire d’Informatique Fonda-

mentale Appliqu´ee de Rouen (LIFAR), pour l’´evaluation de ce rapport et pour

la soutenance effectu´ee `a l’universit´e de Rouen.

Je ne peux oublier Monsieur Jean-Fran¸cis Michon Professeur d’Informatique

`a l’universit´e de Rouen membre ´egalement du LIFAR, qui m’a conseill´e lors de

la pr´eparation de mon stage. Je tiens `a le remercier pour tout le temps qu’il a

pu me consacrer.

´

Egalement merci `a Madame Patrizia Donato Professeur de Math´ematiques

`a l’universit´e de Rouen qui a su ´ecouter et agr´eer mes souhaits concernant la

r´ealisation de ce stage.

Merci `a Johann Barbier Ing´enieur des ´

Etudes et Techniques d’Armement au

Celar, pour toutes les relations ´etablies au sein du Celar, des soir´ees pass´ees `a

veiller dans le but de m’aider `a comprendre certaines parties de ce stage, alors

qu’il avait d´ej`a un emploi du temps surcharg´e. Avec l’aide de son ´epouse, ils

m’ont offert le gˆıte, le couvert et un environnement id´eal pour ´etudier.

Je le remercie ´egalement pour ces nombreuses ann´ees o`u il a su m’orienter dans

mes choix p´edagogiques et tout le soutien moral qu’il m’a apport´e.

Je remercie ´egalement toute l’´equipe du Celar pour son accueil. Elle s’est

montr´ee agr´eable et de bons conseils. J’ai une pens´ee pour les autres stagiaires

du Celar : Nad`ege Ayroulet, Pierre Joandel, Fran¸cois Pouliquen avec qui on a

partag´e de bons moments.

Table des mati`eres

1 Les pr´e-requis math´ematiques 9

1.1 Les nombres p-adiques . . . . . . . . . . . . . . . . . . . . . . . . 9

1.1.1 D´efinition de Zp. . . . . . . . . . . . . . . . . . . . . . . 9

1.1.2 Le corps Qpet ses extensions totalement non-ramifi´ees . . 12

1.2 Les courbes elliptiques . . . . . . . . . . . . . . . . . . . . . . . . 12

1.2.1 D´efinition . . . . . . . . . . . . . . . . . . . . . . . . . . . 12

1.2.2 Quelques propri´et´es . . . . . . . . . . . . . . . . . . . . . 13

2 A.G.M 17

2.1 Comptage de points . . . . . . . . . . . . . . . . . . . . . . . . . 17

2.1.1 Probl`eme du logarithme discret . . . . . . . . . . . . . . . 17

2.1.2 Algorithme de Pohlig-Hellman . . . . . . . . . . . . . . . 18

2.2 Pr´esentation de l’algorithme A.G.M . . . . . . . . . . . . . . . . 19

2.3 Exemple . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 20

3 Impl´ementation de l’A.G.M 23

3.1 Les probl`emes rencontr´es . . . . . . . . . . . . . . . . . . . . . . 23

3.1.1 Le relev´e p-adique . . . . . . . . . . . . . . . . . . . . . . 23

3.1.2 Modulo . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25

3.2 Optimisation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25

3.3 Complexit´e . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27

3.3.1 A.G.M homog`ene . . . . . . . . . . . . . . . . . . . . . . . 27

3.3.2 A.G.M non-homog`ene . . . . . . . . . . . . . . . . . . . . 29

Conclusion 31

A A.G.M en Magma 33

A.1 A.G.M homog`ene . . . . . . . . . . . . . . . . . . . . . . . . . . . 33

A.2 A.G.M non-homog`ene . . . . . . . . . . . . . . . . . . . . . . . . 38

B Les autres algorithmes 43

B.1 Algorithme de Shanks, Baby-Step Giant-Step . . . . . . . . . . . 43

B.2 Algorithme de Gauß . . . . . . . . . . . . . . . . . . . . . . . . . 44

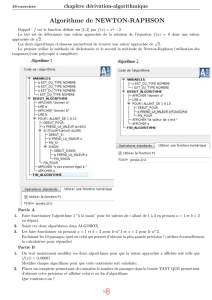

B.3 D´etermination d’une racine par la m´ethode de Newton . . . . . . 44

3

4TABLE DES MATI `

ERES

B.4 Racine carr´ee inverse . . . . . . . . . . . . . . . . . . . . . . . . . 45

B.5 Calcul de la norme . . . . . . . . . . . . . . . . . . . . . . . . . . 47

Bibliographie 49

Introduction

Le commerce ´electronique et les transactions bancaires n´ecessitent de pou-

voir ´emettre et recevoir des informations confidentielles, de v´erifier leur int´egrit´e

et de pouvoir signer des documents num´eriques. Pour r´epondre `a ce besoin, il

est utilis´e la cryptologie qui se compose en deux partie : d’une part la crypto-

graphie et d’autre part la cryptanalyse. Il existe deux types de cryptographie :

la cryptographie sym´etrique et la cryptographie asym´etrique. Pour illustrer ces

diff´erentes notions, on fait appel `a trois protagonistes : Alice et Bob veulent

communiquer de fa¸con sure pendant que Estelle ´ecoute diff´erents canaux de

communication.

Pour les syst`eme asym´etriques, chaque utilisateur poss`ede une paire de cl´es :

une priv´ee qui n’est connue que de lui mˆeme, et une cl´e publique qui est `a disposi-

tion de tout le monde, stock´ee dans un endroit que l’on suppose sˆur. Alice veut

transmettre un message `a Bob par l’interm´ediaire d’un syst`eme asym´etrique.

Alice applique alors l’algorithme de chiffrement Eavec pour param`etre d’entr´ee

la cl´e publique de Bob KBpet le message clair M, qui donnera en sortie le mes-

sage chiffr´e M′. Bob appliquera l’algorithme de d´echiffrement Dqui prendra en

entr´ee la cl´e priv´ee de Bob KBset le message chiffr´e M′, il en r´esultera alors le

message clair M. Voici les formules correspondantes :

M′=EKBp(M), M =DKBs(M′).

En g´en´eral, un syst`eme asym´etrique est utilis´e pour diffuser `a Alice et `a Bob

la cl´e confidentielle d’un syst`eme sym´etrique. Ils peuvent ainsi communiquer par

un syst`eme sym´etrique qui est moins coˆuteux `a mettre en œuvre qu’un syst`eme

asym´etrique, car les phases de chiffrement et de d´echiffrement d’un syst`eme

asym´etrique sont assez lourdes.

L’espion Estelle est alors en possession du message chiffr´e, elle dispose par

ailleurs de l’algorithme de chiffrement Eet de l’algorithme de d´echiffrement D.

Si le syst`eme cryptographique choisi est un syst`eme asym´etrique, Estelle poss`ede

´egalement les cl´es publiques. Son but est d’acc´eder au message clair. Avec ces

informations l’espion peut tenter une cryptanalyse. On mesure la s´ecurit´e des al-

gorithmes en fonction du temps que doit mettre Estelle pour r´eussir une attaque.

5

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

1

/

49

100%