Cryptographie à clé publique et RFID

research & development

!"#$ &'#"()* (avec Loïc Juniot)

France Télécom Division R&D, site de Caen

Séminaire Crypto'Puces, 15-18 avril 2007

Cryptographie à clé publique et RFID/18 avril 2007/MG-LJ – p 2 research & development France Telecom Group

!Déferlement annoncé des puces RFID (Radio-Frequency

Identification)

!À bas coût, à logique câblée (sans microprocesseur)

!Utilisation de base : fournir un identifiant "authentification ?

!Authentification (symétrique) des puces à logique câblée

!Premiers algorithmes (propriétaires) par FT et Siemens : cartes

téléphoniques prépayées (500 portes logiques)

!Quelques autres depuis (également propriétaires)

!Authentification asymétrique

!Réputée impossible

!Annonce de NTRU en 2003 (?)

Cryptographie à clé publique et RFID/18 avril 2007/MG-LJ – p 3 research & development France Telecom Group

!Démontrer la faisabilité de la cryptographie à clé publique

dans une puce RFID

!Spécifier l'algorithme adéquat

!Implémenter l'algorithme sur FPGA dans tous ses aspects (crypto,

protocole de communication, commandes d'écriture/lecture….)

"prototype immédiatement industrialisable

!Approches

!Spécifier un algorithme "sur mesure" : NTRU (mais sécurité mal

connue)

!Spécifier un mode d'utilisation particulier d'un algorithme traditionnel

et prouvé sûr (mais ce mode peut être contraignant)

!A-t-on vraiment le choix ?

Cryptographie à clé publique et RFID/18 avril 2007/MG-LJ – p 4 research & development France Telecom Group

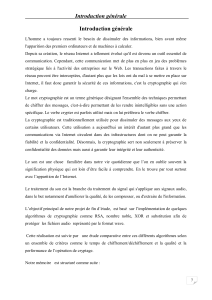

!Utilise le problème du logarithme discret

!Mode à coupons

!Flexibilité

!GPS (Girault-Poupard-Stern)

!Zero-knowledge, inspiré de Schnorr

!Années 90 (spécification en 91, preuve en 98)

!Permet de montrer qu'on connaît un logarithme discret dans

"n'importe quel" groupe, même d'ordre inconnu (JoC, nov.2006)

!Norme ISO/IEC 9798-5

!GPS optimisé

!Divers travaux de Girault, Lefranc, Stern

Cryptographie à clé publique et RFID/18 avril 2007/MG-LJ – p 5 research & development France Telecom Group

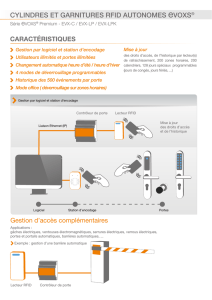

n composé

Clé privée : s

Clé publique : v = gs(mod n)

+#,(-.(# /0#'1'.(#

Engagement x

Défi c

Réponse y

Choisir r ![0, A-1]

X = h (gr(mod n))

Vérifier :

y ![0,A+(B- 1)(S-1)-1]

et

h(gyvc) = x (mod n)

Choix de c ![0,B-1]

Vérifier c ![0, B-1]

Calculer y = r - sc

Utilisation d'un générateur

pseudo-aléatoire (+ graine)

Taille réduite

Utilisation d'un

défi de faible poids de

Hamming

Compression du défi

Réduction de la

taille de

la clé publique

6

6

7

7

8

8

1

/

8

100%